CONTI Ransomware

Ransomware-trusler er et af de værste skadedyr, man kan komme på tværs af online. En trussel af denne type ville inficere din computer, kryptere dine data og kræve kontanter til gengæld for en dekrypteringsnøgle. Blandt de nyeste plettede datalåsende trojanske heste på nettet er CONTI Ransomware.

Ransomware-trusler er et af de værste skadedyr, man kan komme på tværs af online. En trussel af denne type ville inficere din computer, kryptere dine data og kræve kontanter til gengæld for en dekrypteringsnøgle. Blandt de nyeste plettede datalåsende trojanske heste på nettet er CONTI Ransomware.

Formering og kryptering

CONTI Ransomware formeres sandsynligvis via spam-e-mails. Normalt ville cyberkriminelle målrette tilfældige brugere, der ville modtage en falsk e-mail, der indeholder en inficeret vedhæftet fil. Hvis brugeren åbner den vedhæftede fil, vil deres system blive kompromitteret. Malvertiserende kampagner, piratkopieret indhold, falske softwareopdateringer og torrent-trackere er blandt andre almindeligt anvendte infektionsvektorer. CONTI Ransomware scanner brugerens system og udløser derefter krypteringsprocessen. Denne fillåsende trojan bruger en sikker krypteringsalgoritme til at låse alle de målrettede filer. Det er sandsynligt, at alle dokumenter, billeder, lydfiler, videoer, databaser og regneark, der findes på systemet, bliver krypteret. De nyligt låste filer ville få en ekstra udvidelse '.CONTI.' Dette betyder, at en fil, der fik navnet 'silver-can.jpg', omdøbes til 'silver-can.jpg.CONTI', efter at krypteringsprocessen er afsluttet.

Denne uge i malware Afsnit 18 Del 1: CONTI Ransomware kan være efterfølger til pc-gidsler og datakryptering Ryuk Ransomware

På overfladen fungerer CONTI som anden ransomware af sin art, men med nogle involverede forskelle. CONTI ransomware kan understøtte multi-threaded operationer som en del af sit arbejde. Selvom dette ikke er unikt, da anden malware gør det samme, administrerer denne særlige ransomware et stort antal tråde - 32 for at være præcis. Det gør det muligt for CONTI-ransomware at kryptere filer hurtigere sammenlignet med andre trusler af sin art.

Andre unikke detaljer set i CONTI inkluderer ekstraordinær kontrol over krypteringsmål ved hjælp af en kommandolinjeklient. Ransomware kan konfigureres til at springe over kryptering af lokale drev, der sigter mod data på SMB-delte netværk ved hjælp af en liste over IP-adresser, der føres gennem kommandolinjen. Det gør det muligt for truslen at forårsage målrettet skade i inficerede miljøer. Den ekstra fordel ved at reducere den samlede virkning af et angreb gør det muligt at vise færre tegn på infektion på flere systemer, da infektionen muligvis ikke kan ses i et stykke tid, medmindre en bruger har adgang til dataene.

Den tredje unikke metode, der bruges af CONTI-ransomware, inkluderer misbrug af Windows Restart Manager. Administratoren tillader låsning af filer, før en OS-genstart udføres. Truslen bruger manager til at låse op og lukke apps, så den kan kryptere deres data. Det er især vellykket på Windows-servere, hvor databaser næsten altid kører.

Denne uge i malware-afsnit 22, del 1: Conti Ransomware starter driftslækagewebsteder, voksende problemer med cyberbander

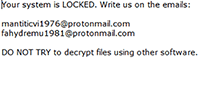

Løsepenge noten

Dernæst slipper CONTI Ransomware en løsesumnote på brugerens skrivebord. Navnet på løsesumnoten er 'CONTI_README.txt.' Ofte bruger forfattere af ransomware-trusler alle hætter, når de giver løsesumnoten et navn, da det øger chancerne for, at brugeren får øje på angribernes meddelelse. Genløsningsmeddelelsen er meget kort. Angriberne siger ikke, hvad løsesummen er. De kræver dog at blive kontaktet via e-mail og angive to e-mail-adresser til dette formål - 'mantiticvi1976@protonmail.com' og 'fahydremu1981@protonmail.com.'

Det tilrådes ikke at komme i kontakt med cyber-skurke, der er ansvarlige for CONTI Ransomware. Selv hvis du betaler løsepenge, ville angriberne kræve, at der ikke er nogen garanti for, at de vil respektere deres afslutning på aftalen og give dig det dekrypteringsværktøj, du har brug for for at gendanne dine data. Dette er grunden til i stedet for at stole på cyberkriminelle, skal du installere et legitimt anti-malware-værktøj, der fjerner CONTI Ransomware fra dit system sikkert.