CONTI Ransomware

Ransomware-bedreigingen zijn een van de ergste plagen die je online kunt tegenkomen. Een dergelijke dreiging zou uw computer infecteren, uw gegevens versleutelen en contant geld vragen in ruil voor een decoderingssleutel. Een van de nieuwste gespotte Trojaanse paarden voor gegevensvergrendeling op het web is de CONTI Ransomware.

Ransomware-bedreigingen zijn een van de ergste plagen die je online kunt tegenkomen. Een dergelijke dreiging zou uw computer infecteren, uw gegevens versleutelen en contant geld vragen in ruil voor een decoderingssleutel. Een van de nieuwste gespotte Trojaanse paarden voor gegevensvergrendeling op het web is de CONTI Ransomware.

Voortplanting en versleuteling

De CONTI Ransomware wordt waarschijnlijk verspreid via spam-e-mails. Gewoonlijk richten cybercriminelen zich op willekeurige gebruikers die een valse e-mail met een geïnfecteerde bijlage zouden ontvangen. Als de gebruiker het bijgevoegde bestand opent, zou zijn systeem in gevaar komen. Malvertising-campagnes, illegale inhoud, valse software-updates en torrent-trackers zijn onder andere veelgebruikte infectievectoren. De CONTI Ransomware scant het systeem van de gebruiker en activeert vervolgens het coderingsproces. Deze trojan voor bestandsvergrendeling gebruikt een veilig coderingsalgoritme om alle doelbestanden te vergrendelen. Het is waarschijnlijk dat alle documenten, afbeeldingen, audiobestanden, video's, databases en spreadsheets die op het systeem aanwezig zijn, worden gecodeerd. De nieuw vergrendelde bestanden zouden een extra extensie '.CONTI.' krijgen. Dit betekent dat een bestand met de naam 'silver-can.jpg' wordt hernoemd naar 'silver-can.jpg.CONTI' nadat het versleutelingsproces is voltooid.

Deze week In malware Aflevering 18 Deel 1: CONTI Ransomware kan de opvolger zijn van pc-gijzeling en gegevensversleuteling Ryuk Ransomware

Op het eerste gezicht werkt CONTI net als andere ransomware in zijn soort, maar met enkele verschillen. De CONTI ransomware kan multi-threaded operaties ondersteunen als onderdeel van zijn werk. Hoewel dit niet uniek is omdat andere malware hetzelfde doet, beheert deze specifieke ransomware een groot aantal threads - 32 om precies te zijn. Hierdoor kan de CONTI-ransomware bestanden sneller versleutelen in vergelijking met andere bedreigingen in zijn soort.

Andere unieke details die in CONTI worden gezien, zijn onder meer uitzonderlijke controle over versleutelingsdoelen met behulp van een opdrachtregelclient. De ransomware kan worden geconfigureerd om het versleutelen van lokale schijven over te slaan, gericht op gegevens op SMB-shares in het netwerk door een lijst met IP-adressen te gebruiken die via de opdrachtregel worden ingevoerd. Hierdoor kan de dreiging gerichte schade aanrichten in geïnfecteerde omgevingen. Het extra voordeel van het verminderen van de algehele impact van een aanval zorgt ervoor dat het minder tekenen van infectie op meerdere systemen vertoont, aangezien de infectie een tijdje niet kan worden gezien, tenzij een gebruiker toegang heeft tot de gegevens.

De derde unieke methode die door de CONTI-ransomware wordt gebruikt, omvat het misbruik van Windows Restart Manager. De manager staat het ontgrendelen van bestanden toe voordat het besturingssysteem opnieuw wordt opgestart. De dreiging gebruikt de manager om apps te ontgrendelen en af te sluiten, zodat het hun gegevens kan versleutelen. Dat is vooral succesvol op Windows Servers, waar databases bijna altijd up-and-running zijn.

Deze week in Malware, aflevering 22, deel 1: Conti Ransomware begint met het exploiteren van websites met gegevenslekken, toenemende problemen met cyberbendes

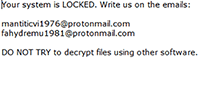

Het losgeldbriefje

Vervolgens plaatst de CONTI Ransomware een losgeldbrief op het bureaublad van de gebruiker. De naam van het losgeldbriefje is 'CONTI_README.txt.' Vaak gebruikten auteurs van ransomware-bedreigingen hoofdletters bij het geven van een naam aan het losgeld, omdat dit de kans vergroot dat de gebruiker het bericht van de aanvaller ziet. Het losgeld bericht is erg kort. De aanvallers zeggen niet wat het losgeld is. Ze eisen echter dat er per e-mail contact met hen wordt opgenomen en moeten hiervoor twee e-mailadressen opgeven: 'mantiticvi1976@protonmail.com' en 'fahydremu1981@protonmail.com'.

Het is niet raadzaam om contact op te nemen met de cybercriminelen die verantwoordelijk zijn voor de CONTI Ransomware. Zelfs als je het losgeld betaalt, zouden de aanvallers eisen dat er geen garantie is dat ze hun einde van de deal zullen nakomen en je de decoderingstool zullen geven die je nodig hebt om je gegevens te herstellen. Dit is de reden waarom u, in plaats van het woord van cybercriminelen te vertrouwen, een legitieme anti-malwaretool moet installeren die de CONTI Ransomware veilig van uw systeem zal verwijderen.