Lisa Ransomware

A atividade do STOP/Djvu Ransomware ainda não está diminuindo. Este infame arquivo-locker permitiu que dezenas de cibercriminosos criassem sua variante de ransomware personalizadarapidamente - como o Lisa Ransomware. Este malware é capaz de criptografar uma ampla gama de arquivos, como imagens, arquivos, documentos, mídia e muitos outros. Assim como as variantes originais do STOP/Djvu Ransomware, este também acrescenta um sufixo exclusivo aos arquivos que bloqueia - '.lisa'. O malware também criará o documento de resgate '_readme.txt' na área de trabalho.

Como o Lisa Ransomware Se Espalha?

É provável que essa ameaça alcance os sistemas por meio de downloads falsos, conteúdo pirateado ou anexos de e-mail corrompidos. O último método de propagação é certamente o mais popular. Os criminosos abordam as vítimas por meio de e-mails de phishing, que as estimulam a baixar um documento ou arquivo falso que supostamente contém detalhes importantes. Em vez do arquivo que esperam, as vítimas acabarão executando a carga útil ameaçadora do Lisa Ransomware.

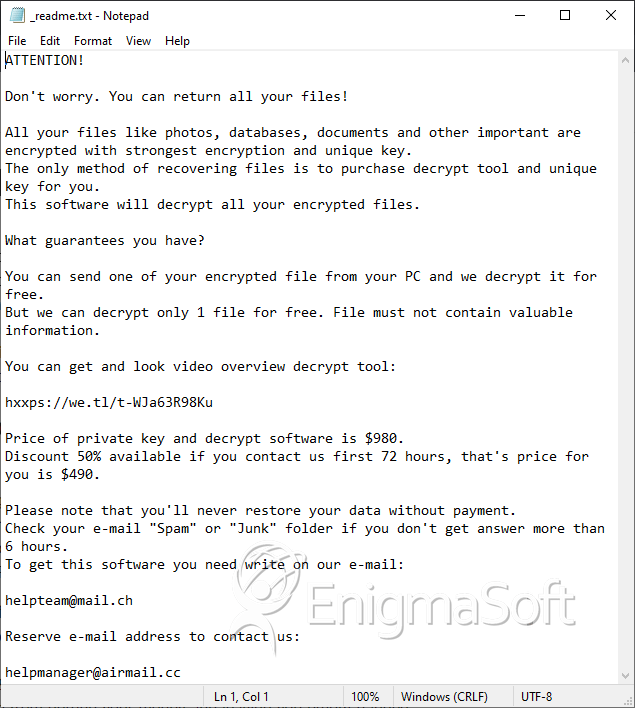

O ataque desse ransomware leva apenas alguns minutos e torna a maioria dos arquivos da vítima inacessível. A nota de resgate '_readme.txt' informa aos usuários que eles não devem explorar as ferramentas de recuperação de dados porque isso pode causar mais danos aos arquivos. Em vez disso, eles os aconselham a comprar um descriptografador especializado por $490, pagos via Bitcoin. No entanto, confiar neles não é uma opção. Não há nada que os impeça de receber seu dinheiro e deixá-lo de mãos vazias.

O documento que o Lisa Ransomware exibe também aconselha os usuários a enviarem perguntas para o manager@mailtemp.ch e o supporthelp@airmail.cc. No entanto, a única razão para entrar em contato com os criminosos é aproveitar a oferta deles para descriptografar um arquivo gratuitamente.

A melhor coisa a fazer se o Lisa Ransomware se infiltrou no seu computador é executar uma ferramenta de remoção de malware e, em seguida, tentar usar ferramentas e técnicas alternativas de recuperação de dados.