Lisa ransomware

L'attività di STOP/Djvu Ransomware non si sta ancora esaurendo. Questo famigerato archivio di file ha permesso a dozzine di criminali informatici di creare la loro variante ransomware personalizzatarapidamente, come Lisa Ransomware. Questo malware è in grado di crittografare un'ampia gamma di file come immagini, archivi, documenti, media e molti altri. Proprio come le varianti originali di STOP/Djvu Ransomware , anche questa aggiunge un suffisso univoco ai file che blocca: ".lisa". Il malware creerà anche il documento di riscatto "_readme.txt" sul desktop.

Come si diffonde il ransomware Lisa?

È probabile che questa minaccia raggiunga i sistemi tramite download falsi, contenuti piratati o allegati di posta elettronica danneggiati. Quest'ultimo metodo di propagazione è sicuramente il più diffuso. I criminali si avvicinano alle vittime tramite e-mail di phishing, che le spingono a scaricare un documento o un archivio falso che presumibilmente contiene dettagli importanti. Invece del file che si aspettano, le vittime finiranno per eseguire il minaccioso carico utile di Lisa Ransomware.

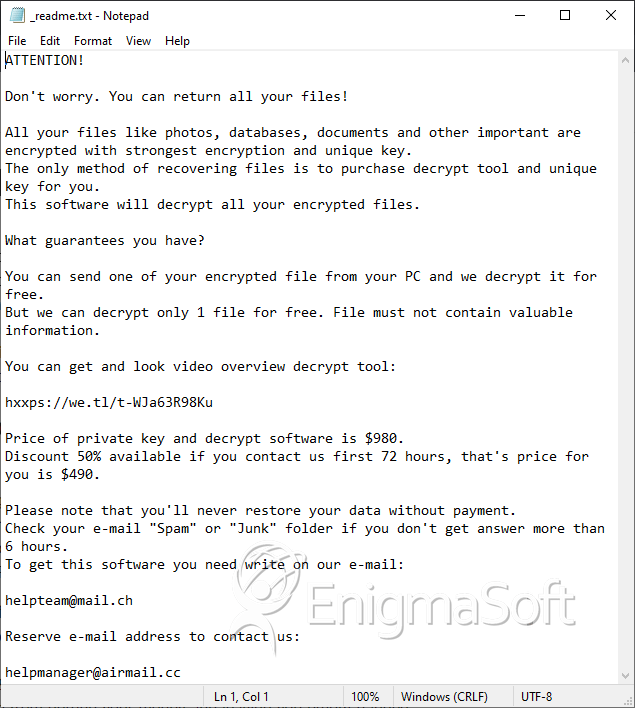

L'attacco ransomware richiede solo pochi minuti e rende inaccessibile la maggior parte dei file della vittima. La nota di riscatto "_readme.txt" dice agli utenti che non dovrebbero esplorare gli strumenti di recupero dati perché ciò potrebbe causare più danni ai loro file. Invece, consigliano loro di acquistare un decryptor specializzato per $ 490, pagato tramite Bitcoin. Tuttavia, fidarsi di loro non è un'opzione. Non c'è nulla che impedisca loro di ottenere i tuoi soldi e lasciarti a mani vuote.

Il documento rilasciato da Lisa Ransomware consiglia inoltre agli utenti di inviare domande a manager@mailtemp.ch e supporthelp@airmail.cc. Tuttavia, l'unico motivo per contattare i criminali è sfruttare la loro offerta per decifrare un file gratuitamente.

La cosa migliore da fare se Lisa Ransomware si è infiltrata nel tuo computer è eseguire uno strumento di rimozione malware, quindi provare a utilizzare strumenti e tecniche di recupero dati alternativi.