Pesquisadores Analisam o Ataque do Mole Ransomware que Atingiu Universidades do Reino Unido

Em 14 de junho, a Universidade Ulster e a University College London relataram que foram atingidas pelo que foi descrito como um 'ataque generalizado de ransomware'. As duas instituições reuniram rapidamente equipes de resposta que se propuseram a conter e remover o malware. Embora o termo "dia zero" tenha sido usado de ânimo leve, as pessoas encarregadas de se defender do ataque fizeram um bom trabalho no geral. A primeira coisa que eles fizeram foi colocar offline as unidades que hospedavam informações compartilhadas para alunos e professores. Infelizmente, naquele momento, alguns dos dados já haviam sido criptografados.

Em 14 de junho, a Universidade Ulster e a University College London relataram que foram atingidas pelo que foi descrito como um 'ataque generalizado de ransomware'. As duas instituições reuniram rapidamente equipes de resposta que se propuseram a conter e remover o malware. Embora o termo "dia zero" tenha sido usado de ânimo leve, as pessoas encarregadas de se defender do ataque fizeram um bom trabalho no geral. A primeira coisa que eles fizeram foi colocar offline as unidades que hospedavam informações compartilhadas para alunos e professores. Infelizmente, naquele momento, alguns dos dados já haviam sido criptografados.

Havia boas notícias, no entanto. Ambas as universidades tinham novos backups que não foram afetados pelo ransomware. Nos dias seguintes, as equipes de resposta restauraram as informações, certificaram-se de que o malware havia desaparecido completamente e, em 19 de junho, tudo voltou ao normal.

No início, ninguém sabia o nome do ransomware que havia atingido as instituições educacionais, mas as universidades pareciam bastante convencidas de que ele havia chegado por e-mail de phishing. Mais tarde, no entanto, a University College London disse que um download drive-by de um site comprometido era um vetor de infecção mais provável. De fato era.

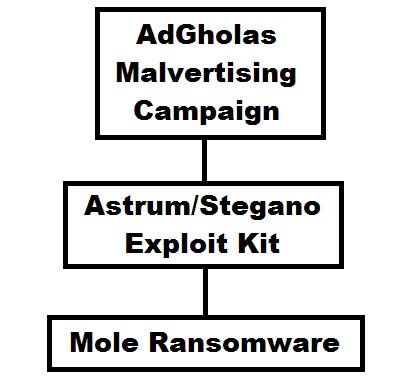

Um pesquisador de segurança da Proofpoint conhecido como Kafeine estava entre as pessoas que queriam saber mais sobre o ataque. Ele aprendeu que o ransomware havia se comunicado com um servidor de Comando e Controle (C&C) hospedado em 137.74.163[.]43 - um IP usado por Mole, um ramo da família de ransomware CryptoMix. Ele encontrou algumas amostras no VirusTotal que traziam nomes de arquivos que coincidiam com as cargas úteis que se sabe serem descartadas pelo kit de exploração Astrum (aka Stegano). Mais tarde, o pesquisador descobriu que os sistemas das universidades também haviam se comunicado com a avia-book [dot] com pouco antes da implantação do ransomware. O domínio avia-book [dot] com está associado à campanha de malvertising do AdGholas, que vem ocorrendo de forma desenfreada nos últimos meses. Kafeine tinha evidências suficientes para reunir toda a cadeia de ataques.

O método de ataque é assim:

O fato de AdGholas estar trabalhando com a Astrum não foi realmente surpreendente. Ondas e ondas de má publicidade provenientes dessa equipe em particular foram observadas extensivamente pelos pesquisadores da Proofpoint e Trend Micro nos últimos meses, e os anúncios sempre levavam a páginas de destino pertencentes à Astrum. A parte surpreendente foi a carga útil.

Desde a parceria, o tandem Astrum-AdGholas atua na distribuição de malwares bancários, sendo Ursnif e Ramnit os Trojans mais difundidos. É a primeira vez que especialistas veem as gangues lançando ransomware por aí. Quando dizemos "explodir", queremos dizer isso.

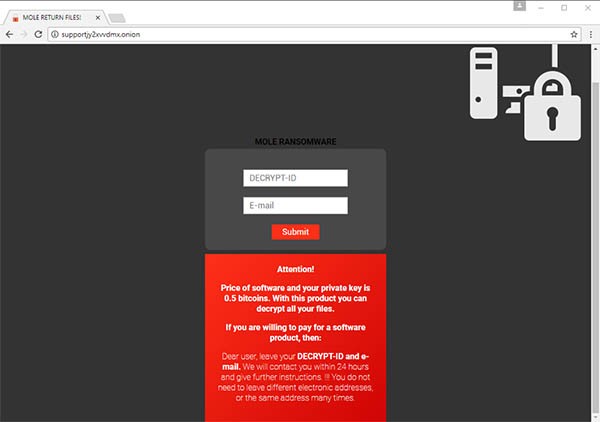

As universidades foram os alvos de destaque que chegaram às manchetes, mas, segundo Kafeine, vários outros usuários no Reino Unido e nos EUA foram atingidos pela mesma cadeia de ataques e pelo mesmo Mole Ransomware. Na realidade, são más notícias porque, como mencionamos no artigo anterior, o algoritmo de criptografia da Mole é forte, e os criminosos deixaram claro que desejam 0,5 bitcoins (pouco menos de US $ 1.400 na taxa atual) para a chave de descriptografia.

O incidente com o ransomware Mole pode ser único para as pessoas que operam AdGholas e Astrum, e em breve poderão voltar a pressionar Trojans bancários. O que quer que eles decidam distribuir, no entanto, eles o espalharão por uma rede altamente sofisticada e comprovada de anúncios e explorações mal-intencionados, e é por isso que os usuários provavelmente devem pensar em um bloqueador de anúncios e aplicar patches em seu software regularmente.