WastedLocker Ransomware

Ransomware-trusler er ofte målrettet mod intetanende brugere tilfældigt ved hjælp af forskellige formerings-tricks. Dette er dog ikke tilfældet med den nyligt afdækkede WastedLocker Ransomware. Det ser ud til, at WastedLocker Ransomware kun går efter virksomheder i USA. Efter at sikkerhedseksperter har studeret denne nye fil-locker, fandt de, at det sandsynligvis er skabt af cyberkriminelle, der udviklede og distribuerede den berygtede Dridex- bank Trojan. Ifølge forskere har de pågældende kunstnere også lanceret kampagner, der udbreder BitPaymer Ransomware og Locky Ransomware .

Denne uge i Malware Ep 13: Evil Corp Hackers Blokeret for Implementering af WastedLocker Ransomware

For nylig har forfattere af trusler mod ransomware brugt et nyt trick for yderligere at presse deres ofre til at betale løsesumgebyret. Mange nutidige arkivlåse truer med at lække offerets data online, hvis de ikke betaler op. Dette kan være en teknik, der er særlig nyttig, hvis angriberne målretter mod en virksomhed på grund af forretningens tilbøjelighed til at have følsomme data og fortrolige dokumenter, som de ikke ønsker at blive frigivet online. Imidlertid ser WastedLocker Ransomware-skaberne ikke ud til at bruge denne teknik, hvilket kom som en overraskelse for malware-analytikere. Men selv uden at bruge dette trick er WastedLocker Ransomware fuldt ud i stand til at skabe kaos på de målrettede systemer.

Indholdsfortegnelse

Hvordan WastedLocker målretter mod computere

WastedLocker Ransomware ser ud til at være installeret på de målrettede systemer manuelt. Sikkerhedsforskere mener, at dette er tilfældet, fordi WastedLocker Ransomware ved kryptering af en fil tilføjer '.wasted' som en udvidelse sammen med offerets navn. Det ser ud til, at forfatterne til WastedLocker Ransomware har lånt noget af koden fra BitPaymer Ransomware, da begge trusler ser ud til at have nogle identiske funktioner.

Løsenegebyret ser ud til at blive beregnet på individuel basis. Imidlertid beder angriberne normalt om flere millioner dollars. Ifølge rapporter er det hidtil højeste løsesumgebyr, der er fastsat af WastedLocker Ransomware, ca. 10 millioner dollars. WastedLocker Ransomware har en lav infektionsrate, fordi udbredelsen af denne trussel ikke automatiseres, da angriberne kun distribuerer den mod specifikke mål, de vælger omhyggeligt.

Rapporter siger, at der ikke har været nogen virksomheder, der har betalt de astronomiske løsepenge, der kræves af WastedLocker Ransomware. Desværre kan WastedLocker Ransomware ikke dekrypteres gratis.

WastedLockers nyttelast og distributionsmetoder er unikke

WastedLocker bruger stadig SocGholish falske opdateringsrammer til at distribuere ransomware. Hovedformålet med rammen er at afgøre, om offerets computer er en del af et større netværk eller ej. En JavaScript-bot skraber en masse systemoplysninger fra offeret og sender den derefter tilbage til en SocGholish-server. Baseret på disse oplysninger returnerer serveren en nyttelast til offeret. Dette er den vigtigste formeringsmetode, der stadig bruges af Evil Corp.

For at beskytte sin nyttelast bruger WastedLocker uønsket kode, der sigter mod at øge entropi og tilsløre den rigtige kode. Krypteren, der tager sig af denne tilvækst, kontrollerer først systemregistret for to specifikke nøgler relateret til Windows-scriptgrænseflader, og hvis de ikke findes, afslutter den enten sig selv eller går ind i en uendelig løkke. I det næste trin opretter krypteren en hukommelsesbuffer, strenger en række datablobs i denne buffer og dekrypterer bufferen ved hjælp af en XOR-algoritme. Når dekryptering er afsluttet, afsløres bufferen at være shellcode, der har ansvaret for at implementere den reelle nyttelast. Skalkoden opretter en ny buffer og kopierer nyttelasten i den, dekrypterer den ved hjælp af en anden XOR-algoritme og bytter til sidst krypterkoden, der allerede er i hukommelsen, med nyttelastens kode og springer derefter til nyttelastets indgangssted.

Inden dekryptering af filer på offerets system kører WastedLocker først et par rutinekontroller for at sikre problemfri drift. Ransomware bruger en tilfældig eksekverbar eller DLL, der findes i Windows system32-biblioteket for at hæve sine privilegier, hvis den ikke har adminkontrol ved at kapre en ny kopi af den legitime fil, der injiceres med ransomware.

Sikkerhedsforskere opdagede også en fejl i koden, som WastedLocker bruger til at afgøre, om ransomware kører på et 32-bit eller 64-bit system. Ransomware læser strukturen KUSER_SHARED_DATA og kontrollerer værdien af dens markør. Hvis markøren er nul, ville det betyde, at nyttelasten kører en 32-bit version på et 64-bit system. Dette er dog ikke en metode, der fungerer for Windows 10-systemer.

Når WastedLocker kommer til at kryptere filer, søger den efter alle typer store lagerenheder, inklusive faste, flytbare, delte og eksterne drev. Ransomware fungerer ved hjælp af en ekskluderingsliste i stedet for den fælles liste over krypterede filtyper. Miniaturefiler under 10 bytes i størrelse ignoreres, og enorme filer chunkes og krypteres i 64 MB blokke. Kryptering bruger en AES-algoritme.

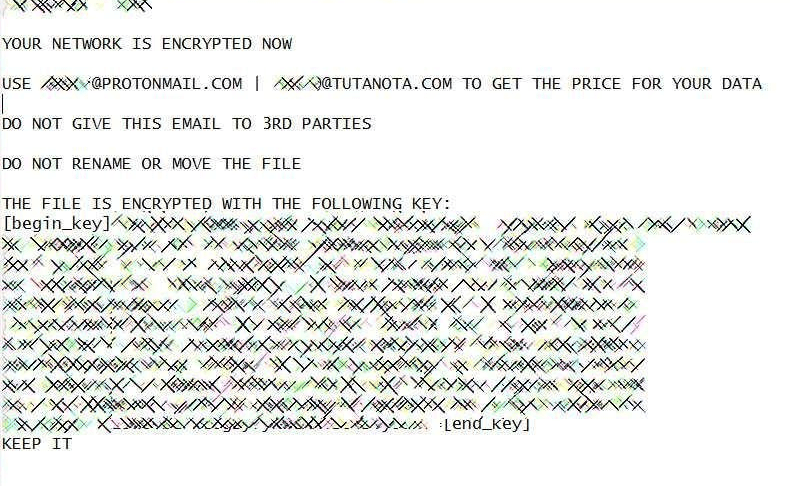

WastedLocker Ransom Note

For hver krypteret fil opretter ransomware en ekstra løsesumnote. De krypterede filer bruger en kompleks navngivningskonvention, der inkluderer navnet på den målrettede organisation eller institution og det spildte suffiks. Dette betyder, at en fil med navnet "report.xlsx" bliver til "report.xlsx.targetnamewasted".

Den løsesumnote, der bruges af WastedLocker, er som følger:

[Navn på offer / organisation]

Dit netværk er krypteret nu

BRUG [EMAIL] | [EMAIL2] FOR AT FÅ PRISEN FOR DINE DATA

Giv IKKE DENNE E-POST TIL 3. PARTER

MÅ IKKE omdøbe eller flytte filen

FILEN ER Krypteret med den følgende nøgle:

[start af nøgle] * [afslutning af nøgle]

BEHOLD DET

Den krypteringsekskluderingsliste, som WastedLocker bruger, er som følger:

- * .386

- * .adv

- * .ani

- * .bak

- *.flagermus

- *.beholder

- *. førerhus

- * .cmd

- * .com

- * .cpl

- * .kur

- * .dat

- * .diagcab

- * .diagcfg

- * .dll

- * .drv

- * .exe

- * .hlp

- * .hta

- * .icl

- * .icns

- * .ics

- * .idx

- * .ini

- *.nøgle

- * .lnk

- * .mod

- * .msc

- * .msi

- * .msp

- * .msstyle

- * .msu

- * .nls

- * .nomedia

- * .ocx

- * .ps1

- *.Rom

- * .rtp

- * .scr

- * .sdi

- * .shs

- * .sys

- *.tema

- * .themepack

- * .wim

- * .wpx