WastedLocker-ransomware

Ransomware-bedreigingen richten zich vaak willekeurig op nietsvermoedende gebruikers, met behulp van verschillende verspreidingstrucs. Dit is echter niet het geval met de nieuw ontdekte WastedLocker Ransomware. Het lijkt erop dat de WastedLocker Ransomware alleen achter bedrijven in de Verenigde Staten aangaat. Nadat beveiligingsexperts deze nieuwe bestandslocker hadden bestudeerd, ontdekten ze dat deze waarschijnlijk is gemaakt door de cybercriminelen die de beruchte Dridex banking-trojan hebben ontwikkeld en verspreid. Volgens onderzoekers hebben de oplichters in kwestie ook campagnes gelanceerd om de BitPaymer Ransomware en de Locky Ransomware te verspreiden.

Deze week in Malware Ep 13: Evil Corp-hackers geblokkeerd voor het inzetten van WastedLocker-ransomware

Onlangs hebben auteurs van ransomware-bedreigingen een nieuwe truc gebruikt om hun slachtoffers verder onder druk te zetten om het losgeld te betalen. Veel hedendaagse bestandslockers dreigen de gegevens van het slachtoffer online te lekken als ze niet betalen. Dit kan een techniek zijn die met name handig is als de aanvallers een bedrijf als doelwit hebben, vanwege de neiging van bedrijven om gevoelige gegevens en vertrouwelijke documenten te hebben die ze niet online willen publiceren. De makers van WastedLocker Ransomware lijken deze techniek echter niet te gebruiken, wat als een verrassing kwam voor malware-analisten. Maar zelfs zonder deze truc te gebruiken, is de WastedLocker Ransomware volledig in staat om schade aan te richten op de beoogde systemen.

Inhoudsopgave

Hoe WastedLocker zich op computers richt

De WastedLocker Ransomware lijkt handmatig op de beoogde systemen te zijn geïnstalleerd. Beveiligingsonderzoekers zijn van mening dat dit het geval is omdat bij het versleutelen van een bestand de WastedLocker Ransomware '.wasted' als extensie toevoegt naast de naam van het slachtoffer. Het lijkt erop dat de auteurs van de WastedLocker Ransomware een deel van de code van de BitPaymer Ransomware hebben geleend, aangezien beide bedreigingen enkele identieke kenmerken lijken te hebben.

Het losgeld lijkt op individuele basis te worden berekend. De aanvallers vragen echter meestal enkele miljoenen dollars. Volgens rapporten is het hoogste losgeldbedrag dat door de WastedLocker Ransomware tot nu toe is vastgesteld, ongeveer $ 10 miljoen. De WastedLocker Ransomware heeft een laag infectiepercentage omdat de verspreiding van deze dreiging niet geautomatiseerd is, aangezien de aanvallers deze alleen inzetten tegen specifieke doelen die ze zorgvuldig hebben uitgekozen.

Rapporten stellen dat er geen bedrijven zijn die het astronomische losgeld hebben betaald dat wordt geëist door de WastedLocker Ransomware. Helaas is de WastedLocker Ransomware niet gratis te decoderen.

De payload en distributiemethoden van WastedLocker zijn uniek

WastedLocker gebruikt nog steeds het SocGholish nep-updateframework om de ransomware te verspreiden. Het belangrijkste doel van het raamwerk is om te bepalen of de computer van het slachtoffer deel uitmaakt van een groter netwerk of niet. Een JavaScript-bot schraapt veel systeeminformatie van het slachtoffer en stuurt deze vervolgens terug naar een SocGholish-server. Op basis van deze informatie stuurt de server een payload terug naar het slachtoffer. Dit is de belangrijkste methode van vermeerdering die nog steeds wordt gebruikt door Evil Corp.

Om de lading te beschermen, gebruikt WastedLocker junkcode om de entropie te vergroten en de echte code te verdoezelen. De crypter die voor deze verduistering zorgt, controleert eerst het systeemregister op twee specifieke sleutels die verband houden met Windows-scriptinterfaces en als ze niet worden gevonden, beëindigt het zichzelf of gaat het in een oneindige lus. Tijdens de volgende stap creëert de crypter een geheugenbuffer, rijgt een reeks gegevensblobs in die buffer en decodeert de buffer met behulp van een XOR-algoritme. Zodra de decodering is voltooid, wordt onthuld dat de buffer shellcode is die verantwoordelijk is voor het inzetten van de echte payload. De shellcode creëert een nieuwe buffer en kopieert de payload daarin, decodeert deze met een ander XOR-algoritme en verwisselt tenslotte de cryptercode die al in het geheugen is met de code van de payload, en springt dan naar het ingangspunt van de payload.

Alvorens bestanden op het systeem van het slachtoffer te decoderen, voert WastedLocker eerst een paar routinecontroles uit om een soepele werking te garanderen. De ransomware gebruikt een willekeurig uitvoerbaar bestand of DLL dat in de Windows system32-directory wordt gevonden om de privileges te verhogen als het geen beheerderscontrole heeft door een nieuwe kopie van het legitieme bestand dat met de ransomware is geïnjecteerd te kapen.

Beveiligingsonderzoekers ontdekten ook een bug in de code die WastedLocker gebruikt om te bepalen of de ransomware op een 32-bits of 64-bits systeem draait. De ransomware leest de KUSER_SHARED_DATA-structuur en controleert de waarde van de aanwijzer. Als de aanwijzer nul is, zou dit betekenen dat de payload een 32-bits versie op een 64-bits systeem draait. Dit is echter geen methode die werkt voor Windows 10-systemen.

Zodra WastedLocker bestanden gaat versleutelen, zoekt het naar alle soorten grote opslagapparaten, inclusief vaste, verwijderbare, gedeelde en externe schijven. De ransomware werkt met een uitsluitingslijst in plaats van de algemene lijst met versleutelde bestandstypen. Miniatuurbestanden met een grootte van minder dan 10 bytes worden genegeerd en grote bestanden worden in stukjes en versleuteld in blokken van 64 MB. Versleuteling maakt gebruik van een AES-algoritme.

WastedLocker losgeld nota

Voor elk versleuteld bestand maakt de ransomware een extra losgeldbrief aan. De versleutelde bestanden gebruiken een complexe naamgevingsconventie die de naam van de beoogde organisatie of instelling en het verspilde achtervoegsel bevat. Dit betekent dat een bestand met de naam "report.xlsx" zal veranderen in "report.xlsx.targetnamewated".

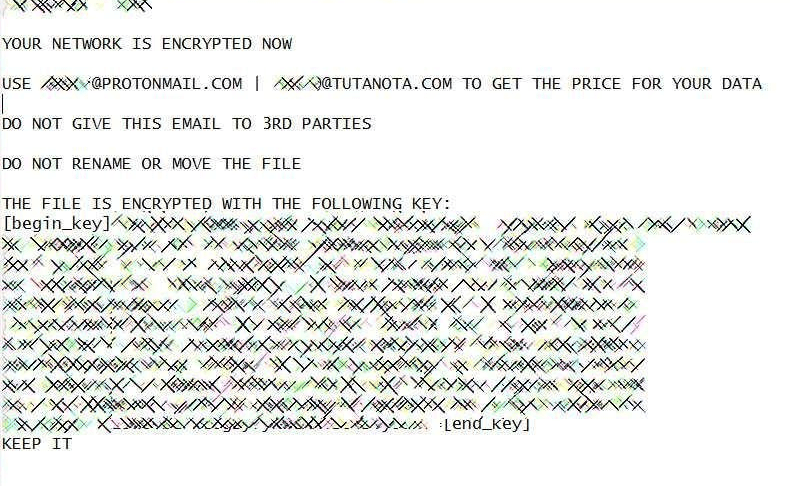

Het losgeldbriefje dat door WastedLocker wordt gebruikt is als volgt:

[Naam slachtoffer/organisatie]

UW NETWERK IS NU VERSLEUTELD

GEBRUIK [EMAIL] | [EMAIL2] OM DE PRIJS VOOR UW GEGEVENS TE ONTVANGEN

GEEF DEZE E-MAIL NIET AAN DERDEN

HERNAME OF VERPLAATS HET BESTAND NIET

HET BESTAND IS VERSLEUTELD MET DE VOLGENDE SLEUTEL:

[toets begin]*[toets einde]

HOUD HET

De lijst met uitsluitingen voor versleuteling die WastedLocker gebruikt, is als volgt:

- *.386

- *.adv

- *.ani

- *.bak

- *.knuppel

- *.bin

- *.taxi

- *.cmd

- *.com

- *.cpl

- *.cur

- *.dat

- *.diagcab

- *.diagcfg

- *.dll

- *.drv

- *.exe

- *.hlp

- *.hta

- *.icl

- *.icns

- *.ics

- *.idx

- *.ini

- *.sleutel

- *.lnk

- *.mod

- *.msc

- *.msi

- *.msp

- *.msstyles

- *.msu

- *.nls

- *.geen media

- *.ocx

- *.ps1

- *.rom

- *.rtp

- *.sc

- *.sdi

- *.shs

- *.sys

- *.thema

- *.themapakket

- *.wim

- *.wpx