MegaCortex勒索軟件

MegaCortex是一種勒索軟件,最初於2019年初出現。但是,在2019年5月的第一周,Sophos的安全研究人員注意到使用MegaCortex的攻擊數量激增。攻擊針對的是歐洲,加拿大和美國等全球各地的受害者。隨著時間的流逝,MegaCortex使用的攻擊媒介已經變得越來越先進,並且目前採用手動和自動技術,該過程的自動化部分專用於感染網絡上盡可能多的系統。從這個意義上講,MegaCortex類似於Ryuk勒索軟件 ,它還依靠一些動手工作並探測系統漏洞,然後竊取憑據,然後自動攻擊才傳播勒索軟件。

目錄

矩陣的勒索軟件

MegaCortex這個名稱可能是MetaCortex的故意拼寫錯誤-Metaantex是基安·里維斯(Keanu Reeves)的Matrix電影中的Neo從事的虛構軟件公司。

根據Sophos發布的調查結果和報告,攻擊者使用紅色團隊腳本在受害者網絡上調用了反向外殼。在網絡安全方面,紅色團隊是獨立的組織,可以聘用這些組織來挑戰公司的安全性,對其進行測試並以不良行為者的方式對其進行攻擊,在可控的環境內並為客戶謀取利益。一旦激活了revere shell,MegaCortex背後的不良行為者就會運行PowerShell腳本以及遠程託管的批處理文件,這些文件會導致MegaCortex部署最初嵌入在勒索軟件中的輔助負載。

Sophos還指出,MegaCortex與Emotet和Qbot惡意軟件之間可能存在連接,因為在檢查時,MegaCortex攻擊的網絡上裝有Emotet和Qbot。由於Emotet和Qbot都可以充當單獨的有效載荷的載體,因此它們可能在感染中起了作用,但沒有直接證據。

MegaCortex如何滲透受害者

在攻擊的一個實例中,入口點是域控制器。作為直接,手動方法的一部分,攻擊者之前似乎已經竊取了域控制器的憑據。 MegaCortex使用批處理文件關閉正在運行的軟件,並殺死可能干擾其執行的進程,並與系統安全和反惡意軟件解決方案鏈接在一起-幾乎所有當前的勒索軟件都在這樣做,以確保不間斷的運行。共有44個進程,其中189個服務被終止,然後194個服務被設置為在啟動時不啟動。

交付給受害者的完整軟件包包括批處理文件,名為rstwg.exe的可執行文件(實際上是PsExec的副本)以及勒索軟件的主要可執行文件。一旦批處理文件關閉並確保服務不會再次啟動,將使用命令行調用名為winnit.exe的主可執行文件(可能是Wininit.exe的另一個故意拼寫錯誤,一個合法的Windows進程)。由編碼數據組成的參數。這將導致winnit.exe刪除並運行被賦予八個隨機字母名稱的DLL負載。這是執行實際加密的模塊。 Sophos還報告發現找到了另一批名為1.bat至6.bat的批處理文件,這些文件旨在將winnit.exe有效負載傳播到整個網絡。

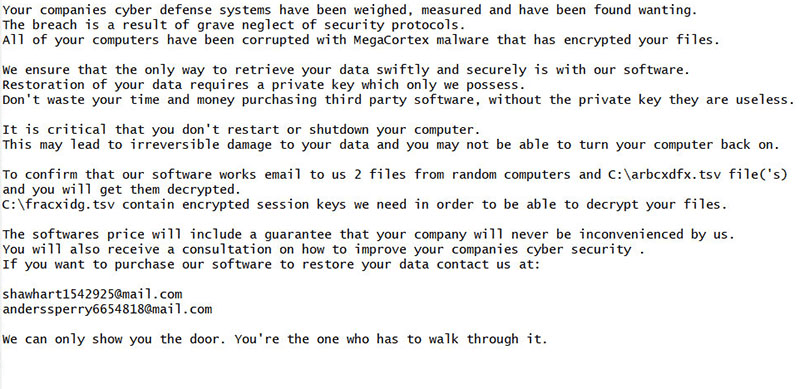

MegaCortex將其贖金記錄以純文本文件的形式放置在系統硬盤驅動器的根目錄中。這是註釋的全文:

貴公司的網絡防禦系統已經過稱重,度量和發現不足。

違反是嚴重忽略安全協議的結果。

MegaCortex惡意軟件已損壞您的所有文件,這些惡意軟件已加密您的文件。

我們確保快速而安全地檢索數據的唯一方法是使用我們的軟件。

恢復您的數據需要只有我們擁有的私鑰。

不要浪費時間和金錢購買第三方軟件,如果沒有私鑰,它們將毫無用處。

請勿重新啟動或關閉計算機,這一點至關重要。

這可能會導致不可挽回的數據損壞,並且您可能無法重新打開計算機。

為確認我們的軟件可以正常工作,請從隨機計算機和C:\ [8個字母的文件名] .tsv文件通過電子郵件發送給我們2個文件

您將得到解密。

C:\ [8個字母的文件名] .tsv包含我們需要的加密會話密鑰,以便能夠解密您的文件。

該軟件的價格將包括對您的公司不會給我們造成的不便的保證。

您還將收到有關如何改善公司網絡安全的諮詢。

如果您想購買我們的軟件來恢復您的數據,請與我們聯繫:

在mail.com上查看shawhart1542925

在mail.com上查看anderssperry6654818

我們只能給你看門。您是必須逐步解決的人。

MegaCortex生成的.tsv文件與上述惡意DLL具有相同的名稱。該文件本身包含每個加密文件的記錄,以及以base64編碼的字符串和兩個單獨的40個字符的十六進製字符串。根據贖金記錄,那些是"加密的會話密鑰",犯罪分子聲稱他們需要解密受害者的文件。註釋中沒有列出特定的贖金要求,這可能會使MegaCortex背後的不良行為者有更大的靈活性來根據被攻擊企業的類型和規模來定制贖金總額。

加密的文件和擴展名

MegaCortex感染至少有一個實例使用" .aes128ctr"擴展名標記加密文件,並將該擴展名附加在原始擴展名之後。這樣,一旦MegaCortex對其進行加密,名為" invoice.pdf"的文件將變為" invoice.pdf.aes128ctr"。該擴展名意味著勒索軟件可能使用AES-128加密,但這尚未得到證實。還不知道這些擴展名是否是靜態的並且用於所有攻擊中,還是不同的攻擊使用了不同的擴展名。

與所有勒索軟件一樣,儘管勒索字樣很專業,但不能保證MegaCortex的受害者即使支付任何命名的勒索金也不會取回其文件。目前,沒有解密工具可以還原MegaCortex加密的文件。

最近發布了名為MegaCortex 2.0的更新版本的MegaCortex,該版本具有抗分析功能以及許多其他功能。新變種增加了功能,使攻擊者可以終止安全服務功能。最初的威脅是通過在每個受感染主機上分別執行批處理腳本來手動完成的。

MegaCortex新變體背後的人們決定遠離感染期間使用的自定義密碼。儘管此功能使他們可以隱藏惡意軟件的內部運行機制,但它也阻止了威脅到達更多目標。勒索軟件的處理程序有必要在每個目標網絡上手動執行特定操作,這會降低感染速度。通過在惡意軟件二進製文件中使用硬編碼密碼,此問題在此新版本中已更改。