MegaCortex勒索软件

MegaCortex是一种勒索软件,最初于2019年初出现。但是,在2019年5月的第一周,Sophos的安全研究人员注意到使用MegaCortex的攻击数量激增。攻击针对的是欧洲,加拿大和美国等全球各地的受害者。随着时间的流逝,MegaCortex使用的攻击媒介已经变得越来越先进,并且目前采用手动和自动技术,而过程的自动化部分则致力于感染网络上尽可能多的系统。从这个意义上讲,MegaCortex类似于Ryuk勒索软件 ,它还依靠一些动手工作并探测系统漏洞,然后窃取凭据,然后自动攻击才传播勒索软件。

目录

矩阵的勒索软件

MegaCortex这个名字可能是MetaCortex的一种故意拼写错误-Metafact是一家虚构的软件公司,基努·里夫斯(Keanu Reeves)的《黑客帝国》电影中的Neo为之服务。

根据Sophos发布的调查结果和报告,攻击者使用红色团队脚本在受害者网络上调用了反向外壳。在网络安全方面,红色团队是独立的组织,可以聘用这些组织来挑战公司的安全性,对其进行测试并以不良行为者的方式对其进行攻击,在可控的环境内并为客户谋取利益。一旦激活了revere shell,MegaCortex背后的不良行为者就会运行PowerShell脚本以及远程托管的批处理文件,这些文件会导致MegaCortex部署最初嵌入在勒索软件中的辅助负载。

Sophos还指出,MegaCortex与Emotet和Qbot恶意软件之间可能存在连接,因为在检查时,MegaCortex攻击的网络上装有Emotet和Qbot。由于Emotet和Qbot都可以充当单独的有效载荷的载体,因此它们有可能在感染中发挥了作用,但没有直接证据。

MegaCortex如何渗透受害者

在攻击的一个实例中,入口点是域控制器。作为直接,手动方法的一部分,攻击者之前似乎已经窃取了域控制器的凭据。 MegaCortex使用批处理文件关闭正在运行的软件,并杀死可能干扰其执行的进程,并与系统安全和反恶意软件解决方案链接在一起-几乎所有当前的勒索软件都在这样做,以确保不间断的运行。共有44个进程,其中189个服务被终止,然后194个服务被设置为在启动时不启动。

交付给受害者的完整软件包包括批处理文件,名为rstwg.exe的可执行文件(实际上是PsExec的副本)以及勒索软件的主要可执行文件。一旦批处理文件关闭并确保服务不会再次启动,将使用命令行调用名为winnit.exe的主可执行文件(可能是Wininit.exe的另一个故意拼写错误,一个合法的Windows进程)。由编码数据组成的参数。这将导致winnit.exe删除并运行被赋予八个随机字母名称的DLL负载。这是执行实际加密的模块。 Sophos还报告发现找到了另一批名为1.bat到6.bat的批处理文件,这些文件旨在将winnit.exe有效负载传播到整个网络。

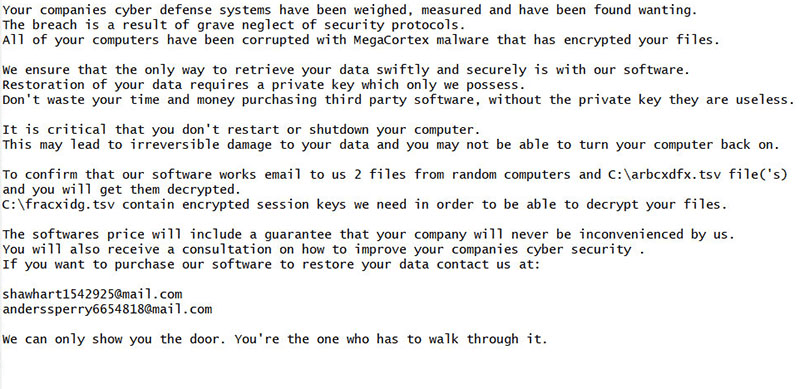

MegaCortex将其赎金记录以纯文本文件的形式放置在系统硬盘驱动器的根目录中。这是注释的全文:

贵公司的网络防御系统已经过称重,度量和发现不足。

违反是严重忽略安全协议的结果。

MegaCortex恶意软件已损坏您的所有文件,这些恶意软件已加密您的文件。

我们确保快速而安全地检索数据的唯一方法是使用我们的软件。

恢复您的数据需要只有我们拥有的私钥。

不要浪费时间和金钱购买第三方软件,如果没有私钥,它们将毫无用处。

请勿重新启动或关闭计算机,这一点至关重要。

这可能会导致不可挽回的数据损坏,并且您可能无法重新打开计算机。

为确认我们的软件可以正常工作,请从随机计算机和C:\ [8个字母的文件名] .tsv文件通过电子邮件发送给我们2个文件

您将得到解密。

C:\ [8个字母的文件名] .tsv包含我们需要的加密会话密钥,以便能够解密您的文件。

该软件的价格将包括对您的公司不会给我们造成的不便的保证。

您还将收到有关如何改善公司网络安全的咨询。

如果您想购买我们的软件来恢复您的数据,请与我们联系:

在mail.com上查看shawhart1542925

在mail.com上查看anderssperry6654818

我们只能给你看门。您是必须逐步解决的人。

MegaCortex生成的.tsv文件与上述恶意DLL具有相同的名称。该文件本身包含每个加密文件的记录,以及以base64编码的字符串和两个单独的40个字符的十六进制字符串。根据赎金记录,那些是"加密的会话密钥",犯罪分子声称他们需要解密受害者的文件。注释中没有列出特定的赎金要求,可能会给MegaCortex背后的不良行为者更大的灵活性,使其可以根据受攻击企业的类型和规模来定制赎金总额。

加密的文件和扩展名

MegaCortex感染至少有一个实例使用" .aes128ctr"扩展名标记加密文件,并将该扩展名追加到原始扩展名之后。这样,一旦MegaCortex对其进行加密,名为" invoice.pdf"的文件将变为" invoice.pdf.aes128ctr"。该扩展名意味着勒索软件可能使用AES-128加密,但这尚未得到证实。还不知道这些扩展名是否是静态的并且用于所有攻击中,还是不同的攻击使用了不同的扩展名。

与所有勒索软件一样,尽管勒索字样很专业,但不能保证MegaCortex的受害者即使支付任何命名的勒索金也不会取回其文件。目前,没有解密工具可以还原MegaCortex加密的文件。

最近发布了名为MegaCortex 2.0的更新版本的MegaCortex,它具有抗分析功能以及许多其他功能。新变种增加了功能,使攻击者可以终止安全服务功能。最初的威胁是通过在每个受感染主机上分别执行批处理脚本来手动完成的。

MegaCortex新变体背后的人们决定远离感染期间使用的自定义密码。尽管此功能使他们可以隐藏恶意软件的内部运行机制,但它也阻止了威胁到达更多目标。勒索软件的处理程序有必要在每个目标网络上手动执行特定操作,这会降低感染速度。通过在恶意软件二进制文件中使用硬编码密码,此问题在此新版本中已更改。