CMD勒索軟件

在這種情況下,創建數據鎖定木馬比以往任何時候都容易。即使是經驗不足的網絡騙子,只要藉用已經存在的勒索軟件威脅的代碼並稍加調整,就可以構建。這就是新發現的CMD Ransomware的創建者所做的。

目錄

傳播和加密

通過檢查CMD Ransomware,惡意軟件研究人員得出結論,該文件加密木馬是流行的Dharma Ransomware的變體。尚不了解CMD勒索軟件傳播中涉及的傳播技術。一些安全專家認為,包含宏指令附件,偽造軟件更新以及流行應用程序的虛假盜版變種的電子郵件可能是造成CMD Ransomware傳播的感染媒介之一。當CMD Ransomware入侵PC時,它將執行簡短掃描。掃描找到了該威脅感興趣的文件。通常,製造勒索軟件威脅的網絡犯罪分子必須確保將所有流行的文件類型作為目標,以確保最大程度的破壞。掃描完成後,CMD Ransomware將繼續進行攻擊的下一步-加密過程。一旦CMD Ransomware加密了文件,它將在受影響文件的文件名末尾添加新的擴展名-'.id-

贖金記錄

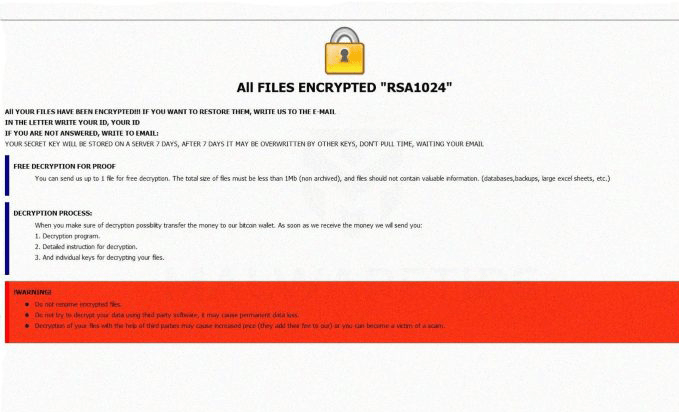

在攻擊的下一階段,CMD勒索軟件將刪除其贖金記錄。註釋的名稱可能是" info.hta"和/或" RETURN FILES.txt",其內容為:

'所有加密為" RSA1024"的文件

您的所有文件已被加密!!!如果要恢復它們,請寫信給我們電子郵件jsmith1974@mail.fr

在信中寫下您的ID,您的ID

如果您不滿意,請發送電子郵件至:jsmith1974@mail.fr

您的秘密密鑰將在服務器上存儲7天,之後7天可能會被其他密鑰覆蓋,請不要拖延時間,等待電子郵件

免費證明

您最多可以向我們發送1個文件以進行免費解密。文件的總大小必須小於1Mb(未歸檔),並且文件不應包含有價值的信息。 (數據庫,備份,大型Excel工作表等)

解密過程:

當您確定解密的可能性時,請將資金轉移到我們的比特幣錢包中。收到款項後,我們會立即寄給您:

1.解密程序。

2.詳細的解密說明。

3.以及用於解密文件的單個密鑰。

!警告!

不要重命名加密文件。

請勿嘗試使用第三方軟件解密數據,否則可能會導致永久性數據丟失。

在第三方的幫助下解密您的文件可能會導致價格上漲(它們會增加我們的費用),或者您可能成為騙局的受害者。"

在該消息中,攻擊者未指定有關贖金的金額。但是,他們要求用戶通過電子郵件與他們聯繫,以便他們將收到有關如何按要求付款的進一步說明。提供的電子郵件地址是" jsmith1974@mail.fr"。攻擊者願意免費解鎖一個文件,只要文件大小不超過1MB. 他們還警告用戶,如果一周之內沒有聯繫,他們的解密密鑰很可能會被永久擦除。

使用遠程桌面服務(RDP)端口,發現CMD Ransomware感染了計算機。攻擊者正在掃描在TCP端口3389上運行RDP的系統,並使用蠻力技術將密碼發送到那些目標系統。該勒索軟件的更新變體使用"。[fox5sec@aol.com] .cmd"擴展名來加密文件。

CMD Ransomware使用RSA-1024加密算法來阻止對受影響文件的訪問。受害者可以與攻擊者聯繫,他們有機會解密不超過1MB的單個文件。這被用作誘惑和善意的標誌。建議用戶避免與攻擊者進行任何交互。

與負責CMD Ransomware的網絡騙子保持距離。他們可能會很樂意拿走您的錢,而使您垂吊,因為無法保證他們會向您提供所承諾的解密密鑰。一個更安全的選擇是研究獲得信譽良好的防病毒應用程序,並使用它從您的PC中安全刪除CMD Ransomware。