反惡意軟件

一個典型的欺騙性活動是將有害威脅偽裝成合法的安全程序,以從經驗不足的受害者那裡竊取金錢。 AntiMalware是此廣告系列的特別簡短的版本,其克隆具有諸如Active Security和Total Security之類的名稱 。 AntiMalware使用與Windows Defender和合法的Microsoft安全程序非常相似的界面,使受害者相信AntiMalware是合法的反惡意軟件應用程序。觀察AntiMalware的設計,您將迅速發現外觀真實的Windows和Microsoft Security Essentials徽標,以及對於大多數合法Microsoft Security產品用戶而言似乎都熟悉的佈局。重要的是要了解,AntiMalware是一種欺詐,完全沒有任何反惡意軟件功能。如果發現您的計算機正在顯示來自AntiMalware的通知,則需要使用可靠的真實的反惡意軟件程序從計算機中刪除AntiMalware。

一個典型的欺騙性活動是將有害威脅偽裝成合法的安全程序,以從經驗不足的受害者那裡竊取金錢。 AntiMalware是此廣告系列的特別簡短的版本,其克隆具有諸如Active Security和Total Security之類的名稱 。 AntiMalware使用與Windows Defender和合法的Microsoft安全程序非常相似的界面,使受害者相信AntiMalware是合法的反惡意軟件應用程序。觀察AntiMalware的設計,您將迅速發現外觀真實的Windows和Microsoft Security Essentials徽標,以及對於大多數合法Microsoft Security產品用戶而言似乎都熟悉的佈局。重要的是要了解,AntiMalware是一種欺詐,完全沒有任何反惡意軟件功能。如果發現您的計算機正在顯示來自AntiMalware的通知,則需要使用可靠的真實的反惡意軟件程序從計算機中刪除AntiMalware。

AntiMalware屬於流氓安全程序家族,它們試圖誤導用戶它們是合法的反惡意軟件應用程序。這些感染會影響運行Microsoft Windows操作系統的計算機,並且大多數具有特洛伊木馬類型的惡意軟件的特徵。諸如AntiMalware之類的威脅的典型行為是假裝它們正在對用戶的計算機執行反病毒掃描,然後顯示他們在該PC上可能檢測到的一長串感染。然後,該惡意軟件將開始使用虛假的安全警報和彈出窗口對用戶進行轟炸,最終要求他或她購買完整版的AntiMalware,以便從PC中刪除所有這些不存在的感染。

但是,事實是,反惡意軟件或其任何變體都無法檢測到任何惡意軟件,因為這些惡意應用沒有真正的反惡意軟件掃描程序。因此,所有顯示的掃描結果都是完全偽造的,購買任何提供的產品很可能會導致用戶的計算機實際上感染了一些真實且危險的惡意軟件威脅。諸如AntiMalware之類的感染利用一種眾所周知的欺騙性技術來誘使樸素的PC用戶購買虛假的安全工具,其中包括使用名稱,徽標和界面,這些名稱,徽標和界面與合法的Microsoft安全產品(例如Microsoft Security Essentials和Windows Defender)非常相似。 Windows的佈局和AntiMalware顯示的警報對於許多Windows用戶來說也很熟悉和真實,這使得這類惡意軟件活動特別成功。

諸如AntiMalware之類的虛假防病毒程序可以具有多種變體,所有變體都具有相同的功能,行為和策略。研究人員警告說,這些惡意應用程序可能會被無休止地"重新包裝"和"重新命名",這意味著網絡罪犯可以使用相同的源代碼來開發具有不同名稱,外觀和界面但能夠執行相同操作的新克隆 。在AntiMalware活動中檢測到的某些威脅的別名包括Trojan.FakeAV,Artemis!7BB7211CD996,Trojan:Win32FakeCog,CoreGuard Antivirus 2009,AntiVirus,Dr.Guard,惡意軟件防禦,數字保護,AntiMalware,您的保護,數據保護,保護中心,防禦中心,Anvi防病毒,聖騎士防病毒,用戶保護,保護中心,RogueAntiSpyware.WindowsAntivirusPro,FraudTool.Win32.RogueSecurity,Packed.Win32.TDSS.aa等。

目錄

感染的典型例行和分佈渠道

像AntiMalware這樣的流氓安全程序遵循一個典型的例程,包括幾個步驟。首先,通常需要藉助另一個能夠利用Java或Flash漏洞的木馬,惡意軟件才能潛入目標PC。安裝惡意軟件後,它將對Windows註冊表進行更改,以確保其持久性並在每次啟動時啟動。然後,類似反惡意軟件的威脅開始向用戶灌輸虛假的安全警告,系統任務欄提示和欺騙性的掃描結果。這些惡意進程減慢了受感染計算機的性能,甚至使其完全崩潰,進而又使惡意軟件努力說服用戶這種奇怪的行為是由於其PC上存在惡意軟件。最後,流氓程序將建議用戶購買該程序的"完整版本"以清理計算機。

諸如AntiMalware之類的惡意反惡意軟件應用程序可以通過各種不同的渠道降落在PC上,但這種情況通常發生在用戶訪問帶有嵌入式惡意腳本的網站或從不安全來源下載軟件的情況下。垃圾郵件活動是另一個分發渠道,其中包含攜帶惡意軟件的附件,或指向Internet上受感染頁面的鏈接。垃圾郵件鏈接和文件也可以在在線論壇和博客上找到,而惡意廣告,黑客入侵的軟件,電影或音樂以及文件共享網絡上受感染的洪流也可能攜帶惡意負載。研究人員估計,流氓反惡意軟件程序的最大部分是通過聯屬計劃分發的,在聯屬計劃中,供應商招募聯屬公司,以傳播惡意應用程序為任務,以換取部分收入。

技術細節

AntiMalware對Windows註冊表所做的更改可確保該惡意工具在系統啟動時自動運行,同時更改Windows設置以允許該惡意軟件顯示其誤導性錯誤和安全消息,阻止特定應用程序以及連接至互聯網。在這種情況下,被標識為Win32 / FakeCog的有關AntiMalware流氓安全程序的技術詳細信息表明,該程序在Windows註冊表中創建了一個子項及其關聯的條目:

在子項中:HKLM \ SOFTWARE \ AntiMalware

設置值:" SecStatus_3"

帶有數據:" dword:00000001"

設置值:" Settings_0"

帶有數據:" dword:00000000"

設置值:" SecStatus_4"

帶有數據:" dword:00000001"

設置值:" SecStatus_5"

帶有數據:" dword:00000001"

設置值:" swver"

帶有數據:" 1.0"

設置值:" dbver"

帶有數據:" 1.0"

設置值:" FD"

帶有數據:" dword:00000000"

設置值:" GUID"

帶有數據:" 455366164553576845534928"

設置值:" dbsigns"

帶有數據:" 61473"

設置值:" InfectedFiles"

帶有數據:" C:\ WINDOWS \ System32 \ olecli.dll,C:\ WINDOWS \ System32 \ scrrun.dll,C:\ WINDOWS \ System32 \ stclient.dll,C:\ WINDOWS \ System32 \ url.dll,C: \ WINDOWS \ System32 \ winhttp.dll,C:\ WINDOWS \ System32 \ oobe \ dtsgnup.htm,C:\ WINDOWS \ System32 \ Drivers \ cdaudio.sys,C:\ WINDOWS \ System32 \ Drivers \ sonydcam.sys,C: \ Program Files \ outlook Express \ wab.exe,"

設置值:"已感染"

帶有數據:" dword:00000009"

還已知Win32 / FakeCog將兩個組件留在%TEMP%文件夾中。第一個組件在同一目錄中創建一個具有變量名稱的.dll文件。然後將該文件注入到相應的Windows資源管理器進程中,以確保惡意軟件在受感染的計算機上繼續運行。第二個組件顯示一個對話框,該對話框看起來像它屬於Windows安全中心,然後在同一文件夾中刪除一個具有雙擴展名的文件(例如,看起來像asdf.tmp.exe)。最後一個文件嘗試禁用和刪除計算機上發現的任何合法安全產品,同時安裝惡意程序。

惡意軟件還會在桌面上創建快捷方式,再次使用合法的Windows防病毒工具的名稱和徽標(例如" Defense Center支持"或" Defense Center"),然後Win32 / FakeCog顯示錯誤的掃描結果和錯誤的安全警報,假裝為Windows安全中心並試圖說服用戶購買完整版本的惡意程序為了使所有交易看起來都安全,該惡意軟件將萬事達卡和Visa等著名支付公司的徽標放在了左下角它還會不斷顯示系統任務欄氣球和對話框,"通知"用戶計算機上已檢測到各種危險威脅,例如rootkit和Trojan,試圖再次引起受害者的注意並說服其升級計算機。當前已將流氓軟件的演示版安裝為完整版和付費版。

Win32 / FakeCog還能夠連接到惡意網站並從它們下載其他文件。這些加密文件可能包含危險數據以及其他類型的惡意軟件。流氓安全軟件的某些變體還具有其他功能-禁用Windows任務管理器。這是通過修改註冊表來實現的:

在子項中:HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

設置值:" DisableTaskMgr"

帶有數據:" 1"

在子項中:HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ policies \ system

設置值:" DisableTaskMgr"

帶有數據:" 1"

如何防範惡意軟件之類的惡意軟件

用戶應該做的最重要的事情,以避免被AntiMalware感染和類似威脅,是避免可能包含惡意腳本的可疑網站,不要從不受信任的來源下載和安裝文件,以及不要打開來自未知來源的電子郵件附件。發件人。使用具有強大安全設置的Internet瀏覽器也可以防止此類流氓安全程序的侵害,但是購買信譽良好的反惡意軟件應用程序是防範這些危險感染的最安全方法。刪除AntiMalware及其變體也很棘手,因此,建議經驗不足的PC用戶使用可靠的專業刪除工具。

無論其名稱如何,AntiMalware實際上都是一種威脅

AntiMalware是惡意安全軟件欺騙策略的典型迭代。這是一種眾所周知的在線策略,旨在掠奪那些經常訪問不安全網站的缺乏經驗的計算機用戶。 AntiMalware策略有幾個步驟,所有這些步驟都是這種感染的典型特徵:

- 首先,通常在另一個木馬的幫助下,將AntiMalware安裝在受害者的計算機上。AntiMalware感染的典型來源可能包括利用Java或Flash中的安全漏洞的不安全廣告,色情視頻網站上的虛假視頻編解碼器以及文件共享網絡上的流行文件的虛假版本。

- 安裝後,AntiMalware會對Windows註冊表進行更改,以允許AntiMalware在啟動時自動運行。 AntiMalware還會更改您的計算機設置,以便AntiMalware能夠顯示錯誤消息,系統通知和安全警報,並能夠連接到Internet,阻止特定的應用程序並導致計算機意外崩潰。

- 一旦受害者的計算機重新啟動,AntiMalware將使用其在該計算機上的新發現功能,以使受害者相信已檢測到威脅。 AntiMalware會通過顯示受害者計算機的偽造掃描,不斷向偽造的安全警報纏擾受害者,使受害者計算機行為不穩定,頻繁崩潰,運行緩慢並變得不穩定來實現此目的。

- 然後,AntiMalware將假裝為AntiMalware本身引起的問題提供解決方案。但是,首先,受害者必須為偽造的"完整版" AntiMalware付費。

別名

15 个安全供应商将此文件标记为恶意文件。

| 防毒软件 | 检测 |

|---|---|

| Symantec | Trojan.FakeAV |

| Panda | Suspicious file |

| McAfee+Artemis | Artemis!7BB7211CD996 |

| F-Secure | Suspicious:W32/Riskware!Online |

| Sophos | Sus/UnkPacker |

| Sunbelt | FraudTool.Win32.RogueSecurity (v) |

| Sophos | Mal/FakeAV-BP |

| NOD32 | a variant of Win32/Kryptik.BFC |

| Microsoft | Trojan:Win32/FakeCog |

| McAfee-GW-Edition | Trojan.PCK.Tdss.AA.636 |

| McAfee+Artemis | Artemis!6B53DC5751F6 |

| Kaspersky | Packed.Win32.TDSS.aa |

| Ikarus | Packed.Win32.Tdss |

| AVG | SHeur2.BVVU |

| AntiVir | TR/PCK.Tdss.AA.636 |

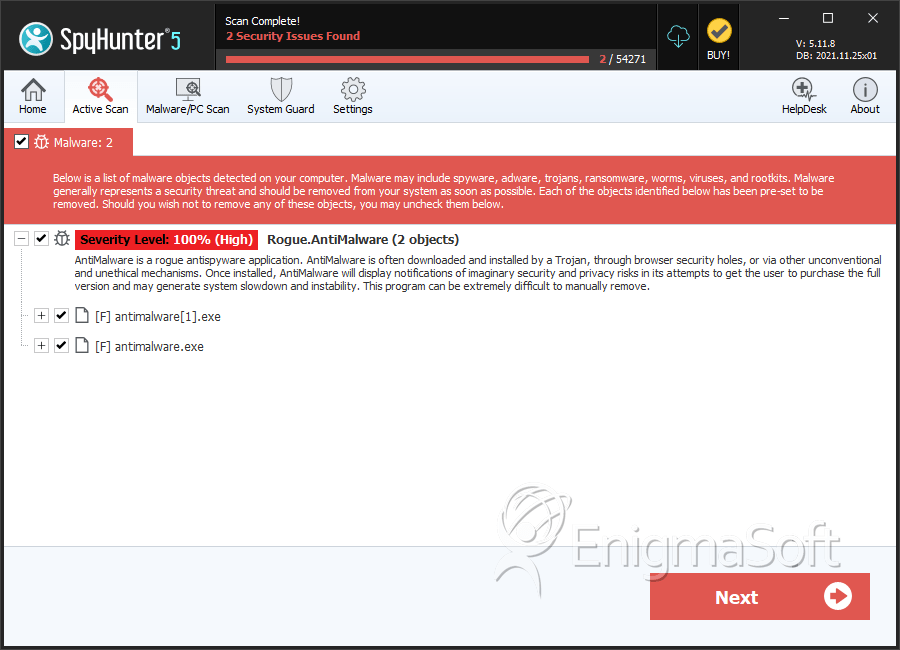

SpyHunter 检测并删除 反惡意軟件

反惡意軟件視頻

提示:把你的声音并观察在全屏模式下的视频。

文件系統詳情

| # | 文件名 | MD5 |

偵測

檢測: SpyHunter 報告的在受感染計算機上檢測到的特定威脅的已確認和疑似案例數。

|

|---|---|---|---|

| 1. | antimalware[1].exe | 5c69d34ec162f045228eb5cb316ff8c9 | 0 |

| 2. | antimalware.exe | a15d8b2aba915c9d01ece6aed792a7e8 | 0 |

| 3. | antimalware.exe | 4689058a0d017dc865f4969e8f4d3892 | 0 |

| 4. | antimalware.exe | 7bb7211cd99636a6c43f212b807de8f2 | 0 |

| 5. | AntiMalware.exe | b7f355a106a75ad266ac85ef00e6faa3 | 0 |