反恶意软件

一个典型的欺骗性活动是将有害威胁伪装成合法的安全程序,以从经验不足的受害者那里窃取金钱。 AntiMalware是此广告系列的特别简短的版本,其克隆具有诸如Active Security和Total Security之类的名称 。 AntiMalware使用与Windows Defender和合法的Microsoft安全程序非常相似的界面,使受害者相信AntiMalware是合法的反恶意软件应用程序。观察AntiMalware的设计,您将快速发现外观真实的Windows和Microsoft Security Essentials徽标,以及对于大多数合法Microsoft Security产品用户而言似乎都熟悉的布局。重要的是要了解,AntiMalware是一种欺诈,完全没有任何反恶意软件功能。如果您发现计算机正在显示来自反恶意软件的通知,则需要使用可靠的真实反恶意软件程序从计算机中删除反恶意软件。

一个典型的欺骗性活动是将有害威胁伪装成合法的安全程序,以从经验不足的受害者那里窃取金钱。 AntiMalware是此广告系列的特别简短的版本,其克隆具有诸如Active Security和Total Security之类的名称 。 AntiMalware使用与Windows Defender和合法的Microsoft安全程序非常相似的界面,使受害者相信AntiMalware是合法的反恶意软件应用程序。观察AntiMalware的设计,您将快速发现外观真实的Windows和Microsoft Security Essentials徽标,以及对于大多数合法Microsoft Security产品用户而言似乎都熟悉的布局。重要的是要了解,AntiMalware是一种欺诈,完全没有任何反恶意软件功能。如果您发现计算机正在显示来自反恶意软件的通知,则需要使用可靠的真实反恶意软件程序从计算机中删除反恶意软件。

AntiMalware属于流氓安全程序家族,它们试图误导用户它们是合法的反恶意软件应用程序。这些感染会影响运行Microsoft Windows操作系统的计算机,并且大多数具有特洛伊木马类型的恶意软件的特征。诸如AntiMalware之类的威胁的典型行为是假装它们在用户的计算机上执行防病毒扫描,然后显示他们在该PC上可能检测到的一长串感染。然后,该恶意软件将开始使用虚假的安全警报和弹出窗口对用户进行轰炸,最终要求他或她购买完整版的AntiMalware,以便从PC中删除所有这些不存在的感染。

但是,事实是,反恶意软件或其任何变体都无法检测到任何恶意软件,因为这些恶意应用没有真正的反恶意软件扫描程序。因此,所有显示的扫描结果都是完全伪造的,购买任何提供的产品很可能会导致用户的计算机实际感染了一些真实且危险的恶意软件威胁。诸如AntiMalware之类的感染利用一种众所周知的欺骗性技术来诱使朴素的PC用户购买虚假的安全工具,其中包括使用名称,徽标和界面,这些名称,徽标和界面与合法的Microsoft安全产品(例如Microsoft Security Essentials和Windows Defender)非常相似。 Windows的布局和AntiMalware显示的警报对于许多Windows用户来说也很熟悉和真实,这使得这类恶意软件活动特别成功。

诸如AntiMalware之类的虚假防病毒程序可以具有多种变体,所有变体都具有相同的功能,行为和策略。研究人员警告说,这些恶意应用程序可能会被无休止地"重新包装"和"重新命名",这意味着网络罪犯可以使用相同的源代码来开发具有不同名称,外观和界面但能够执行相同操作的新克隆。 。在AntiMalware活动中检测到的威胁的某些别名包括Trojan.FakeAV,Artemis!7BB7211CD996,Trojan:Win32FakeCog,CoreGuard Antivirus 2009,AntiVirus,Dr.Guard,恶意软件防御,数字保护,AntiMalware,您的保护,数据保护,保护中心,防御中心,Anvi防病毒,圣骑士防病毒,用户保护,保护中心,RogueAntiSpyware.WindowsAntivirusPro,FraudTool.Win32.RogueSecurity,Packed.Win32.TDSS.aa等。

目录

感染的典型例行和分布渠道

像AntiMalware这样的流氓安全程序遵循一个典型的例程,包括几个步骤。首先,通常需要借助另一个能够利用Java或Flash漏洞的木马,恶意软件才能潜入目标PC。安装恶意软件后,它将对Windows注册表进行更改,以确保其持久性并在每次启动时启动。然后,类似反恶意软件的威胁开始向用户灌输虚假的安全警告,系统任务栏提示和欺骗性的扫描结果。这些恶意进程减慢了受感染计算机的性能,甚至使其完全崩溃,进而又使恶意软件努力说服用户这种奇怪的行为是由于其PC上存在恶意软件。最后,流氓程序将建议用户购买该程序的"完整版本"以清理计算机。

诸如AntiMalware之类的恶意反恶意软件应用程序可以通过各种不同的渠道降落在PC上,但这种情况通常发生在用户访问带有嵌入式恶意脚本的网站或从不安全来源下载软件的情况下。垃圾邮件活动是另一个分发渠道,其中包含携带恶意软件的附件或导致Internet上受感染页面链接的垃圾邮件活动。垃圾邮件链接和文件也可以在在线论坛和博客上找到,而恶意广告,黑客入侵的软件,电影或音乐以及文件共享网络上受感染的洪流也可能携带恶意负载。研究人员估计,流氓反恶意软件程序的最大部分是通过联属营销计划分发的,在该计划中,供应商招募联属营销机构,以传播恶意应用程序为任务,以换取部分收入。

技术细节

AntiMalware对Windows注册表所做的更改可确保该恶意工具在系统启动时自动运行,同时更改Windows设置以允许该恶意软件显示其误导性错误和安全消息,阻止特定应用程序以及连接至互联网。在这种情况下,被标识为Win32 / FakeCog的有关AntiMalware流氓安全程序的技术详细信息表明,该程序在Windows注册表中创建了一个子项及其关联的条目:

在子项中:HKLM \ SOFTWARE \ AntiMalware

设置值:" SecStatus_3"

带有数据:" dword:00000001"

设置值:" Settings_0"

带有数据:" dword:00000000"

设置值:" SecStatus_4"

带有数据:" dword:00000001"

设置值:" SecStatus_5"

带有数据:" dword:00000001"

设置值:" swver"

带有数据:" 1.0"

设置值:" dbver"

带有数据:" 1.0"

设置值:" FD"

带有数据:" dword:00000000"

设置值:" GUID"

带有数据:" 455366164553576845534928"

设置值:" dbsigns"

带有数据:" 61473"

设置值:" InfectedFiles"

带有数据:" C:\ WINDOWS \ System32 \ olecli.dll,C:\ WINDOWS \ System32 \ scrrun.dll,C:\ WINDOWS \ System32 \ stclient.dll,C:\ WINDOWS \ System32 \ url.dll,C: \ WINDOWS \ System32 \ winhttp.dll,C:\ WINDOWS \ System32 \ oobe \ dtsgnup.htm,C:\ WINDOWS \ System32 \ Drivers \ cdaudio.sys,C:\ WINDOWS \ System32 \ Drivers \ sonydcam.sys,C: \ Program Files \ outlook Express \ wab.exe,"

设置值:"已感染"

带有数据:" dword:00000009"

还已知Win32 / FakeCog将两个组件留在%TEMP%文件夹中。第一个组件在同一目录中创建一个具有变量名称的.dll文件。然后将该文件注入到相应的Windows资源管理器进程中,以确保恶意软件在受感染的计算机上继续运行。第二个组件显示一个对话框,该对话框看起来像它属于Windows安全中心,然后在同一文件夹中删除一个具有双扩展名的文件(例如,看起来像asdf.tmp.exe)。最后一个文件尝试禁用和删除计算机上发现的任何合法安全产品,同时安装恶意程序。

该恶意软件还会在桌面上创建快捷方式,再次使用合法的Windows防病毒工具的名称和徽标(例如" Defense Center支持"或" Defense Center"),然后Win32 / FakeCog显示虚假的扫描结果和虚假的安全警报,假装为Windows安全中心并试图说服用户购买完整版本的恶意程序。为了使所有交易看起来都安全,该恶意软件将万事达卡和Visa等著名支付公司的徽标放在了左下角它还会不断显示系统任务栏气球和对话框,"通知"用户计算机上已检测到各种危险威胁,例如rootkit和Trojan,试图再次引起受害者的注意并说服它升级计算机。当前已将流氓软件的演示版安装为完整版和付费版。

Win32 / FakeCog还能够连接到恶意网站并从它们下载其他文件。这些加密文件可能包含危险数据以及其他类型的恶意软件。流氓安全软件的某些变体还具有其他功能-禁用Windows任务管理器。这是通过修改注册表来实现的:

在子项中:HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

设置值:" DisableTaskMgr"

带有数据:" 1"

在子项中:HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ policies \ system

设置值:" DisableTaskMgr"

带有数据:" 1"

如何防范恶意软件之类的恶意软件

用户为避免感染反恶意软件和类似威胁所要做的最重要的事情是避免可能包含恶意脚本的可疑网站,不要从不受信任的来源下载和安装文件,以及不要打开来自未知来源的电子邮件附件发件人。使用具有强大安全设置的Internet浏览器也可以防止此类流氓安全程序的侵害,但是购买信誉良好的反恶意软件应用程序是防范这些危险感染的最安全方法。删除AntiMalware及其变体也很棘手,因此,建议经验不足的PC用户使用可靠的专业删除工具。

无论其名称如何,AntiMalware实际上都是一种威胁

AntiMalware是恶意安全软件欺骗策略的典型迭代。这是一种众所周知的在线策略,旨在掠夺那些经常访问不安全网站的缺乏经验的计算机用户。AntiMalware策略有几个步骤,所有这些步骤都是这种感染的典型特征:

- 首先,通常在另一个木马的帮助下,将AntiMalware安装在受害者的计算机上。AntiMalware感染的典型来源可能包括利用Java或Flash中的安全漏洞的不安全广告,色情视频网站上的虚假视频编解码器以及文件共享网络上的流行文件的虚假版本。

- 安装后,AntiMalware会对Windows注册表进行更改,以允许AntiMalware在启动时自动运行。AntiMalware还会更改您的计算机设置,以便AntiMalware能够显示错误消息,系统通知和安全警报,并能够连接到Internet,阻止特定的应用程序并导致计算机意外崩溃。

- 一旦受害者的计算机重新启动,AntiMalware将使用其在该计算机上的新发现功能,以使受害者相信已检测到威胁。 AntiMalware会通过显示受害者计算机的伪造扫描,不断向伪造的安全警报缠扰受害者,使受害者计算机行为不稳定,频繁崩溃,运行缓慢并变得不稳定来实现此目的。

- 然后,AntiMalware将假装为AntiMalware本身引起的问题提供解决方案。但是,首先,受害者必须为伪造的"完整版" AntiMalware付费。

别名

15 个安全供应商将此文件标记为恶意文件。

| 防毒软件 | 检测 |

|---|---|

| Symantec | Trojan.FakeAV |

| Panda | Suspicious file |

| McAfee+Artemis | Artemis!7BB7211CD996 |

| F-Secure | Suspicious:W32/Riskware!Online |

| Sophos | Sus/UnkPacker |

| Sunbelt | FraudTool.Win32.RogueSecurity (v) |

| Sophos | Mal/FakeAV-BP |

| NOD32 | a variant of Win32/Kryptik.BFC |

| Microsoft | Trojan:Win32/FakeCog |

| McAfee-GW-Edition | Trojan.PCK.Tdss.AA.636 |

| McAfee+Artemis | Artemis!6B53DC5751F6 |

| Kaspersky | Packed.Win32.TDSS.aa |

| Ikarus | Packed.Win32.Tdss |

| AVG | SHeur2.BVVU |

| AntiVir | TR/PCK.Tdss.AA.636 |

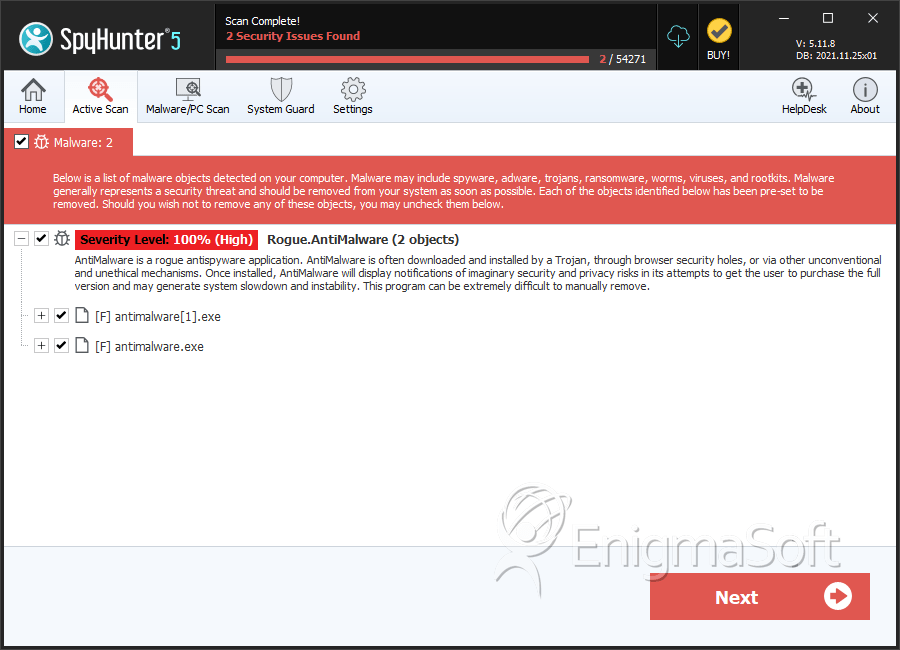

SpyHunter 检测并删除 反恶意软件

反恶意软件视频

提示:把你的声音并观察在全屏模式下的视频。

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | antimalware[1].exe | 5c69d34ec162f045228eb5cb316ff8c9 | 0 |

| 2. | antimalware.exe | a15d8b2aba915c9d01ece6aed792a7e8 | 0 |

| 3. | antimalware.exe | 4689058a0d017dc865f4969e8f4d3892 | 0 |

| 4. | antimalware.exe | 7bb7211cd99636a6c43f212b807de8f2 | 0 |

| 5. | AntiMalware.exe | b7f355a106a75ad266ac85ef00e6faa3 | 0 |