GpCODE Ransomware

GpCODE 勒索软件旨在感染用户的计算机、启动加密程序并锁定存储在那里的绝大多数文件。之后,攻击者将通过承诺向受害者提供解密器应用程序和所需的解密密钥来敲诈受害者。需要注意的是,从 GpCODE 留下的赎金信息来看,该威胁主要针对说俄语的用户。

在其加密过程中,GpCODE Ransomware 会将“.GpCODE”附加到所有锁定文件的名称中。当威胁完成锁定所有目标文件类型时,它会显示两个相同的勒索记录,并为受害者提供说明。一个将包含在名为“КАК РАСШИФРОВАТЬ ФАЙЛЫ.txt”的文本文件中,而另一个将显示为弹出窗口。

目录

赎金笔记的消息

如前所述,两份赎金单都是相同的,并且完全用俄语写成。因此,如果受感染的计算机没有安装 Cyrillic 字体,它可能会使 GpCODE Ransomware 的指令变得完全无法理解。

否则,用户将被告知他们的文件已被 RSA-1024 非对称加密算法锁定。该说明还将声称勒索软件感染发生在用户访问面向成人的网站之后。至于索要的赎金,攻击者声称他们希望得到一个信号卢布,而这仅值一美元的一小部分。这一细节可能意味着当前的 GpCODE Ransomware 版本正被用于测试目的,或者受害者在与黑客建立联系后会收到付款指令。笔记提到受害者可以通过 ICQ、Skype 或电子邮件联系网络犯罪分子。GpCODE 勒索软件是来自 Xorist 勒索软件系列。

GpCODE Ransomware 的指令全文为:

' Внимание!通用代码

Все ваши персональные файлы были зашифрованы с помощью алгоритма RSA-1024,

Вы посетили сайт ИНЦЕСТ.РУ и нарушили правила, в разделе ГЕЙ ПОРНО!!!!

чтобы восстановить свои файлы и получить к ним доступ,вам необходимо:

положить 1 рубль наЯД 41001902182359

WebMoney Z337100389680, R357074105711

В комментариях укажите аську или скайп или 电子邮件

После перевода,в течении часа(зависит от способа перевода)

вы получите код и инструкции ,в указанные данные для связи!ВАЖНО:У вас есть 20 попыток ввода кода。 При превышении этого

количества, все данные необратимо испортятся。 Будьте

внимательны при вводе кода!Ищите (КАК РАСШИФРОВАТЬ) на рабочем столе…。 '

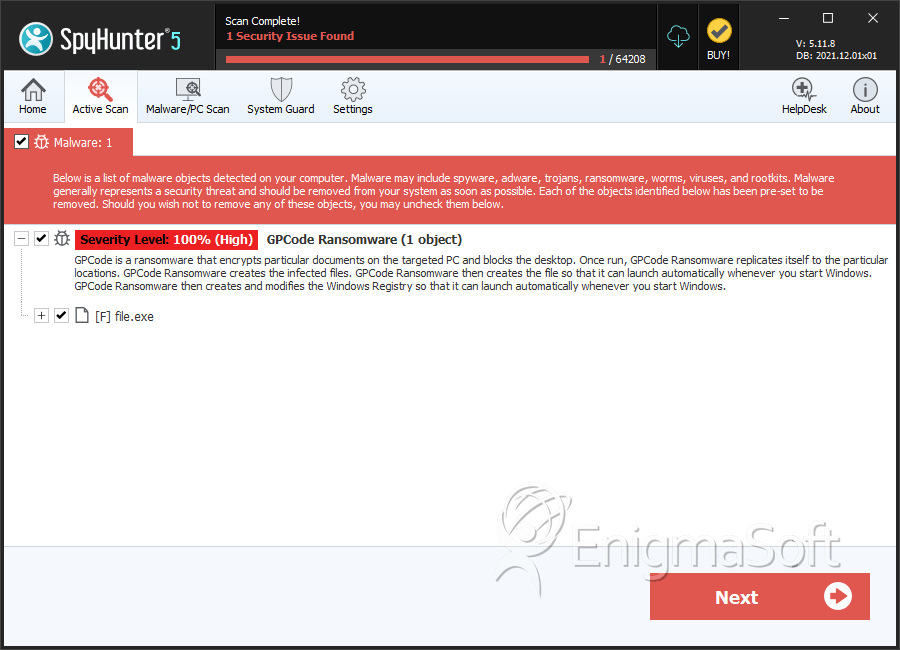

SpyHunter 检测并删除 GpCODE Ransomware

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | file.exe | 4e77cd3a285a132100c9c6369e69dbd3 | 0 |