GpCODE Ransomware

GpCODE 勒索軟件旨在感染用戶的計算機、啟動加密程序並鎖定存儲在那裡的絕大多數文件。之後,攻擊者將通過承諾向受害者提供解密器應用程序和所需的解密密鑰來敲詐受害者。需要注意的是,從 GpCODE 留下的贖金信息來看,該威脅主要針對說俄語的用戶。

在其加密過程中,GpCODE Ransomware 會將“.GpCODE”附加到所有鎖定文件的名稱中。當威脅完成對所有目標文件類型的鎖定後,它將顯示兩個相同的贖金記錄,並為受害者提供說明。一個將包含在名為“КАК РАСШИФРОВАТЬ ФАЙЛЫ.txt”的文本文件中,而另一個將顯示為彈出窗口。

目錄

贖金筆記的消息

如前所述,兩份贖金單都是相同的,並且完全是用俄語寫的。因此,如果受感染的計算機沒有安裝 Cyrillic 字體,它可能會使 GpCODE Ransomware 的指令變得完全無法理解。

否則,用戶將被告知他們的文件已被 RSA-1024 非對稱加密算法鎖定。該說明還將聲稱勒索軟件感染髮生在用戶訪問面向成人的網站之後。至於索要的贖金,攻擊者聲稱他們希望得到一個信號盧布,而該盧布只值一美元的零頭。這一細節可能意味著當前的 GpCODE Ransomware 版本正被用於測試目的,或者受害者在與黑客建立聯繫後會收到付款指令。筆記提到受害者可以通過 ICQ、Skype 或電子郵件聯繫網絡犯罪分子。GpCODE 勒索軟件是來自 Xorist 勒索軟件系列。

GpCODE Ransomware 的指令全文為:

' Внимание!通用代碼

Все ваши персональные файлы были зашифрованы с помощью алгоритма RSA-1024,

Вы посетили сайт ИНЦЕСТ.РУ и нарушили правила, в разделе ГЕЙ ПОРНО!!!!

чтобы восстановить свои файлы и получить к ним доступ,вам необходимо:

положить 1 рубль наЯД 41001902182359

WebMoney Z337100389680, R357074105711

В комментариях укажите аську или скайп или 電子郵件

После перевода,в течении часа(зависит от способа перевода)

вы получите код и инструкции ,в указанные данные для связи!ВАЖНО:У вас есть 20 попыток ввода кода。 При превышении этого

количества, все данные необратимо испортятся。 Будьте

внимательны при вводе кода!Ищите (КАК РАСШИФРОВАТЬ) на рабочем столе…。 '

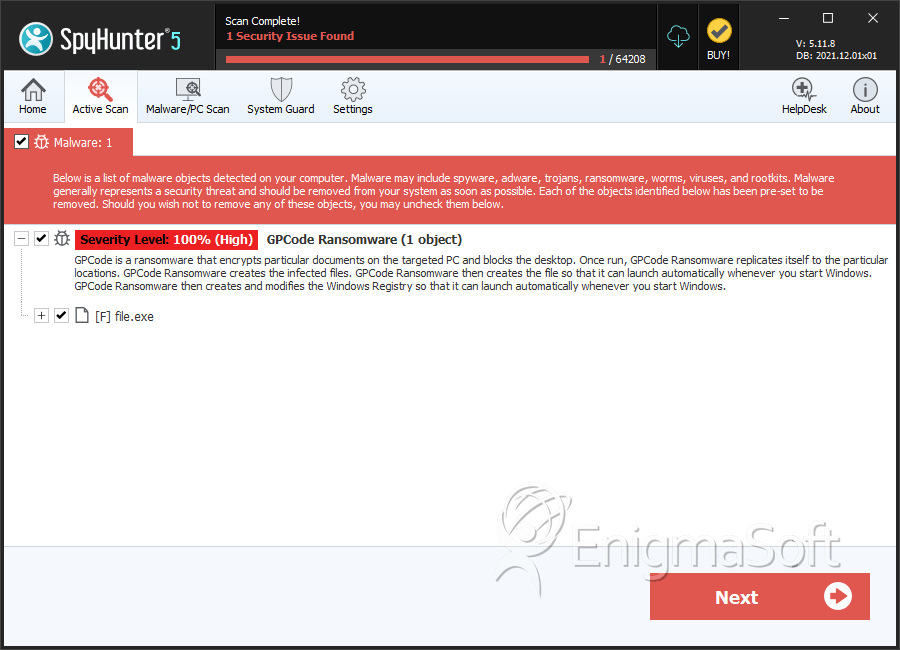

SpyHunter 检测并删除 GpCODE Ransomware

文件系統詳情

| # | 文件名 | MD5 |

偵測

檢測: SpyHunter 報告的在受感染計算機上檢測到的特定威脅的已確認和疑似案例數。

|

|---|---|---|---|

| 1. | file.exe | 4e77cd3a285a132100c9c6369e69dbd3 | 0 |