njRAT Lime Edition

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 6,478 |

| Nível da Ameaça: | 80 % (Alto) |

| Computadores infectados: | 7,241 |

| Visto pela Primeira Vez: | August 12, 2016 |

| Visto pela Última Vez: | January 22, 2026 |

| SO (s) Afetados: | Windows |

O njRAT Lime Edition é um Trojan de Acesso Remoto que possui recursos de ransomware, além de permitir que os golpistas tenham acesso remoto aos computadores infectados. O njRAT Lime Edition inclui um mecanismo de criptografia que torna os arquivos de vítima inúteis, permitindo que os seus perpetradores exijam pagamentos de resgate de suas vítimas, bem como recursos de backdoor que permitem que os ciber-hackers tenham acesso ao PC infectado.

Índice

O Gosto Amargo de uma Infecção pelo njRAT Lime Edition

O njRAT Lime Edition está sendo anunciado na Dark Web, bem como em vários sites e vídeos de hackers na Internet. Desenvolvido por alguém que usa o identificador 'Mr3x3', o njRAT Lime Edition está sendo anunciado como tendo os seguintes recursos no seu ataque (esse texto faz parte do material publicitário do njRAT Lime Edition):

[+]Ransomware Integrado

[+]Teste de Stress Integrado\\ slowloris e ARME

[+]Especificação do PC Integrada\\Obtenha informações sobre oCPU GPU RAM

[+]Localizador de Carteira de BTC Integrado

[+]Mudança do Papel de Parede Obter Integrada

[+]Disseminador de USB Inteligente

[+]Mais Inteligentes [Logs]

[+]Anti-processo Atualizado\\Agora, se você clicar em LIGAR, vai ficar sempre ligado mesmo após o reiníciamento até você pressionar DESLIGAR

[+] Bitcoin atualizado\\O ON também vai fazer com que seja executado depois de reiniciar até que o DESLIGAR seja pressionado

[+] A caixa de Mensagem Fixa não está sendo mostrada no topo

[+] Cópia corrigida para inicialização

[+] Símbolos estranhos da janela activa consertados

[+] E outros erros foram corrigidos

[+] Pasta de Suporte Atualizada\\Agora está mais limpo e fácil de ler

Parece que a principal atração do njRAT Lime Edition é a adição de um recurso de ransomware, o que permite que os ciber-golpistas ganhem dinheiro infectando o computador da vítima. O njRAT Lime Edition exibe a seguinte nota de resgate nos computadores das vítimas

'Todos os seus arquivos foram bloqueados

Você pode recuperá-los, apenas nos pague 200 $ com Bitcoin

Nosso endereço de bitcoin é

BTC TEST 12345678990000120233

Assista a este vídeo para saber como nos pagar https://www.youtube.com/watch?v=Ji9IwPId5Uk

Isso não é brincadeira. Este é um ransomware'

Como Funciona o Ataque do njRAT Lime Edition

O njRAT Lime Edition está associado a um kit de construção de ameaças que os cybercrook podem usar para criar versões personalizadas do njRAT Lime Edition. O njRAT Lime Edition marca os arquivos criptografados em seu ataque, adicionando a extensão de arquivo '.Lime' no final do nome de cada arquivo afetado em sua versão padrão. O njRAT Lime Edition tem todos os recursos de um Trojan backdoor, juntamente com os recursos de um Trojan ransomware de criptografia. Como a maioria dos Trojans backdoor, o njRAT Lime Edition foi projetada para permitir que os vigaristas tenham acesso remoto aos computadores infectados. O njRAT Lime Edition também permite que terceiros monitorem as atividades da vítima, coletem dados e coletem informações, além de controlar o computador infectado de um local remoto. Além disso, o módulo de ransomware do njRAT Lime Edition permite que os golpistas realizem ataques de ransomware. O njRAT Lime Edition usará um forte algoritmo de criptografia para tornar os arquivos da vítima fora de alcance e, em seguida, exigirá que a vítima pague um resgate de 200 USD em troca da chave de descriptografia, que é necessária para restaurar os arquivos afetados. Essa combinação permite que essas pessoas realizem ataques devastadores contra suas vítimas.

Protegendo o Seu Computador Contra Ameaças como o njRAT Lime Edition

A melhor proteção contra os Trojans backdoor como o njRAT Lime Edition é ter um programa de segurança forte, que esteja totalmente atualizado e tomar precauções ao manusear qualquer material suspeito, tal como anexos de email não solicitados ou links on-line. Para proteger você e sua máquina contra os Trojans ransomware, você deve ter backups dos arquivos. Se um Trojan como o njRAT Lime Edition criptografar os seus arquivos, ter a capacidade de restaurar seus arquivos de uma cópia de backup significa que não há necessidade de entrar em contato com os vigaristas ou pagar o resgate para se recuperar de um ataque pelo njRAT Lime Edition. Uma combinação de um forte software de segurança e métodos de backup confiáveis é comprovadamente o melhor método para proteger os seus dados contra o njRAT Lime Edition.

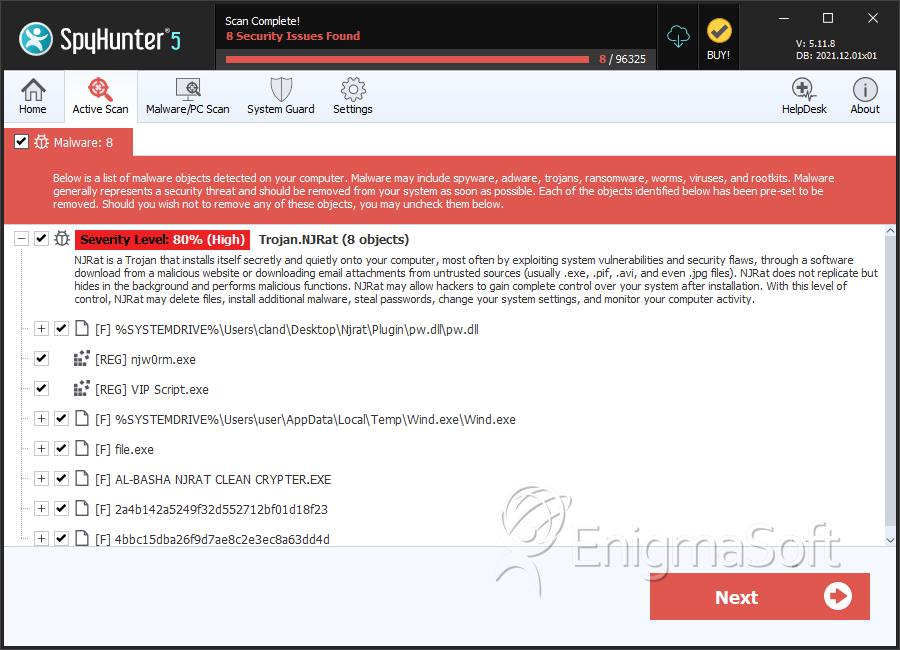

SpyHunter detecta e remove njRAT Lime Edition

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | pw.dll | db87daf76c15f3808cec149f639aa64f | 869 |

| 2. | Mono.Cecil.dll | 851ec9d84343fbd089520d420348a902 | 259 |

| 3. | Wind.exe | 53a9de48e432d5587bb93bc5a8c7bb8b | 1 |

| 4. | AL-BASHA NJRAT CLEAN CRYPTER.EXE | 98ff2a318c13d486f34f81459f9d5fc8 | 0 |

| 5. | 2a4b142a5249f32d552712bf01d18f23 | 2a4b142a5249f32d552712bf01d18f23 | 0 |

| 6. | 4bbc15dba26f9d7ae8c2e3ec8a63dd4d | 4bbc15dba26f9d7ae8c2e3ec8a63dd4d | 0 |

| 7. | file.exe | a9f81658b17624154c7936935b3bb6b1 | 0 |

Detalhes sobre o Registro

Relatório de análise

Informação geral

| Family Name: | Trojan.NJRat |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

c2e98fefd702a795df473cd5c4fa1a06

SHA1:

a3d4b5acd49595323a70669f2d95bdf7c00d6e7f

Tamanho do Arquivo:

44.03 KB, 44032 bytes

|

|

MD5:

aacb4ea51663d606f4ab72a35c42c9a4

SHA1:

7fbfca8d150f7ff1a98e7e6fbe46250a0302549b

Tamanho do Arquivo:

44.03 KB, 44032 bytes

|

|

MD5:

8fedbd58c4408647d660a1a68643e354

SHA1:

0731fd0d5df5afc9d20181d4cc55fa9c0c255813

SHA256:

0B6DD4586D6355828F0EBADAD74D464AFBF9BB8F87FBCB9FA3B0C69384B49087

Tamanho do Arquivo:

176.13 KB, 176128 bytes

|

|

MD5:

05e352ab24f8dbb161a24b5e97392c3b

SHA1:

ae9352b505a59b961c89e266828dd3269e3cdfe4

SHA256:

955C87FC402849E6CF97B46819EA624A2CEEB99BE6D1661E3F4F90A9F5B254AB

Tamanho do Arquivo:

44.03 KB, 44032 bytes

|

|

MD5:

100e1cdb67a53f333b5416363b7fc28f

SHA1:

94abcd9094b4ef36b117871198b385497b686456

SHA256:

D57A9DC8277FF5CEDAED8CB9B6D6E2A056577CF360A278CB92C9B73E145B4DD5

Tamanho do Arquivo:

86.02 KB, 86016 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have security information

- File is .NET application

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

Show More

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Traits

- .NET

- NewLateBinding

- No Version Info

- ntdll

- x86

Block Information

Block Information

During analysis, EnigmaSoft breaks file samples into logical blocks for classification and comparison with other samples. Blocks can be used to generate malware detection rules and to group file samples into families based on shared source code, functionality and other distinguishing attributes and characteristics. This section lists a summary of this block data, as well as its classification by EnigmaSoft. A visual representation of the block data is also displayed, where available.| Total Blocks: | 122 |

|---|---|

| Potentially Malicious Blocks: | 11 |

| Whitelisted Blocks: | 38 |

| Unknown Blocks: | 73 |

Visual Map

? - Unknown Block

x - Potentially Malicious Block

Registry Modifications

Registry Modifications

This section lists registry keys and values that were created, modified and/or deleted by samples in this family. Windows Registry activity can provide valuable insight into malware functionality. Additionally, malware often creates registry values to allow itself to automatically start and indefinitely persist after an initial infection has compromised the system.| Key::Value | Dados | API Name |

|---|---|---|

| HKCU::di | ! | RegNtPreCreateKey |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| User Data Access |

|

| Keyboard Access |

|

| Syscall Use |

Show More

|

| Anti Debug |

|