Factfull Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 6 |

| Visto pela Primeira Vez: | January 26, 2022 |

| Visto pela Última Vez: | January 27, 2022 |

| SO (s) Afetados: | Windows |

O Factfull Ransomware pode ser usado em ataques contra usuários que terão bloqueados os dados armazenadosnos seus computadores. A ameaça foi projetada para afetar vários tipos de arquiv especificamente, enquanto o algoritmo de criptografia usado garante que os arquivos bloqueados não sejam facilmente restaurados. A descoberta deste ransomware em particular é atribuída ao pesquisador da infosec que atende por GrujaRS no Twitter. A análise confirmou que o Factful Ransomware é uma variante da família de malware do Makop.

Além de bloquear quase todos os dados encontrados nos dispositivos violados, o Factful Ransomware também modificará os nomes dos arquivos afetados. Primeiro, a ameaça atribuirá uma sequência de caracteres para atuar como o ID da vítima específica. Essa sequência de caracteres será seguida por um endereço de e-mail (factfull0103@airmail.cc e-mail) controlado pelos invasores. Finalmente, '.factfull' será anexado como uma nova extensão de arquivo.

Índice

O Pedido de Resgagte do Ransomware Factfull

A mensagem de resgate da ameaça será lançada no sistema da vítima como um arquivo de texto chamado 'readme-warning.txt.' A nota de resgate é estruturada como um FAQ com várias perguntas. As respostas revelam que as vítimas terão que pagar um resgate para obter assistência dos cibercriminosos.

O pagamento do resgate terá que ser feito usando a cripto-moeda Bitcoin. Até dois arquivos, como imagens e documentos do MS Word, podem ser enviados aos hackers para serem descriptografados gratuitamente. Os arquivos não devem conter dados importantes e não devem exceder 1 MB de tamanho. Quanto às maneiras de alcançar os invasores, a nota fornece três endereços de e-mail diferentes - 'factfull0103@airmail.cc', 'pecunia0318@tutanota.com e 'pecunia0318@goat.si.'

O texto completo da nota de resgate é:

'Pequenas perguntas frequentes:

.1.

P: O que está acontecendo?

R: Seus arquivos foram criptografados e agora possuem a extensão "factfull". A estrutura do arquivo não foi danificada, fizemos todo o possível para que isso não acontecesse..2.

P: Como recuperar arquivos?

R: Se você deseja descriptografar seus arquivos, você precisará pagar em bitcoins..3.

P: E as garantias?

R: É apenas um negócio. Nós absolutamente não nos importamos com você e seus negócios, exceto obter benefícios. Se não fizermos nosso trabalho e nossas responsabilidades - ninguém cooperará conosco. Não é do nosso interesse.

Para verificar a capacidade de retornar arquivos, você pode nos enviar quaisquer 2 arquivos com extensões SIMPLES (jpg,xls,doc, etc… não bancos de dados!) . Essa é a nossa garantia..4.

Q: Como entrar em contato com você?

R: Você pode nos escrever para nossa caixa postal: factfull0103@airmail.cc ou pecunia0318@tutanota.com ou pecunia0318@goat.si.5.

P: Como será o processo de descriptografia após o pagamento?

R: Após o pagamento, enviaremos a você nosso programa de decodificador de scanner e instruções detalhadas de uso. Com este programa você poderá descriptografar todos os seus arquivos criptografados..6.

P: Se eu não quiser pagar pessoas más como você?

R: Se você não cooperar com nosso serviço - para nós, isso não importa. Mas você perderá seu tempo e seus dados, pois somente nós temos a chave privada. Na prática - o tempo é muito mais valioso que o dinheiro.:::CUIDADO:::

NÃO tente alterar arquivos criptografados sozinho!

Se você tentar usar qualquer software de terceiros para restaurar seus dados ou soluções antivírus - faça um backup de todos os arquivos criptografados!

Quaisquer alterações nos arquivos criptografados podem acarretar danos à chave privada e, como resultado, a perda de todos os dados.'

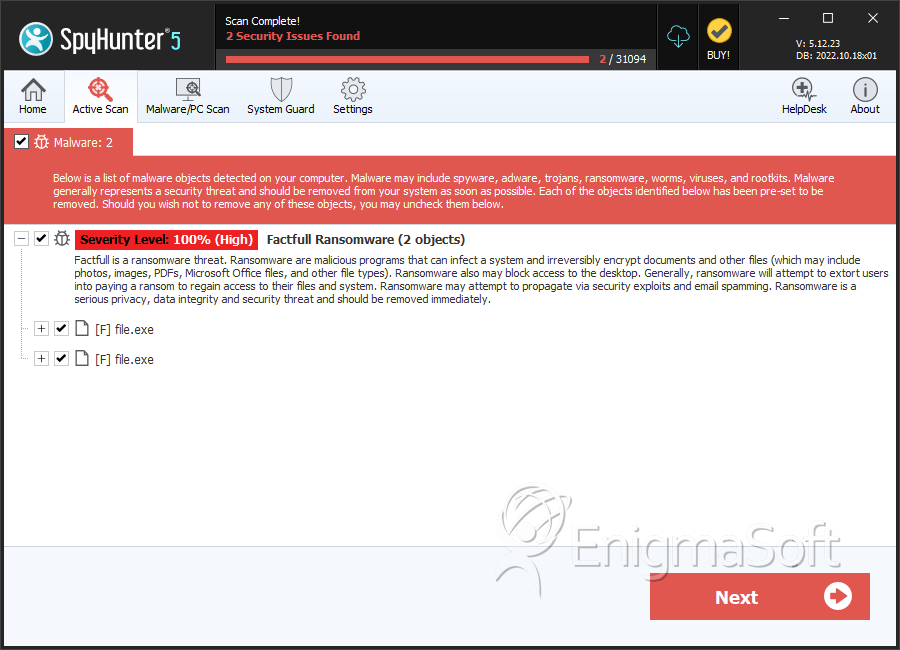

SpyHunter detecta e remove Factfull Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | 041b9a65f3d50134427374dcd8ae4a07 | 3 |

| 2. | file.exe | 1b89064576d13b8bd653af2ee917d954 | 0 |