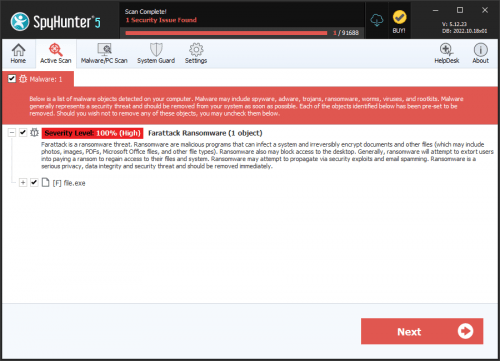

Attack Ransomware

Attack Ransomware to nowe zagrożenie złośliwym oprogramowaniem, którego celem są dane swoich ofiar. Według badaczy cyberbezpieczeństwa, zagrożenie szyfruje wiele różnych typów plików i żąda zapłaty za ich odszyfrowanie. Gdy program Attack Ransomware blokuje plik, dodaje do oryginalnej nazwy tego pliku rozszerzenie „.attack[numer]”, przy czym numer ten różni się w zależności od konkretnej wersji złośliwego oprogramowania. Na przykład plik o nazwie „1.jpg” można przekształcić w „1.jpg.attack5”, wśród innych możliwych odmian. Innym ważnym faktem jest to, że Attack Ransomware należy do rodziny MedusaLocker Ransomware .

Po zakończeniu procesu szyfrowania Attack tworzy wiadomość z żądaniem okupu o nazwie „how_to_back_files.html”. Ta wiadomość zawiera informacje sugerujące, że celem ransomware są firmy, a nie użytkownicy domowi. Warto zauważyć, że oprogramowanie ransomware Attack może wyrządzić firmom poważne szkody, ponieważ może zablokować ich krytyczne dane i zakłócić ich działalność do czasu zapłacenia okupu.

Attack Ransomware sprawia, że dane jego ofiar stają się bezużyteczne

Zgodnie z żądaniem okupu pozostawionym przez atakujących, sieci firmowe ofiary zostały naruszone, a ich pliki zostały zaszyfrowane przy użyciu algorytmów kryptograficznych RSA i AES. Wiadomość ostrzega przed zmianą nazwy lub modyfikacją plików, których dotyczy problem, a także odradza korzystanie z narzędzi do odszyfrowywania innych firm, ponieważ spowoduje to, że plików nie będzie można odszyfrować.

Ponadto żądanie okupu informuje ofiary, że ich bardzo wrażliwe dane zostały wydobyte. Atakujący żądają od ofiar zapłacenia nieokreślonego okupu, a kwota ta wzrośnie, jeśli kontakt nie zostanie nawiązany w ciągu 72 godzin. Przed spełnieniem żądań okupu ofiary mają możliwość przetestowania odszyfrowania na trzech plikach. Mogą nawiązać kontakt z cyberprzestępcami, wysyłając wiadomość na adres e-mail „ihelp01@decorous.cyou”.

Atakujący grożą jednak, że jeśli ofiary odmówią zapłacenia okupu, publicznie ujawnią lub sprzedają skradzione dane. Zasadniczo odszyfrowanie plików bez ingerencji cyberprzestępców jest niemożliwe. Jedynymi wyjątkami są przypadki, gdy oprogramowanie ransomware jest poważnie wadliwe.

Nawet jeśli żądania okupu zostaną spełnione, ofiary często nie otrzymują kluczy deszyfrujących ani oprogramowania. W rezultacie płacenie okupu nie jest wskazane, ponieważ odzyskanie danych nie jest gwarantowane, a także wspiera nielegalne działania. Dlatego zaleca się, aby ofiary poszukały alternatywnych sposobów odzyskania danych i zgłosiły incydent odpowiednim organom.

Użytkownicy powinni chronić swoje dane przed potencjalnymi infekcjami ransomware

Ataki ransomware mogą mieć druzgocący wpływ na osoby prywatne, firmy i organizacje. Ataki te mogą spowodować utratę danych, zakłócenie operacji, a nawet straty finansowe. Dlatego tak ważne jest, aby użytkownicy podejmowali odpowiednie środki w celu ochrony swoich danych i urządzeń przed potencjalnymi atakami ransomware.

Jednym z najskuteczniejszych sposobów ochrony przed atakami ransomware jest proaktywność. Użytkownicy powinni regularnie aktualizować swoje oprogramowanie i systemy operacyjne, aby załatać wszelkie znane luki, które mogą zostać wykorzystane przez atakujących. Powinni również regularnie tworzyć kopie zapasowe swoich danych, przechowując je w bezpiecznym miejscu, które nie jest połączone z Internetem. W ten sposób, jeśli ich dane zostaną zaszyfrowane przez ransomware, mogą je przywrócić bez konieczności płacenia okupu.

Należy również zachować ostrożność podczas uzyskiwania dostępu do załączników wiadomości e-mail lub klikania linków z nieznanych lub podejrzanych źródeł. Ataki ransomware są często rozpowszechniane za pośrednictwem wiadomości phishingowych lub złośliwych łączy. Użytkownicy powinni unikać otwierania załączników lub klikania linków z nieznanych źródeł i powinni uważać na e-maile z prośbą o podanie danych osobowych lub danych logowania.

Kolejną przydatną wskazówką jest instalowanie i regularne aktualizowanie oprogramowania chroniącego przed złośliwym oprogramowaniem. Te narzędzia mogą wykrywać i usuwać znane zagrożenia, pomagając zapobiegać atakom ransomware przed zainfekowaniem urządzenia. Ponadto użytkownicy powinni włączyć zapory ogniowe, które mogą pomóc w zapobieganiu nieautoryzowanemu dostępowi do ich urządzeń i sieci.

Pełny tekst notatki Attack Ransomware to:

„TWÓJ OSOBISTY IDENTYFIKATOR:

/!\ SIEĆ TWOJEJ FIRMY ZOSTAŁA Spenetrowana /!\

Wszystkie ważne pliki zostały zaszyfrowane!Twoje pliki są bezpieczne! Tylko zmodyfikowane. (RSA+AES)

WSZELKIE PRÓBY PRZYWRÓCENIA PLIKÓW ZA POMOCĄ OPROGRAMOWANIA OSÓB TRZECICH

BĘDZIE TO TRWAŁE USZKODZIĆ.

NIE MODYFIKUJ ZASZYFROWANYCH PLIKÓW.

NIE ZMIENIAJ NAZW ZASZYFROWANYCH PLIKÓW.Żadne oprogramowanie dostępne w Internecie nie może ci pomóc. Jesteśmy jedynymi, którzy mogą

rozwiązać swój problem.Zebraliśmy wysoce poufne/dane osobowe. Te dane są obecnie przechowywane na

prywatny serwer. Ten serwer zostanie natychmiast zniszczony po dokonaniu płatności.

Jeśli zdecydujesz się nie płacić, udostępnimy Twoje dane publicznie lub odsprzedawcy.

Możesz więc spodziewać się, że Twoje dane będą publicznie dostępne w najbliższej przyszłości.Szukamy tylko pieniędzy, a naszym celem nie jest niszczenie Twojej reputacji ani zapobieganie

Twoja firma nie działa.Możesz przesłać nam 2-3 nieistotne pliki, a my odszyfrujemy je za darmo

aby udowodnić, że jesteśmy w stanie zwrócić Twoje pliki.Skontaktuj się z nami w sprawie ceny i uzyskaj oprogramowanie deszyfrujące.

e-mail:

ithelp01@decorous.cyou

ithelp01@decorous.cyouAby się z nami skontaktować, utwórz nowe bezpłatne konto e-mail na stronie: protonmail.com

JEŻELI NIE SKONTAKTUJESZ SIĘ Z NAMI W CIĄGU 72 GODZIN, CENA BĘDZIE WYŻSZA”