StormCry-ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Rangschikking: de rangorde van een bepaalde bedreiging in de bedreigingsdatabase van EnigmaSoft.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

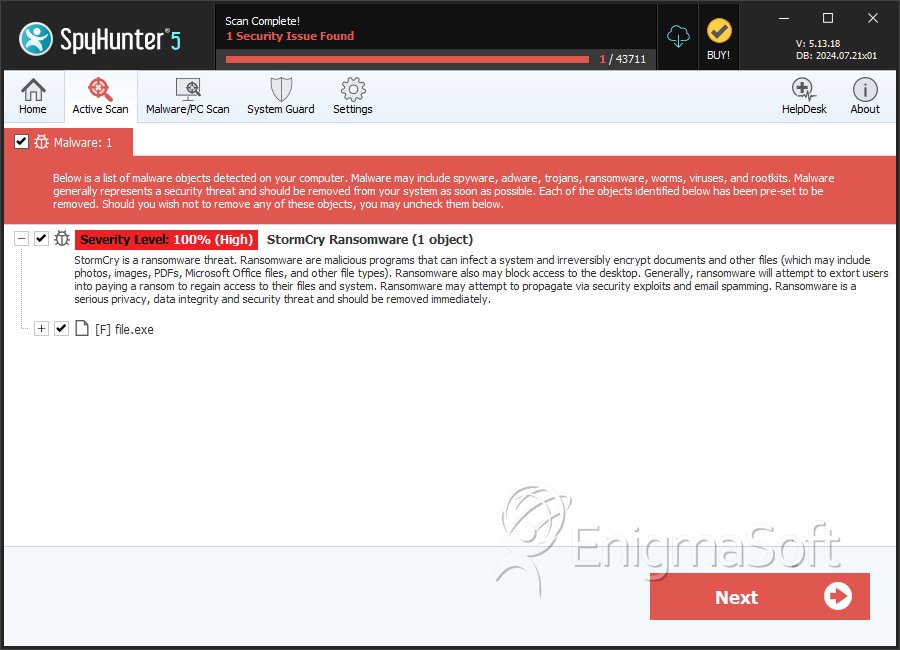

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 1 |

| Eerst gezien: | July 16, 2024 |

| Beïnvloede besturingssystemen: | Windows |

De StormCry Ransomware bedreigt software die is ontworpen om bestanden op de computer van een slachtoffer te versleutelen, waardoor ze ontoegankelijk worden totdat er losgeld is betaald. Deze ransomware voegt de bestandsextensie '.stormous' toe aan de gecodeerde bestanden, wat een duidelijke indicator is van een infectie. De aanvallers eisen een losgeld van $300 in Bitcoin en geven specifieke instructies voor betaling en contact.

Inhoudsopgave

Sleuteleigenschappen

- Bestandsextensie : De StormCry Ransomware voegt na infectie de extensie '.stormous' toe aan alle gecodeerde bestanden. Een bestand met de naam document.docx zou bijvoorbeeld worden hernoemd naar document.docx.stormous.

- Losgeldberichten : Er worden twee losgeldberichten gegenereerd op het geïnfecteerde systeem:

- leesmij.html

- pleases_readme@.txt

- Vraag om losgeld : Het gevraagde losgeld bedraagt $300, te betalen in Bitcoin.

- Betalingsinstructies :

- Bitcoin-portemonnee-adres: 1DzX3w6Fb8yd78UMnWxfjnPQ14jWpEtVSA

- Contactmethode: @StormousBot op Telegram

Gedetailleerd losgeldbericht

De losgeldberichten, doorgaans readme.html en pleases_readme@.txt genoemd, bevatten de volgende informatie:

'Al uw bestanden zijn gecodeerd door StormCry Ransomware.

Om uw bestanden te herstellen, moet u $300 in Bitcoin betalen op het volgende adres:

Bitcoin-portemonnee: 1DzX3w6Fb8yd78UMnWxfjnPQ14jWpEtVSA

Neem na betaling contact met ons op via Telegram op @StormousBot voor verdere instructies over het decoderen van uw bestanden.'

Wat te doen als u bent geïnfecteerd door de StormCry-ransomware

- Betaal het losgeld niet : Het wordt ten zeerste afgeraden het losgeld te betalen. Er is geen garantie dat de daders van de aanvallers de decoderingssleutel zullen verstrekken, zelfs nadat de betaling is gedaan. Bovendien stimuleert het betalen van het losgeld criminele activiteiten en financiert het verdere aanvallen.

- Software bijwerken : houd uw besturingssysteem en alle software up-to-date met de nieuwste beveiligingspatches.

- Gebruik anti-malwaresoftware : installeer anti-malwaresoftware en update deze regelmatig.

- Regelmatig back-uppen : maak regelmatig een back-up van uw gegevens naar een externe schijf of cloudopslag.

- Gebruikers opleiden : Train medewerkers en gebruikers in het herkennen van phishing-e-mails en andere veel voorkomende bezorgmethoden voor ransomware.

De StormCry Ransomware is een bedreiging die aanzienlijke schade aan persoonlijke en organisatorische gegevens kan veroorzaken. Door de kenmerken ervan te begrijpen en de aanbevolen stappen te volgen, kunnen slachtoffers de impact verzachten en de kans op toekomstige aanvallen verkleinen. Vergeet niet dat preventie en paraatheid cruciaal zijn in de strijd tegen ransomware.

Het volledige losgeldbericht dat de StormCry Ransomware aan zijn slachtoffers heeft achtergelaten, luidt:

'Oops. Your files have been encrypted!

Time remaining for payment:About bitcoin How to buy bitcoin?

Contact Us

Download decryption tool

What is happend ?

Your important files are encryption.Many of your documents,photos ,videos,database and other files are no longer accessible because they have been encrypted.Maybe you are busy looking for a way to recover your file,but do not waste your time.Nobody can recover your files without our decryptionCan I Recover My Files?

Sure.We guarantee that you can recover all your files safely and easily.But you have not so enough time.You can decrypt some of your files for free. Try now by clicking .But if you want to decrypt all your files,you need to pay.You only have 3 days to submit the payment.After that the price will be doubled.Also,if you don't pay in 7 days,you won't be able to recover your files forever.We will have free events for users who are so poor that they couldn't pay in 6 months

How Do I Pay?

Payment is accepted in Bitcoin only. To contact the owner of the key and for more information, contact us via the Telegram bot @StormousBot. Please check the current price of Bitcoin and buy some Bitcoin. Then send the correct amount to the specified address. After payment, click . The appropriate time to check in is from 9:00 AM to 11:00 AM.Send $300 to this address: 1DzX3w6Fb8yd78UMnWxfjnPQ14jWpEtVSA

To decrypt your files, you must first download a decryption software. Follow the instructions after payment to get the software and decryption key.'

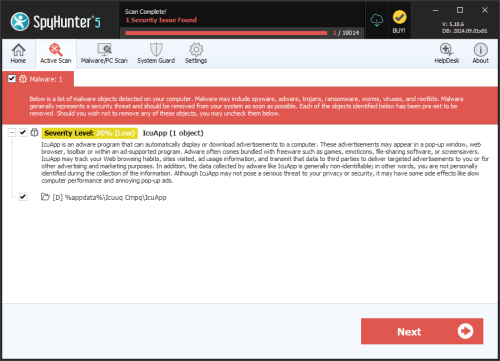

SpyHunter detecteert en verwijdert StormCry-ransomware

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | f0514037777ec49400b7ac301ea70c52 | 1 |