Dridex

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Rangschikking: de rangorde van een bepaalde bedreiging in de bedreigingsdatabase van EnigmaSoft.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Dreigingsniveau: | 80 % (Hoog) |

| Geïnfecteerde computers: | 13 |

| Eerst gezien: | October 29, 2014 |

| Laatst gezien: | November 24, 2021 |

| Beïnvloede besturingssystemen: | Windows |

De ontwikkelaars van de Trojan Cridex , ook gedetecteerd als Geodo, Feodo en Bugat , hebben een andere versie van deze vreselijke gegevensverzamelaar Trojan uitgebracht, genaamd Dridex. De belangrijkste taak van Dridex is het verzamelen van bankbeveiligingsgegevens door geautomatiseerde scripts met terugkerende opdrachten toe te voegen aan het Microsoft Office-pakket. Dridex begon zijn infectiecampagne met behulp van Microsoft Word om berichten naar verluidt te verzenden, inclusief financiële documentatie. Wanneer de computergebruiker vervolgens het beschadigde document opent, kunnen de toegevoegde scripts hun opdrachten uitvoeren en Dridex installeren.

De ontwikkelaars van de Trojan Cridex , ook gedetecteerd als Geodo, Feodo en Bugat , hebben een andere versie van deze vreselijke gegevensverzamelaar Trojan uitgebracht, genaamd Dridex. De belangrijkste taak van Dridex is het verzamelen van bankbeveiligingsgegevens door geautomatiseerde scripts met terugkerende opdrachten toe te voegen aan het Microsoft Office-pakket. Dridex begon zijn infectiecampagne met behulp van Microsoft Word om berichten naar verluidt te verzenden, inclusief financiële documentatie. Wanneer de computergebruiker vervolgens het beschadigde document opent, kunnen de toegevoegde scripts hun opdrachten uitvoeren en Dridex installeren.

Door uw online bankgerelateerde gegevens te verzamelen en naar externe servers te sturen, maakt Dridex het voor zijn makers mogelijk om toegang te krijgen tot uw bankrekening en het beschikbare geld over te dragen naar hun persoonlijke rekeningen. Zoals elke Trojaanse infectie, is Dridex een zeer schadelijke infectie die bij detectie moet worden verwijderd. Handmatige verwijdering is echter mogelijk, vanwege de complexiteit ervan, is de veiligste verwijderingsmethode het gebruik van een up-to-date en betrouwbare toepassing voor het verwijderen van malware.

Dridex, in de vorm van een Trojaans paard, dateert uit 2015, maar heeft vooraf variaties opgemerkt. 2015 markeert echter het jaar waarin Dridex zijn grootste uitbraak boekte voor meerdere campagnes gericht op computergebruikers in heel Europa. Dridex is gemarkeerd als de meest voorkomende in het Verenigd Koninkrijk, Duitsland, Frankrijk en natuurlijk de Verenigde Staten van Amerika.

Inhoudsopgave

Door de complexiteit van Dridex is het een van de gevaarlijkste moderne computerbedreigingen

Veel nieuwere versies van Dridex zijn verschenen die verschillende computervirussen verspreiden. Met de massale verspreiding van malwarebedreigingen heeft Dridex zichzelf volgens Flashpoint een van de top 10 meest populaire bedreigingen in zijn soort behaald in de afgelopen jaren op nummer zeven.

De vele acties van Dridex variëren van het verzamelen van persoonlijke gegevens tot het injecteren van sites met malware. Het primaire doel van Dridex is nogal consistent te zijn geweest met zijn vermogen om gegevens te stelen, meestal bank- of inloggegevens waarbij de hackers achter Dridex dergelijke informatie kunnen gebruiken om uiteindelijk te leiden tot diefstal van geld of zelfs cryptocurrency-portefeuilles .

Er is een voortdurende verandering van handen van Dridex geweest waar het actief wordt verkocht aan andere cybercriminelen die vervolgens de malware gebruiken om persoonlijke informatie van nieuwe slachtoffers te verzamelen. De actie van Dridex die websites met malware injecteert, leidt uiteindelijk tot acties die gebruikersaanmeldingen en wachtwoorden phishen.

Van Dridex is ook bekend dat het een Botnet als een servicefunctie gebruikt die geïnfecteerde pc's tot een aanvalsbron maakt voor toekomstige campagnes, waardoor de malware zich sneller en efficiënter kan verspreiden. Zo'n idee heeft bedreigingen zoals Dridex tot wereldwijde sensaties gemaakt die geen geografische grenzen hebben.

Wie zit er achter Dridex?

De daders achter Dridex, of wat 'Evil Corp' wordt genoemd, de cybergang die Dridex heeft gecreëerd, komen uit Rusland waar ze een nogal weelderige levensstijl hebben gezien die supercars bestuurt en wetshandhaving ontwijkt als een beloning van $ 5 miljoen voor hun gevangenneming wordt aangeboden door het Amerikaanse ministerie van Buitenlandse Zaken.

De Evil Corp-cybergang achter Dridex lijkt de afgelopen jaren miljoenen dollars te hebben weggegooid in hun inspanningen om Dridex op vele manieren te benutten. In die tijd heeft Dridex ups en downs gezien. Hoewel, in de afgelopen maanden heeft Dridex aangetoond dat het nergens naartoe gaat, en de boeven achter de kwaadaardige malware spannen hun inspanningen op om het oude weer helemaal nieuw te maken. In de strijd tegen Dridex en soortgelijke bedreigingen hebben cyberbeveiligingsbedrijven en antimalware-onderzoekers moeite om C & C-servers in verband met Dridex te traceren om de dreiging uiteindelijk te verminderen. De geavanceerde persistentiemechanismen van Dridex hebben de malware jarenlang in leven gehouden en bloeiend.

Verdere ontdekking van Dridex en zijn levenscyclus

De meest recente ontwikkeling in de bestrijding van Dridex bij de bron is de malware-jachtservice ANY.RUN, die de levenscyclus van Dridex heeft onderzocht, niet alleen om de bedreiging te detecteren, maar ook om de verspreidingsmethoden aan te wijzen en manieren te ontdekken waarop computergebruikers toekomstige aanvallen kunnen voorkomen.

De primaire methoden die Dridex gebruikt om te verspreiden, ook ontdekt door ANY.RUN, is via spam-e-mailcampagnes. Met een dergelijke techniek, die zelfs in het huidige landschap een van de meest effectieve manieren is om malware te verspreiden, kunnen cybercriminelen Dridex verspreiden naar gerichte machines. Veel van de spamberichten zijn berichten die slim zijn ontworpen om eruit te zien als financieel gerelateerde e-mails, meestal met een kwaadaardige MS Word-documentbijlage.

Social engineering wordt vaak gebruikt om computergebruikers te misleiden om kwaadaardige bijlagen te openen en te downloaden, die wanneer ze worden uitgevoerd, de Dridex-trojan installeren.

Detectie en verwijdering van Dridex wordt overgelaten aan antimalware-software en bronnen zoals ANY.RUN, die methoden heeft om de processen van Dridex uit te pakken wanneer het een pc infecteert, zodat het vervolgens veilig kan worden gedetecteerd en geëlimineerd.

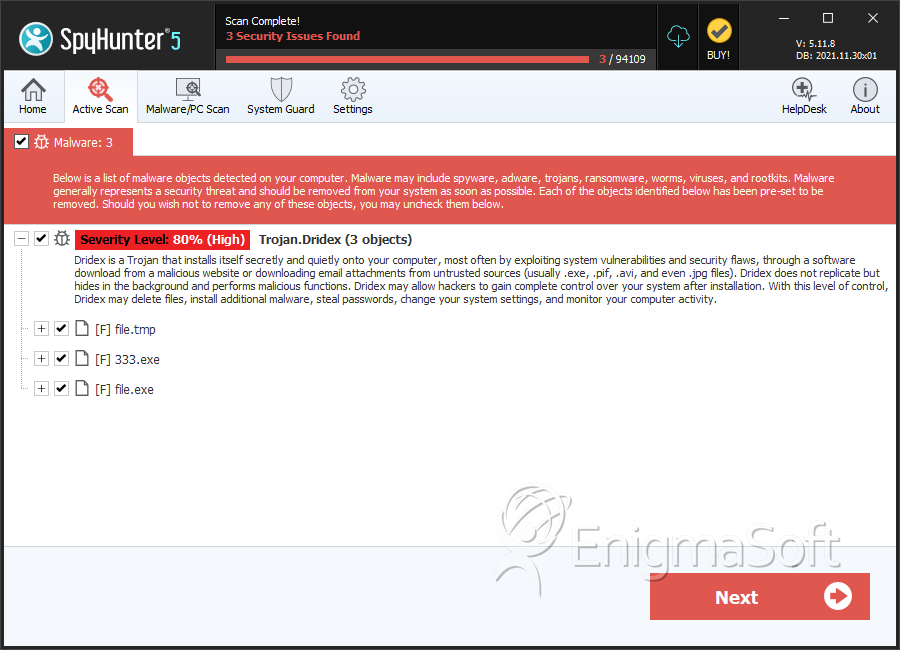

SpyHunter detecteert en verwijdert Dridex

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | file.tmp | 33d137598c03069197bd47bdaab30774 | 1 |

| 2. | 333.exe | ac1d437e08bfe27942256da9e1ee1293 | 0 |

| 3. | file.exe | f86204bbaf52c0090f8c8ee4cd6a3ce8 | 0 |

| 4. | file.exe | 3fd1d6f9f3d2ea48c55f5db3192d3398 | 0 |

| 5. | file.exe | afcf32eab13b416eb43e5ff2f0367c8c | 0 |

| 6. | file.exe | c386007133c54d70b486ae182bb68eac | 0 |

| 7. | file.exe | aea48ee4aa6f4b44bde2ee2f44dfb95e | 0 |