Oled Ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Classifica: la classifica di una particolare minaccia nel database delle minacce di EnigmaSoft.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 19 |

| Visto per la prima volta: | May 31, 2017 |

| Sistemi operativi interessati: | Windows |

Oled Ransomware è un Trojan ransomware che, guarda caso, ha lo stesso nome dei diodi utilizzati nei televisori moderni e in altre tecnologie. C'è poco per differenziare Oled Ransomware dai molti altri Trojan ransomware di crittografia attualmente utilizzati per eseguire attacchi contro gli utenti di computer. Oled Ransomware crittograferà i file della vittima e quindi aggiungerà l'estensione ".oled" ai file interessati per contrassegnarli. Una volta che un file viene crittografato dall'attacco Oled Ransomware, diventa illeggibile. Il modo principale in cui può essere distribuito Oled Ransomware è aggiungerlo ai messaggi di posta elettronica come allegato, che può sfruttare le vulnerabilità in macro e script per eseguire un codice danneggiato e scaricare e installare Oled Ransomware sul computer della vittima.

Sommario

L’Oled che invece della luce emette oscurità nei tuoi file

Sfortunatamente, una volta che i file sono stati crittografati dall'attacco Oled Ransomware, diventeranno irrecuperabili. Per questo motivo, il modo migliore per gestire Oled Ransomware e altri Trojan ransomware è adottare misure preventive. Oled Ransomware visualizzerà una richiesta di riscatto per informare la vittima dell'attacco, fornirà informazioni sul pagamento del riscatto e si offrirà di decrittografare tre file gratuitamente (purché siano piccoli e non contengano informazioni "importanti"). Gli esperti di sicurezza sconsigliano affatto di contattare i truffatori poiché in molti casi ciò può portare a ulteriori infezioni e altre tattiche. Di seguito è riportato il testo completo della richiesta di riscatto Oled Ransomware:

'La tua carta d'identità:

*****

Tutti i tuoi file sono stati crittografati a causa di un problema di sicurezza con il tuo PC.

Se vuoi ripristinarli, scrivici alla e-mail: black.mirror@qq.com

Devi pagare per la decrittazione in Bitcoin. Il prezzo dipende dalla velocità con cui ci scrivi.

Dopo il pagamento ti invieremo lo strumento di decrittazione che decritterà tutti i tuoi file.

DICHIARAZIONE GRATUITA COME GARANZIA

Prima di pagare puoi inviarci fino a 3 file per la decrittazione gratuita.

Tieni presente che i file NON devono contenere informazioni preziose e la loro dimensione totale deve essere inferiore a 5 MB

Come ottenere Bitcoin

Il modo più semplice per acquistare bitcoin è il sito LocalBitcoins.

Devi registrarti, fare clic su Acquista bitcoin e selezionare il venditore per metodo di pagamento e prezzo https://localbitcoins.com/buy_bitcoins

Attenzione!

Non rinominare o spostare file crittografati: ciò potrebbe compromettere l'integrità del processo di decrittografia

Non tentare di decrittografare i dati utilizzando software di terze parti, potrebbe causare una perdita permanente dei dati. '

In che modo l’attacco ransomware Oled influenzerà i tuoi file

Oled Ransomware appartiene alla famiglia di ransomware BTCWare , una nota famiglia di Trojan ransomware che tende a richiedere riscatti molto alti. La richiesta di riscatto di Oled Ransomware è contenuta in un file di testo denominato "DECRYPTION.txt" che viene rilasciato sul computer infetto. Oled Ransomware utilizzerà una combinazione delle crittografie AES e RSA per rendere i file della vittima completamente inaccessibili e richiedere il pagamento del riscatto in BitCoin, il che consente ai truffatori di rimanere anonimi. I messaggi di posta elettronica utilizzati per inviare Oled Ransomware possono assumere la forma di messaggi di posta elettronica che assomigliano a comunicazioni di società legittime, come PayPal. Spesso possono includere un collegamento incorporato o un file allegato e utilizzare tecniche di ingegneria sociale per convincere gli utenti di computer inesperti a scaricare e installare Oled Ransomware sui propri computer.

Trattare con Oled Ransomware

Sebbene la stessa infezione da Oled Ransomware possa essere rimossa con l'aiuto di un programma di sicurezza affidabile e completamente aggiornato, una volta che Oled Ransomware ha crittografato i file, non saranno recuperabili senza l'accesso alla chiave di decrittazione (questo è ciò che rende queste minacce così spaventose ed efficaci). Per questo motivo, la migliore misura preventiva che gli utenti di computer possono adottare è quella di avere backup di tutti i file, archiviandoli sul cloud o su un dispositivo di memoria esterno. La possibilità di ripristinare i file da un backup annulla completamente l'attacco di Oled Ransomware.

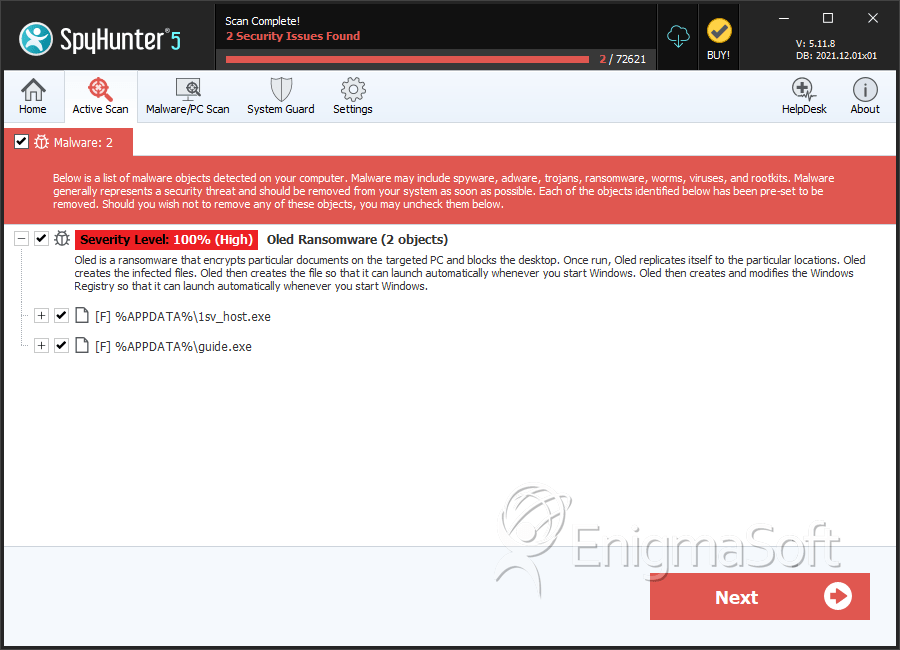

SpyHunter rileva e rimuove Oled Ransomware

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | 1sv_host.exe | 4e1c53e8c46a365a3d7ad8d80c2aab27 | 10 |

| 2. | guide.exe | a9b86e4c328f29548ea1fd4a8e794602 | 9 |