Emotet Malware Q3 2020 massiv stigning samler opmærksomhed

Tidligere på året tog Emotets operatører lidt tid, men lige siden Emotet vendte tilbage, har det været i fokus for mange sikkerhedsforskere og organisationer. Bankens trojan-vendte-dropper indtager en fremtrædende plads i Bromiums oktober Threat Insights Report. Rapporten fremhæver en svimlende 1200% stigning i antallet af Emotet-forekomster, der er opdaget af HP Sure Click. Tallet repræsenterer sammenligningen mellem tal for 2. og 3. kvartal i 2020.

Tidligere på året tog Emotets operatører lidt tid, men lige siden Emotet vendte tilbage, har det været i fokus for mange sikkerhedsforskere og organisationer. Bankens trojan-vendte-dropper indtager en fremtrædende plads i Bromiums oktober Threat Insights Report. Rapporten fremhæver en svimlende 1200% stigning i antallet af Emotet-forekomster, der er opdaget af HP Sure Click. Tallet repræsenterer sammenligningen mellem tal for 2. og 3. kvartal i 2020.

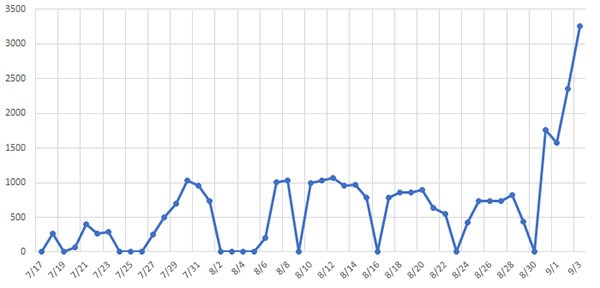

Det skal bemærkes, at Emotet var inaktiv i det meste af Q2, hvilket delvist forklarer den enorme spids. Den markante stigning i Emotet-kampagneaktivitet er imidlertid ikke kun resultatet af en smart brug af statistikker. I slutningen af juli kom cyberkriminelle bag Emotet tilbage med fuld styrke. Det store antal Emotet-phishing-kampagner var nok til at berettige offentlige advarsler fra flere CERT'er (Computer Emergency Response Teams) såvel som en fra Microsoft og CISA. Japan og New Zealand så de største spidser i målrettede Emotet-angreb, men Frankrig, Italien og Holland var også i cyberkriminelle øjne.

Emotet malware øger diagram - Kilde: cyber-ir.com

På trods af den lange pause er den vigtigste infektionsvektor for Emotet ikke ændret. Trojanen spredes oftest i phishing-kampagner. I de fleste tilfælde bruger phishing-angreb populære emner som emnelinjer, og dette gælder ofte for Emotet-kampagner. Emotets arsenal indeholder imidlertid også en teknik kaldet "trådkapring." Denne tilgang indebærer kompromittering af en enhed eller et netværk og de tilgængelige e-mail-konti. Når cyberkriminelle har kompromitteret en e-mail-konto, kan de indsprøjte e-mail-svar i allerede aktive meddelelsestråde. Dette øger chancerne for, at målet åbner e-mailen, da det ser ud til at være fra en kendt kontaktperson. Disse e-mails kommer med vedhæftede dokumenter, der indeholder ondsindede makroer, som, hvis de er aktiveret, vil downloade og installere Emotet på offerets enhed og tilgængelige netværk.

Mens Emotet plejede at være en banktrojan i sin barndom, bruges det i disse dage mest som en dropper til anden malware. De mest almindelige Emotet-nyttelast er TrickBot, Qbot og Ryuk ransomware. Der har været rapporter om, at Emotet efter det første skub i august er bremset. Selvom det kan være sandt, udføres der stadig angreb hver arbejdsdag, og HPs forskere forventer, at kampagnerne fortsætter i 2021.