DNS转换器

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

排名: EnigmaSoft 威胁数据库中特定威胁的排名。

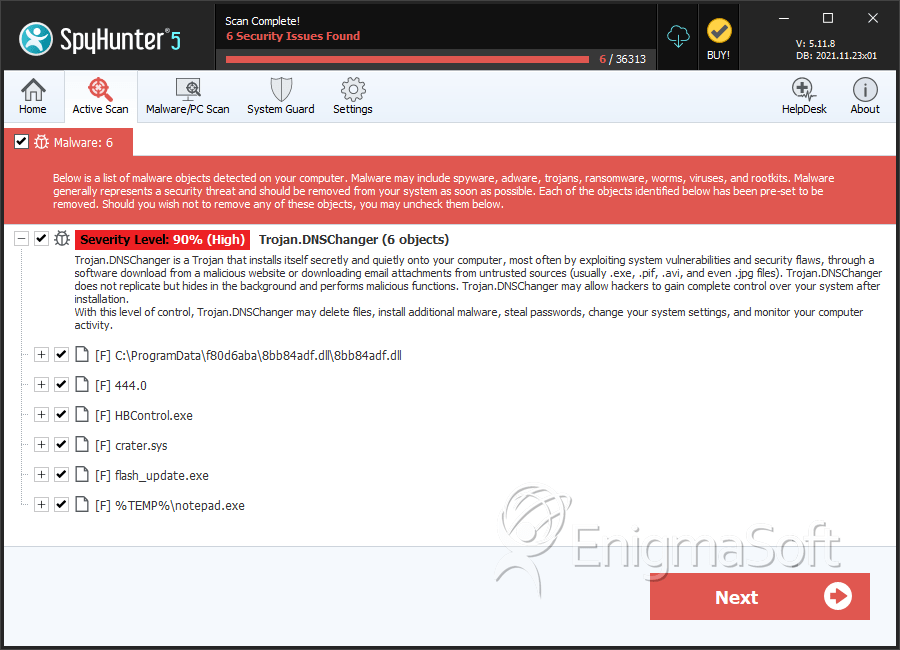

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| 排行: | 10,657 |

| 威胁级别: | 90 % (高的) |

| 受感染的计算机: | 2,495 |

| 初见: | July 24, 2009 |

| 最后一次露面: | August 11, 2023 |

| 受影响的操作系统: | Windows |

DNS Changer是一种木马,旨在强制计算机系统使用恶意DNS服务器。同样,DNS Changer被称为Internet世界末日病毒,Ghost Click恶意软件,DNS Changer Rootkit,DNS Changer恶意软件,DNS Changer Trojan,DNS Changer病毒,FBI DNS Changer或DNSChanger。 DNS更改程序感染通常分为两个步骤,以便将受感染的计算机的流量重新路由到这些恶意DNS服务器:

- DNS更改程序恶意软件感染将更改受感染计算机系统的设置,以便替换DNS服务器以欺骗属于黑客或在线犯罪分子的DNS服务器。

- 然后,DNS Changer恶意软件感染将尝试获得对被感染计算机网络上其他设备(例如路由器或网关)的访问权限。使用此类设备的通用默认密码,DNS Changer恶意软件感染将尝试用自己的与犯罪活动相关的DNS服务器替换ISP的DNS服务器。

第一步仅影响特定的计算机系统,而第二步将影响受感染计算机网络上的所有计算机,使它们有遭受其他恶意软件威胁的风险。 DNS Changer恶意软件感染已与各种恶意软件威胁相关联,尤其是Zlob Trojan和TDSS Rootkit 。

目录

DNS更改程序或FBI DNS更改程序可能会在7月9日星期一关闭超过25万台PC的Internet

据估计,仍然有成千上万台计算机被DNS更改器感染,一旦这些服务器关闭,它们将失去所有Internet连接。尽管负责这些DNS Changer攻击的服务器已关闭,并在著名的Operation Ghostclick中被良性服务器取代,但这些"安全"服务器将在周一关闭。在此关闭发生之前,您可能看不到任何DNS Changer感染的症状,因为许多DNS Changer的攻击已被法律机构设置的大规模服务器替换所阻止。

幸运的是,各种各样的网站已经为感染DNS更改者的PC制定了保护措施,如果确定您的计算机已被DNS更改者感染,流行的搜索引擎和社交网站会显示警告消息。 ESG恶意软件专家还注意到,专门为检查计算机上的DNS更改器而设计的网站正在迅速兴起,尽管您应谨慎区分这些网站和通过欺诈性系统扫描程序分发伪造安全软件的网站。 Dcwg.org仅是专门致力于消除DNS Changer的众多知名网站之一的示例。

尽管可能没有任何DNS Changer感染的症状,但是ESG恶意软件专家注意到以下问题的可能性很高:

- PC的整体速度下降,包括网络浏览活动减慢。

- 禁用的安全程序,尤其是有关防病毒和防恶意软件的扫描程序。您可能还会看到伪造的弹出窗口,以欺诈方式警告您有关这些程序被感染的信息。. ESG恶意软件研究人员还强调指出,此问题确实使您的PC处于遭受其他PC威胁攻击的异常危险中。

尽管各国政府,Internet服务提供商,新闻公司和Internet安全组织都已共同努力,以杜绝DNS Changer感染(在撰写本文时,该数目正在迅速下降),但当局仍估计有200多种如下视频所述,周一有五万台PC受互联网中断的影响。

服务器关闭的当前日期是7月9日上午12:01(美国东部时间),如果您认为计算机可能受到DNS更改器的影响,则应在使用适当的反恶意软件程序之前对PC进行消毒。太晚了。如果发现安全软件被阻止,标准的反恶意软件协议(例如,从可移动媒体启动计算机)还可以帮助您禁用DNS Changer和其他PC威胁。

尽管这种互联网中断引起了广泛的新闻关注,但ESG恶意软件研究人员也可以在这种惨淡的情况下发出一线希望:在正常情况下,尚未发现DNS更改器的攻击会对计算机造成永久性损害。但是,您可能需要从原始CD修复操作系统的DNS设置,以重新获得完整的Internet访问权限。

识别计算机或网络上的DNS更改感染

根据ESG安全研究人员的说法,确保您的路由器或计算机系统没有受到DNS Changer恶意软件入侵的感染的最佳方法是寻求有资格的专业人员的服务。但是,您可以通过检查计算机的DNS服务器设置来评估计算机系统是否使用了正确的DNS服务器。如果您怀疑路由器的DNS设置已更改,那么检查路由器的设置也很重要. ESG安全研究人员建议参考路由器或操作系统的用户手册,以获取有关如何检查DNS服务器设置的更多详细信息。

虽然将计算机定向到恶意DNS服务器是很危险的,但是DNS Changer尤其危险,因为它具有相关的恶意软件威胁。感染计算机后,所有安全更新可能已停止。您的反恶意软件软件也可能已被阻止或禁用。这成倍地增加了被其他恶意感染感染的可能性。 ESG安全研究人员建议使用合法的反恶意软件程序删除DNS Changer感染以及可能的相关恶意软件威胁。同样重要的是,仔细检查您的在线帐户和信用卡对帐单,以确保您的个人信息和安全不会受到损害。

如何在Windows上手动检查Rogue DNS服务器和DNS Changer恶意软件

您可以使用以下两个选项来显示有关IP的详细信息,并确定您的计算机是否正在使用恶意DNS。

Windows选项#1:使用FBI网站检查您的计算机是否受到DNS更改程序的影响

- 转到" 开始"菜单 。

- 在" 开始"搜索框中输入 cmd ,然后按Enter 。

- 在命令提示符中 输入 ipconfig / all ,然后按Enter 。

- 找到并复制DNS服务器标题旁边的IP地址,并按照您在以下表格上看到的形式准确键入这些数字: https : //forms.fbi.gov/check-to-see-if-your-computer-is -使用恶意DNS 。填写完IP地址后,FBI网站将识别DNS地址,以确定是否将其关闭。

Windows选项#2:运行ncpa.cpl以检查您的计算机是否已感染DNS Changer病毒

- 通过在" 开始"菜单的"运行"框中键入应用程序或在" 开始"菜单的"搜索程序或文件"框中键入ncpa.clp来运行ncpa.cpl应用程序。按Enter键 。

- 右键单击" 本地连接"图标,然后选择" 属性"以进入" 网络接口属性"页面。

- 在" Internet协议(TCP / IP)"项上单击一次。单击属性按钮。

- 检查是否设置了"使用以下DNS服务器地址"项. 记下其状态和IP地址。

- 将您的IP地址与FBI提供的格式错误的IP列表进行比较:

- 85.255.112.0至85.255.127.255

- 67.210.0.0至67.210.15.255

- 93.188.160.0至93.188.167.255

- 77.67.83.0至77.67.83.255

- 213.109.64.0至213.109.79.255

- 64.28.176.0至64.28.191.255

如果您的IP地址在上面列出的任何IP地址范围内,则您可能感染了DNS Changer恶意软件,并受到FBI服务器关闭的影响。

如果您能够自动获取DNS服务器地址,则可以将DNS切换为在当前时间使用Google的公共DNS。

Google的免费DNS服务器IP:

- 8.8.8.8

- 8.8.4.4

打开DNS免费服务器选项:

- 208.67.222.222

- 208.67.220.220

如何在Mac上手动检查DNS Changer恶意软件

要检查您的IP地址是否在格式错误的DNS地址范围内,请在Mac计算机上执行以下步骤。

- 单击苹果菜单。

- 选择系统偏好设置 。

- 单击网络 。

- 查找并单击您的连接(显示为绿色)。

- 单击高级 。

- 单击DNS选项卡。

- 将IP地址复制到" DNS服务器"框中,然后将其输入FBI网站: https : //forms.fbi.gov/check-to-see-if-your-computer-is-using-rogue-DNS 。

填写IP地址后,FBI网站将找到DNS地址以查看其是否被关闭。

如果您能够自动获取DNS服务器地址,则可以将DNS切换为当前时间使用Google的公共DNS。

Google的免费DNS服务器IP:

- 8.8.8.8

- 8.8.4.4

打开DNS免费服务器选项:

- 208.67.222.222

- 208.67.220.220

如何手动修复DNS服务器设置

您可以通过DHCP手动重置DNS设置配置。如果您连接到允许自动DNS设置的Internet服务提供商或公司网络,则可以按照以下步骤重置您的配置。

请注意:这些步骤适用于高级PC用户。对于不熟悉Windows注册表或自定义网络设置的用户,建议不要使用此过程。

- 通过使用注册表编辑器在HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet \ SERVICES \ TCPIP下进行备份来备份网络设置

- 从" 开始"菜单的"运行"或" 搜索"框中运行ncpa.cpl 。

- 一旦网络连接被提出来了,用鼠标右键单击您的活动网络连接. 单击一次Internet协议(TCP / IP) ,然后单击" 属性"按钮。

- 选择显示为"自动获取DBS服务器地址"的单选按钮。

- 单击确定 ,然后再次确定 。

如何防止DNS Changer恶意软件

无法保证以任何特定方法防止DNS Changer恶意软件。但是,您可以按照建议的预防提示来帮助将来防止DNS Changer恶意软件。

- 阻止和监视试图访问恶意DNS服务器之一的网络系统。

- 创建自定义注册表规则以保护特定的注册表项。更改密钥之前,请确保已选中" 属性"窗口中" Internet协议(TCP / IP) "中的" 自动获取DNS服务器地址" 。可以为访问保护规则编辑以下注册表项以保护它们:

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet \ SERVICES \ TCPIP \ PARAMETERS \ DHCPNAMESERVER = {指定的值}

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet \ SERVICES \ TCPIP \ PARAMETERS \ NAMESERVER = {指定的值}

- 选中"使用以下DNS服务器地址"后 ,请使用注册表编辑器访问以下注册表项:

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet \ SERVICES \ TCPIP

- 检查" HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet \ SERVICES \ TCPIP \ Parameters \ Interfaces"键以搜索您的适配器(CLSID)。

- 然后为以下键设置访问保护规则:

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet \ SERVICES \ TCPIP \ Parameters \ Interface \ {您的CLSID} \ DHCPNAMESERVER

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet \ SERVICES \ TCPIP \ Parameters \ Interface \ {您的CLSID} \ NAMESERVER

- 不要在调制解调器或路由器上保留默认的用户名和密码。

别名

15 个安全供应商将此文件标记为恶意文件。

| 防毒软件 | 检测 |

|---|---|

| Prevx1 | High Risk Cloaked Malware |

| Panda | Trj/CI.A |

| NOD32 | probably a variant of Win32/DNSChanger |

| McAfee-GW-Edition | Rootkit.Rootkit.XCP.6 |

| McAfee | DNSChanger.gen |

| Ikarus | Trojan.Win32.DNSChanger |

| F-Secure | Trojan.Win32.DNSChanger.gtb |

| Comodo | TrojWare.Win32.DNSChanger.gtb |

| BitDefender | Trojan.Generic.792834 |

| AVG | Generic11.GUS |

| Avast | Win32:Rootkit-gen |

| Authentium | W32/Trojan2.EBTM |

| Antiy-AVL | Trojan/Win32.DNSChanger |

| AntiVir | RKIT/Rootkit.XCP.6 |

| a-squared | Trojan.Win32.DNSChanger!IK |

SpyHunter 检测并删除 DNS转换器

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | 8bb84adf.dll | 4575093a4eb00e33121ea8fc5da4417d | 122 |

| 2. | ndisprot.sys | ||

| 3. | MSIVXserv.sys | ||

| 4. | C:\resycled\bootmatrix.com | ||

| 5. | msqpdxserv.sys | ||

| 6. | D:\resycled\ntldr.com | ||

| 7. | G:\resycled\ntldr.com | ||

| 8. | %SYSTEM_DRIVE%\resycled\ntldr.com | ||

| 9. | %SYSTEM%\kdlly.exe | ||

| 10. | %SYSTEM%\kdkgg.exe | ||

| 11. | %SYSTEM%\msmgs.exe | ||

| 12. | %SYSTEM%\cmd32.exe | ||

| 13. | %SYSTEM%\krl32mainweq.dll | ||

| 14. | %PROGRAM_FILES%\videosoft\Uninstall.exe | ||

| 15. | %COMMON_DOCUMENTS%\cmijj.exe | ||

| 16. | %COMMON_DOCUMENTS%\LSSAS.exe | ||

| 17. | %WINDOWS%\vkl_1253053752.exe | ||

| 18. | %WINDOWS%\vkl_1252834085.exe | ||

| 19. | %WINDOWS%\vkl_1253173827.exe | ||

| 20. | %WINDOWS%\vkl_1252481066.exe | ||

| 21. | %WINDOWS%\vkl_1253181421.exe | ||

| 22. | _VOIDd.sys | ||

| 23. | seneka.sys | ||

| 24. | C:\Windows\system32\wdmaud.sys | ||

| 25. | TDSSserv.sys | ||

| 26. | I:\resycled\ntldr.com | ||

| 27. | H:\resycled\ntldr.com | ||

| 28. | M:\resycled\ntldr.com | ||

| 29. | %SYSTEM%\MSlgx.exe | ||

| 30. | %SYSTEM%\lsass.exe | ||

| 31. | %SYSTEM%\kdgzh.exe | ||

| 32. | %SYSTEM%\mssms.exe | ||

| 33. | %SYSTEM%\kduev.exe | ||

| 34. | %SYSTEM%\drivers\ndisprot.sys | ||

| 35. | %COMMON_DOCUMENTS%\mstsc.exe | ||

| 36. | %COMMON_DOCUMENTS%\msert.exe | ||

| 37. | %WINDOWS%\vkl_1252834079.exe | ||

| 38. | %WINDOWS%\vkl_1252765671.exe | ||

| 39. | %WINDOWS%\vkl_1253165426.exe | ||

| 40. | %WINDOWS%\vkl_1252768743.exe | ||

| 41. | %WINDOWS%\vkl_1253181420.exe | ||

| 42. | %WINDOWS%\vkl_1252768769.exe | ||

| 43. | ESQULserv.sys | ||

| 44. | H8SRTd.sys | ||

| 45. | gaopdxserv.sys | ||

| 46. | gxvxcserv.sys | ||

| 47. | UACd.sys | ||

| 48. | F:\resycled\ntldr.com | ||

| 49. | E:\resycled\ntldr.com | ||

| 50. | %SYSTEM%\csrcs.exe | ||

| 51. | %SYSTEM%\cmd64.exe | ||

| 52. | %SYSTEM%\kdqwt.exe | ||

| 53. | %SYSTEM%\msnqp.exe | ||

| 54. | %SYSTEM%\csrns.exe | ||

| 55. | %SYSTEM%\csrss.exe | ||

| 56. | %PROFILE_TEMP%\AlfaBR.exe | ||

| 57. | %COMMON_DOCUMENTS%\csrss.exe | ||

| 58. | %WINDOWS%\vkl_1252511207.exe | ||

| 59. | %WINDOWS%\vkl_1252511321.exe | ||

| 60. | %WINDOWS%\vkl_1253165416.exe | ||

| 61. | %WINDOWS%\vkl_1252968719.exe | ||

| 62. | %WINDOWS%\vkl_1253173833.exe | ||

| 63. | %WINDOWS%\vkl_1252765651.exe | ||

| 64. | D:\resycled | ||

| 65. | B:\resycled | ||

| 66. | C:\resycled | ||

| 67. | P:\resycled | ||

| 68. | T:\resycled | ||

| 69. | Q:\resycled | ||

| 70. | S:\resycled | ||

| 71. | %SYSTEM_DRIVE%\resycled | ||

| 72. | %PROGRAM_FILES%\DigitalHQ | ||

| 73. | %PROGRAM_FILES%\Network Monitor | ||

| 74. | %PROGRAM_FILES%\SiteEntry | ||

| 75. | %PROGRAM_FILES%\DVDConv | ||

| 76. | %PROGRAM_FILES%\AccessMV | ||

| 77. | %PROGRAM_FILES%\DecodingHQ | ||

| 78. | %PROGRAM_FILES%\PlayMe | ||

| 79. | %PROGRAM_FILES%\QuickTiming | ||

| 80. | %PROGRAM_FILES%\FullMovies | ||

| 81. | %PROGRAM_FILES%\PlusCodec | ||

| 82. | %PROGRAM_FILES%\PLDivX | ||

| 83. | %PROGRAM_FILES%\DVDextraPL | ||

| 84. | %PROGRAM_FILES%\freshplay | ||

| 85. | %PROGRAM_FILES%\HDQuality | ||

| 86. | %PROGRAM_FILES%\aquaplay | ||

| 87. | %PROGRAMS%\HDtvcodec | ||

| 88. | %PROGRAMS%\HeroCodec | ||

| 89. | %PROGRAMS%\totalvid | ||

| 90. | %PROGRAMS%\MoviesPlay | ||

| 91. | %PROGRAMS%\UNICCodec | ||

| 92. | %PROGRAMS%\FreeHDplay | ||

| 93. | %PROGRAMS%\QuickyPlaeyr | ||

| 94. | %PROGRAMS%\HDExtrem | ||

| 95. | %PROGRAMS%\DVDTool | ||

| 96. | %PROGRAMS%\PLDivX | ||

| 97. | %PROGRAMS%\DVDextraPL | ||

| 98. | %PROGRAMS%\Mediaview | ||

| 99. | F:\autorun.inf | ||

| 100. | %WINDOWS%\vkl_1250424439 | ||

| 101. | %WINDOWS%\vkl_1250425267 | ||

| 102. | %WINDOWS%\vkl_1251463593 | ||

| 103. | %WINDOWS%\vkl_1250425328 | ||

| 104. | %WINDOWS%\Tasks\MSWD-5d240b12.job | ||

| 105. | %WINDOWS%\Tasks\MSWD-2969d51d.job | ||

| 106. | %WINDOWS%\Tasks\MSWD-6145903c.job | ||

| 107. | %WINDOWS%\Tasks\MSWD-28d8d31d.job | ||

| 108. | %WINDOWS%\Tasks\MSWD-3e4ae7ad.job | ||

| 109. | %WINDOWS%\Tasks\MSWD-1b4abb06.job | ||

| 110. | %WINDOWS%\Tasks\MSWD-b868995b.job | ||

| 111. | %WINDOWS%\Temp\tempo-289.tmp | ||

| 112. | %WINDOWS%\Temp\tempo-B7D.tmp | ||

| 113. | %WINDOWS%\Temp\tempo-97265.tmp | ||

| 114. | %WINDOWS%\Temp\tempo-394365031.tmp | ||

| 115. | M:\resycled | ||

| 116. | I:\resycled | ||

| 117. | G:\resycled | ||

| 118. | E:\resycled | ||

| 119. | W:\resycled | ||

| 120. | R:\resycled | ||

| 121. | J:\resycled | ||

| 122. | O:\resycled | ||

| 123. | %MYPICTURES%\resycled | ||

| 124. | %PROGRAM_FILES%\BestHD | ||

| 125. | %PROGRAM_FILES%\DDnsFilter | ||

| 126. | %PROGRAM_FILES%\HDExtrem | ||

| 127. | %PROGRAM_FILES%\HDtvcodec | ||

| 128. | %PROGRAM_FILES%\UltraVideo | ||

| 129. | %PROGRAM_FILES%\videoplay | ||

| 130. | %PROGRAM_FILES%\Convert2Play | ||

| 131. | %PROGRAM_FILES%\HeroCodec | ||

| 132. | %PROGRAM_FILES%\AlfaBR | ||

| 133. | %PROGRAM_FILES%\EZVideo | ||

| 134. | %PROGRAM_FILES%\SunPorn | ||

| 135. | %PROGRAM_FILES%\ExpressVids | ||

| 136. | %PROGRAM_FILES%\PornoPlayer | ||

| 137. | %PROGRAM_FILES%\Mediaview | ||

| 138. | %PROGRAMS%\SiteEntry | ||

| 139. | %PROGRAMS%\QuickTiming | ||

| 140. | %PROGRAMS%\coolplay | ||

| 141. | %PROGRAMS%\DVDConv | ||

| 142. | %PROGRAMS%\homeview | ||

| 143. | %PROGRAMS%\PlayMe | ||

| 144. | %PROGRAMS%\aquaplay | ||

| 145. | %PROGRAMS%\DivxFree | ||

| 146. | %PROGRAMS%\PlayMYDVD | ||

| 147. | %PROGRAMS%\videoplay | ||

| 148. | %PROGRAMS%\BlueRaTech | ||

| 149. | %PROGRAMS%\BHVideo | ||

| 150. | D:\autorun.inf | ||

| 151. | %SYSTEM_DRIVE%\Users\Manuel | ||

| 152. | %WINDOWS%\vkl_1251803401 | ||

| 153. | %WINDOWS%\vkl_1250425221 | ||

| 154. | %WINDOWS%\vkl_1251745894 | ||

| 155. | %WINDOWS%\Tasks\MSWD-af53409d.job | ||

| 156. | %WINDOWS%\Tasks\MSWD-c61509c8.job | ||

| 157. | %WINDOWS%\Tasks\MSWD-27e0d013.job | ||

| 158. | %WINDOWS%\Tasks\MSWD-95cf3d27.job | ||

| 159. | %WINDOWS%\Tasks\MSWD-56802d43.job | ||

| 160. | %WINDOWS%\Tasks\MSWD-ee6b7301.job | ||

| 161. | %WINDOWS%\Tasks\MSWD-88e4ae02.job | ||

| 162. | %WINDOWS%\Temp\tempo-44B.tmp | ||

| 163. | %WINDOWS%\Temp\tempo-45B.tmp | ||

| 164. | %WINDOWS%\Temp\tempo-76546.tmp | ||

| 165. | %WINDOWS%\Temp\tempo-161797121.tmp | ||

| 166. | %WINDOWS%\Temp\DAB.tmp | ||

| 167. | H:\resycled | ||

| 168. | K:\resycled | ||

| 169. | Z:\resycled | ||

| 170. | F:\resycled | ||

| 171. | L:\resycled | ||

| 172. | X:\resycled | ||

| 173. | N:\resycled | ||

| 174. | V:\resycled | ||

| 175. | %PERSONAL%\resycled | ||

| 176. | %PROGRAM_FILES%\ubervid | ||

| 177. | %PROGRAM_FILES%\FreeHDplay | ||

| 178. | %PROGRAM_FILES%\totalvid | ||

| 179. | %PROGRAM_FILES%\DVDTool | ||

| 180. | %PROGRAM_FILES%\homeview | ||

| 181. | %PROGRAM_FILES%\VideoKey | ||

| 182. | %PROGRAM_FILES%\DigitalLabs | ||

| 183. | %PROGRAM_FILES%\QuickyPlaeyr | ||

| 184. | %PROGRAM_FILES%\MpegBuster | ||

| 185. | %PROGRAM_FILES%\iVideo | ||

| 186. | %PROGRAM_FILES%\TonsOfPorn | ||

| 187. | %PROGRAM_FILES%\BlueRaTech | ||

| 188. | %PROGRAM_FILES%\XXXHoliday | ||

| 189. | %PROGRAM_FILES%\PluginVideo | ||

| 190. | %PROGRAMS%\DigitalHQ | ||

| 191. | %PROGRAMS%\AccessMV | ||

| 192. | %PROGRAMS%\HDQuality | ||

| 193. | %PROGRAMS%\DecodingHQ | ||

| 194. | %PROGRAMS%\UltraVideo | ||

| 195. | %PROGRAMS%\DigitalLabs | ||

| 196. | %PROGRAMS%\FullMovies | ||

| 197. | %PROGRAMS%\Convert2Play | ||

| 198. | %PROGRAMS%\ExpressVids | ||

| 199. | %PROGRAMS%\PluginVideo | ||

| 200. | %PROGRAMS%\sexvid | ||

| 201. | %PROGRAMS%\TonsOfPorn | ||

| 202. | K:\autorun.inf | ||

| 203. | %SYSTEM_DRIVE%\autorun.inf | ||

| 204. | %WINDOWS%\vkl_1250424989 | ||

| 205. | %WINDOWS%\vkl_1250425116 | ||

| 206. | %WINDOWS%\vkl_1251734499 | ||

| 207. | %WINDOWS%\vkl_1250733143 | ||

| 208. | %WINDOWS%\Tasks\MSWD-db3968bf.job | ||

| 209. | %WINDOWS%\Tasks\MSWD-4535c222.job | ||

| 210. | %WINDOWS%\Tasks\MSWD-469d5901.job | ||

| 211. | %WINDOWS%\Tasks\MSWD-b2be9e3f.job | ||

| 212. | %WINDOWS%\Tasks\MSWD-44fcb0c6.job | ||

| 213. | %WINDOWS%\Tasks\MSWD-4354122e.job | ||

| 214. | %WINDOWS%\Temp\tempo-E2B.tmp | ||

| 215. | %WINDOWS%\Temp\tempo-66D.tmp | ||

| 216. | %WINDOWS%\Temp\tempo-1145640.tmp | ||

| 217. | %WINDOWS%\Temp\tempo-161796561.tmp | ||

| 218. | %WINDOWS%\Temp\tempo-394365218.tmp | ||

| 219. | CLADD | b4960ba4f1d5b62e8e1f2ddaeb09199b | 0 |

| 220. | CLADD | 6f6c87b2dba431dbc2f3b63af5a040c7 | 0 |

| 221. | CLADD | e8b3efb412f7dfb5a476e38bc54fe704 | 0 |

| 222. | CLADD | 5df184d2bce3f1a9ab1490c4fc2c7f78 | 0 |

| 223. | CLADD | c76425b68572b801674014c4fd0165dc | 0 |

| 224. | CLADD | a481fa00af99a3d5ae563d4caa18448b | 0 |

| 225. | CLADD | 7d092ed8cf34ed6e6b382a3fcaab1376 | 0 |

| 226. | CLADD | da5a2a83888bef5034a8ee7d008ed337 | 0 |

| 227. | CLADD | bd508f1e5da986d94f5c07fd01724fe1 | 0 |

| 228. | CLADD | e381897df008bdecc66bc9d049cda629 | 0 |

| 229. | CLADD | 53f7acfa5993e48da6449222d91857d9 | 0 |

| 230. | CLADD | 502794cf64c5c49a4e264b5d912b8837 | 0 |

| 231. | CLADD | 8b67a8e98d72b506c26661cd9119f3b6 | 0 |

| 232. | CLADD | 464f1352973317cda3f1b88dfa706f52 | 0 |

| 233. | CLADD | b5bf9a8d699a642e4e0a70b4e728bbc6 | 0 |

| 234. | CLADD | 91d0c05343dfc9fc8a26efc5e788ed08 | 0 |

| 235. | CLADD | 4764cf4b585f3b6d6db0390e8525b680 | 0 |

| 236. | CLADD | 00ed95b196598c41fd99211ee071a239 | 0 |

| 237. | CLADD | d63caa4550a08435913c7bf70b80a719 | 0 |

| 238. | CLADD | 3aada12fae37c81ed52558bf7472210c | 0 |

| 239. | CLADD | 6cfbbcc3cc8f11395ebb1afdbfedbab7 | 0 |

| 240. | CLADD | 710fa7e6083c8a9c136ad09fdc25b499 | 0 |

| 241. | CLADD | 429e73c9da88a78d5f7d05fe870ab20d | 0 |

| 242. | crater.sys | 93db3a3e09ab5dca68e2f2dca92f64c3 | 0 |

| 243. | flash_update.exe | 8e3f18c030049ad18e2889821cff96e2 | 0 |

| 244. | notepad.exe | fdc6f4169bc2fcb4f047511e6002523f | 0 |