Ursu Trojan

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 14,588 |

| Nível da Ameaça: | 90 % (Alto) |

| Computadores infectados: | 105,065 |

| Visto pela Primeira Vez: | September 15, 2015 |

| Visto pela Última Vez: | November 8, 2025 |

| SO (s) Afetados: | Windows |

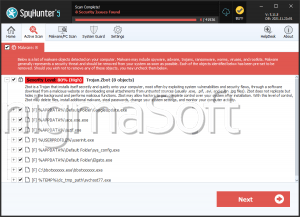

O Ursu é um Trojan ameaçador que se infiltra no seu computador sem o seu conhecimento ou consentimento, geralmente explorando vulnerabilidades do sistema e falhas de segurança. Ele pode ser baixado de sites corrompidos ou anexos de e-mail de fontes não confiáveis. Os arquivos armados podem ser de vários tipos diferentes, como arquivos .exe, .pif, .avi e até .jpg.

Uma vez instalado, o Ursu permanece oculto em segundo plano e provavelmente executará várias funções prejudiciais que permitem que os invasores obtenham controle total sobre o sistema da vítima. As capacidades ameaçadoras do Ursu Trojan podem incluir a exclusão de arquivos, a instalação de malware adicional, a coleta de senhas, a alteração das configurações do sistema e o monitoramento da atividade do computador. Como o Ursu não tem a capacidade de se replicar, os usuários de computador precisam tomar medidas para proteger suas máquinas contra ele para impedir sua instalação em seus computadores.

Índice

Quão Prejudiciais são as Ameaças como o Ursu Trojan

Uma ameaça de Trojan é um malware que pode ser injetado ou disfarçado como software ou arquivos legítimos, que geralmente se espalha por meio de compartilhamento de arquivos, downloads ou e-mails. Uma vez dentro do seu computador, ele pode causar danos desativando funções do sistema, sequestrando informações pessoais, acessando outros dispositivos conectados à rede ou fornecendo aos seus operadores acesso remoto ao dispositivo violado.

Normalmente, os Trojans são usados para dar aos hackers acesso ao dispositivo de um usuário, assumindo o controle de seus recursos e abrindo oportunidades para novos ataques, como ransomware e roubo de dados. Em alguns casos, eles são implantados por hackers para criar ataques distribuídos de negação de serviço (DDoS) em redes e sites. Como alternativa, eles podem ser usados para instalar softwares ameaçadores adicionais em PCs, como keyloggers, mineradores de criptografia, etc.

Como Evitar os Ataques do Ursu Trojan?

Manter todos os programas instalados atualizados ajuda a proteger contra vulnerabilidades de segurança visadas por invasores. Isso se aplica não apenas ao seu sistema operacional, mas também a quaisquer aplicativos que você possa ter, como navegadores ou clientes de e-mail. O backup rotineiro de dados essenciais pode fornecer uma maneira fácil de restaurar dados perdidos caso algo aconteça devido aos efeitos de uma ferramenta prejudicial se infiltrando em sua máquina.

Também é crucial sempre ter cuidado ao clicar em links enviados por e-mails não solicitados – essa tática é frequentemente empregada por invasores que tentam induzir os usuários a baixar arquivos corrompidos. Se você receber e-mails suspeitos contendo anexos de remetentes desconhecidos, tente não interagir com eles até conseguir verificar a legitimidade de seus remetentes.

Detalhes sobre o Registro

Relatório de análise

Informação geral

| Family Name: | Trojan.Ursu.A |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

05028cb6c42afa3c0f88162fa4ed96cd

SHA1:

f89be7fece20f436fd5552e904f971b0bcde99e3

SHA256:

4505DFE008D464402C753E1C1FCF1E4EB5D1B486E52BF67FFBE525148383E6E2

Tamanho do Arquivo:

740.86 KB, 740864 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have exports table

- File doesn't have security information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Nome | Valor |

|---|---|

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright |

|

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- .NET

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\ixp000.tmp\rmm41wz.exe | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\ixp000.tmp\rmm41wz.exe | Synchronize,Write Attributes |

| c:\users\user\appdata\local\temp\ixp000.tmp\sgt41kb.exe | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\ixp000.tmp\sgt41kb.exe | Synchronize,Write Attributes |

| c:\users\user\appdata\local\temp\ixp000.tmp\tmp4351$.tmp | Generic Write,Read Attributes,Delete |

| c:\users\user\appdata\local\temp\ixp001.tmp\noi55bm.exe | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\ixp001.tmp\noi55bm.exe | Synchronize,Write Attributes |

| c:\users\user\appdata\local\temp\ixp001.tmp\seb00mz.exe | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\ixp001.tmp\seb00mz.exe | Synchronize,Write Attributes |

| c:\users\user\appdata\local\temp\ixp001.tmp\tmp4351$.tmp | Generic Write,Read Attributes,Delete |

Show More

| c:\users\user\appdata\local\temp\ixp002.tmp\kyo67cp.exe | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\ixp002.tmp\kyo67cp.exe | Synchronize,Write Attributes |

| c:\users\user\appdata\local\temp\ixp002.tmp\mti66.exe | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\ixp002.tmp\mti66.exe | Synchronize,Write Attributes |

| c:\users\user\appdata\local\temp\ixp002.tmp\tmp4351$.tmp | Generic Write,Read Attributes,Delete |

Registry Modifications

Registry Modifications

This section lists registry keys and values that were created, modified and/or deleted by samples in this family. Windows Registry activity can provide valuable insight into malware functionality. Additionally, malware often creates registry values to allow itself to automatically start and indefinitely persist after an initial infection has compromised the system.| Key::Value | Dados | API Name |

|---|---|---|

| HKLM\software\wow6432node\microsoft\windows\currentversion\runonce::wextract_cleanup0 | rundll32.exe C:\WINDOWS\system32\advpack.dll,DelNodeRunDLL32 "C:\Users\Ygrbwppu\AppData\Local\Temp\IXP000.TMP\" | RegNtPreCreateKey |

| HKLM\software\wow6432node\microsoft\windows\currentversion\runonce::wextract_cleanup1 | rundll32.exe C:\WINDOWS\system32\advpack.dll,DelNodeRunDLL32 "C:\Users\Ygrbwppu\AppData\Local\Temp\IXP001.TMP\" | RegNtPreCreateKey |

| HKLM\software\wow6432node\microsoft\windows\currentversion\runonce::wextract_cleanup2 | rundll32.exe C:\WINDOWS\system32\advpack.dll,DelNodeRunDLL32 "C:\Users\Ygrbwppu\AppData\Local\Temp\IXP002.TMP\" | RegNtPreCreateKey |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| User Data Access |

|

| Encryption Used |

|

| Anti Debug |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

C:\Users\Ygrbwppu\AppData\Local\Temp\IXP000.TMP\sgt41Kb.exe

|

C:\Users\Ygrbwppu\AppData\Local\Temp\IXP001.TMP\sEB00mZ.exe

|

C:\Users\Ygrbwppu\AppData\Local\Temp\IXP002.TMP\kYo67Cp.exe

|