Trojan.NJRat

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 6,439 |

| Nível da Ameaça: | 80 % (Alto) |

| Computadores infectados: | 7,245 |

| Visto pela Primeira Vez: | August 12, 2016 |

| Visto pela Última Vez: | January 31, 2026 |

| SO (s) Afetados: | Windows |

O NJRat é um aplicativo de Trojan que se enquadra na categoria dos Trojans de Acesso Remoto/Ferramenta de Administração Remota (RATs), que são ameaças conhecidas por carregar em um sistema sem qualquer indicação para o usuário do computador, quando podem permitir que invasores remotos obtenham acesso ao sistema infectado.

As ações do NJRat são semelhantes às de Trojans populares, onde ele pode coletar dados do computador infectado, que podem incluir nomes de usuário, senhas, detalhes do sistema e outras informações que podem ser pessoais do usuário do computador. Esses dados coletados pelo NJRat podem ser acessados por hackers remotos, o que pode levar a casos de roubo de identidade.

Um dos aspectos mais criteriosos do NJRat é que ele pode baixar outros programas maliciosos no computador infectado, que incluem ameaças do tipo ransomware ou outro malware desconhecido que executa ativações malévolas pela Internet.

Fundamentalmente, as ações maliciosas do Trojan.NJRat variam e são todas uma tentativa de causar estragos em um computador e, potencialmente, roubar informações pessoais.

Índice

Como o NJRat foi Parar no Seu Computador?

A instalação do NJRat pode ocorrer por meio de campanhas de spam que espalham mensagens de spam que contêm anexos de arquivos maliciosos. Muitos dos anexos de arquivo podem estar na forma de documentos do MS Office, arquivos PDF, arquivos ZIP e até mesmo executáveis que parecem inofensivos para a maioria dos usuários de computador. Evitar a instalação do NJRat pode ser tão simples quanto prestar atenção especial aos arquivos anexos ou evitar sites potencialmente maliciosos que podem oferecer aplicativos baixados de terceiros.

A remoção do NJRat é uma tarefa difícil na maioria dos casos, mesmo para o usuário de computador mais experiente. Como o NJRat tem vantagens furtivas sobre outras ameaças de malware, pode não ser fácil identificar essa ameaça e excluí-la de um PC com o Windows. O uso de um recurso anti-malware será suficiente para detectar e eliminar com segurança o NJRat junto com qualquer um dos seus arquivos de malware associados de um sistema infectado.

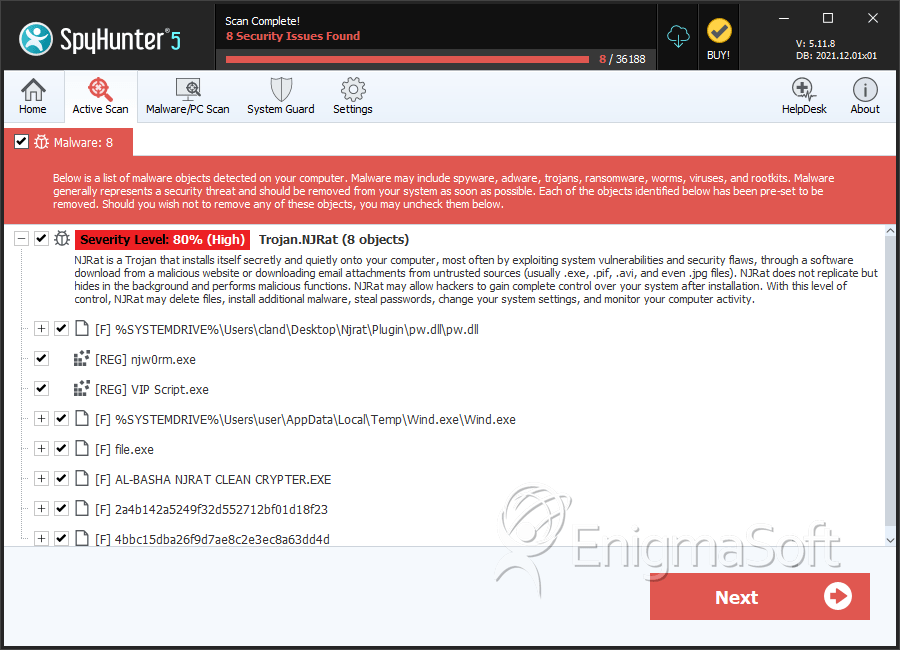

SpyHunter detecta e remove Trojan.NJRat

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | pw.dll | db87daf76c15f3808cec149f639aa64f | 869 |

| 2. | Mono.Cecil.dll | 851ec9d84343fbd089520d420348a902 | 260 |

| 3. | Wind.exe | 53a9de48e432d5587bb93bc5a8c7bb8b | 1 |

| 4. | AL-BASHA NJRAT CLEAN CRYPTER.EXE | 98ff2a318c13d486f34f81459f9d5fc8 | 0 |

| 5. | 2a4b142a5249f32d552712bf01d18f23 | 2a4b142a5249f32d552712bf01d18f23 | 0 |

| 6. | 4bbc15dba26f9d7ae8c2e3ec8a63dd4d | 4bbc15dba26f9d7ae8c2e3ec8a63dd4d | 0 |

| 7. | file.exe | a9f81658b17624154c7936935b3bb6b1 | 0 |

Detalhes sobre o Registro

Relatório de análise

Informação geral

| Family Name: | Trojan.NJRat |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

c2e98fefd702a795df473cd5c4fa1a06

SHA1:

a3d4b5acd49595323a70669f2d95bdf7c00d6e7f

Tamanho do Arquivo:

44.03 KB, 44032 bytes

|

|

MD5:

aacb4ea51663d606f4ab72a35c42c9a4

SHA1:

7fbfca8d150f7ff1a98e7e6fbe46250a0302549b

Tamanho do Arquivo:

44.03 KB, 44032 bytes

|

|

MD5:

8fedbd58c4408647d660a1a68643e354

SHA1:

0731fd0d5df5afc9d20181d4cc55fa9c0c255813

SHA256:

0B6DD4586D6355828F0EBADAD74D464AFBF9BB8F87FBCB9FA3B0C69384B49087

Tamanho do Arquivo:

176.13 KB, 176128 bytes

|

|

MD5:

05e352ab24f8dbb161a24b5e97392c3b

SHA1:

ae9352b505a59b961c89e266828dd3269e3cdfe4

SHA256:

955C87FC402849E6CF97B46819EA624A2CEEB99BE6D1661E3F4F90A9F5B254AB

Tamanho do Arquivo:

44.03 KB, 44032 bytes

|

|

MD5:

100e1cdb67a53f333b5416363b7fc28f

SHA1:

94abcd9094b4ef36b117871198b385497b686456

SHA256:

D57A9DC8277FF5CEDAED8CB9B6D6E2A056577CF360A278CB92C9B73E145B4DD5

Tamanho do Arquivo:

86.02 KB, 86016 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have security information

- File is .NET application

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

Show More

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Traits

- .NET

- NewLateBinding

- No Version Info

- ntdll

- x86

Block Information

Block Information

During analysis, EnigmaSoft breaks file samples into logical blocks for classification and comparison with other samples. Blocks can be used to generate malware detection rules and to group file samples into families based on shared source code, functionality and other distinguishing attributes and characteristics. This section lists a summary of this block data, as well as its classification by EnigmaSoft. A visual representation of the block data is also displayed, where available.| Total Blocks: | 122 |

|---|---|

| Potentially Malicious Blocks: | 11 |

| Whitelisted Blocks: | 38 |

| Unknown Blocks: | 73 |

Visual Map

? - Unknown Block

x - Potentially Malicious Block

Registry Modifications

Registry Modifications

This section lists registry keys and values that were created, modified and/or deleted by samples in this family. Windows Registry activity can provide valuable insight into malware functionality. Additionally, malware often creates registry values to allow itself to automatically start and indefinitely persist after an initial infection has compromised the system.| Key::Value | Dados | API Name |

|---|---|---|

| HKCU::di | ! | RegNtPreCreateKey |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| User Data Access |

|

| Keyboard Access |

|

| Syscall Use |

Show More

|

| Anti Debug |

|