Trojan.Nanocore

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 7,793 |

| Nível da Ameaça: | 80 % (Alto) |

| Computadores infectados: | 22,643 |

| Visto pela Primeira Vez: | July 27, 2015 |

| Visto pela Última Vez: | January 13, 2026 |

| SO (s) Afetados: | Windows |

O Trojan.Nanocore é uma ameaça perigosa que aproveita as funções das ferramentas de acesso remoto/ferramentas de administração remota (RATs) para atacar um computador vulnerável. A ameaça Nanocore é geralmente identificada como um malware sorrateiro que pode ser carregado em um computador onde é executado em segundo plano sem ser detectado. Tal ação é uma característica comum das ameaças de Trojans, e sua capacidade de se conectar a fontes remotas ou hackers é o lado RAT do seu código-fonte.

O Nanocore pode ser carregado em um computador e, em seguida, buscar os dados armazenados no disco rígido do computador infectado, onde pode transmitir ou permitir que um invasor remoto acesse os dados. Tais ações podem ocorrer sem qualquer indicação para o usuário do computador, o que torna o Nanocore extremamente perigoso.

Na maioria dos casos, o Nanocore se espalhará principalmente por meio de campanhas de spam que aproveitam anexos de e-mail de spam os quais, de outra forma, parecem arquivos inofensivos para PDFs, documentos do MS Office, arquivos de fotos ou até mesmo arquivos executáveis. Os usuários de computador desavisados podem receber uma mensagem de spam contendo o Nanocore que parece ser um e-mail atraente de uma fonte supostamente confiável.

Quando carregado, o Nanocore pode se esconder sob um arquivo insuspeito em execução no sistema operacional Windows. Simplesmente interromper o processo do arquivo do Nanocore e excluí-lo pode não eliminar completamente a ameaça Nanocore de um sistema infectado.

Aqueles que podem suspeitar que os seus sistemas encontraram o Nanocore, irão querer utilizar imediatamente um recurso anti-malware para identificar com segurança a ameaça do Nanocore e permitir que ele seja removido automaticamente do sistema infectado. A remoção imediata do Nanocore ajudará a garantir que os dados pessoais não sejam roubados e explorados, o que pode levar a muitos outros problemas, tais como o roubo de identidade.

Índice

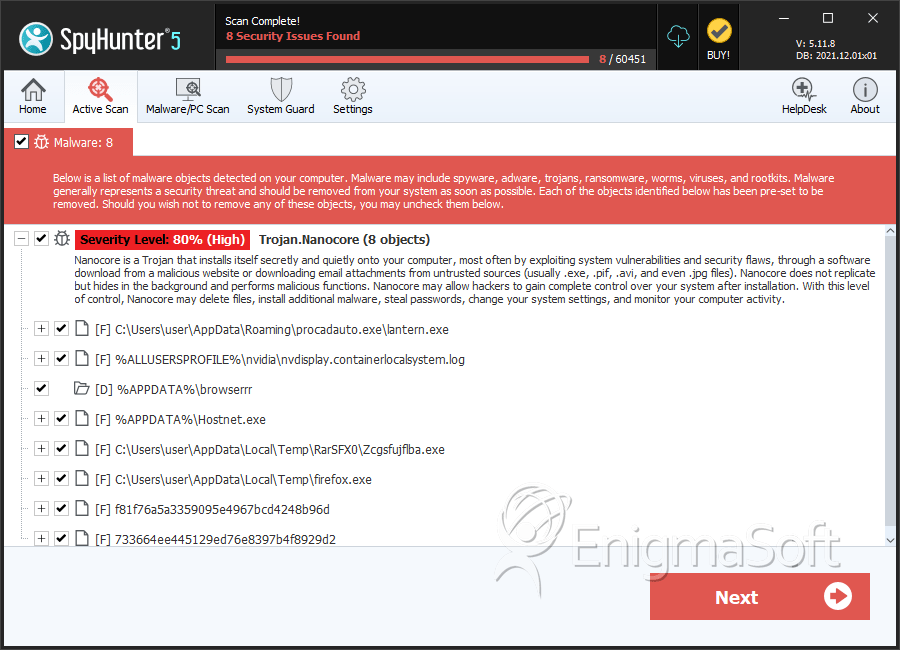

SpyHunter detecta e remove Trojan.Nanocore

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | lantern.exe | 0b9673f415a57e85be632b45caf3277b | 3 |

| 2. | nvdisplay.containerlocalsystem.log | bf5c83624d7c6da5e0de6f5a7c523429 | 2 |

| 3. | Hostnet.exe | 1ed4196a7a4780dd900d57d5d1cfdebd | 1 |

| 4. | Zcgsfujflba.exe | 6d0f7f521401804aef80442913fce369 | 1 |

| 5. | firefox.exe | c4426ddc844a2acd9f0c9a1706eb6253 | 1 |

| 6. | f81f76a5a3359095e4967bcd4248b96d | f81f76a5a3359095e4967bcd4248b96d | 0 |

| 7. | 733664ee445129ed76e8397b4f8929d2 | 733664ee445129ed76e8397b4f8929d2 | 0 |

| 8. | file.exe | 6d9e987b193c1b78aaddaa86b17e0a58 | 0 |

Detalhes sobre o Registro

Diretórios

Trojan.Nanocore pode criar o seguinte diretório ou diretórios:

| %APPDATA%\browserrr |

Relatório de análise

Informação geral

| Family Name: | Trojan.Nanocore |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

00c7c183854655a60cb29dacd81474d0

SHA1:

cb765589ad4e9fd8f984a3217d31c62639432b4b

SHA256:

D22486FD8AA97B7CBF49110B23D603B419E53279D321889D262F58BF989EBEF6

Tamanho do Arquivo:

249.79 KB, 249789 bytes

|

|

MD5:

36c6a4f22db81a306509267d10858885

SHA1:

8f1702d169a069da64c10937f0011e654cf11b96

SHA256:

80EF9EEDC352C5B849C01E9265E9AA606E0B92C3643ACA148ED25A9618754FD4

Tamanho do Arquivo:

495.13 KB, 495128 bytes

|

|

MD5:

cf367f586eec6ee8e2ed1330426cb3d0

SHA1:

fd63b6f63f31be1502453dc8cf22ec8c7352d7c1

SHA256:

922EE33BBDF0BBDE2DE20D51161CBDD1D7ACD87BB35B2B2D4839FDCC337B3220

Tamanho do Arquivo:

3.08 MB, 3079168 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have resources

- File doesn't have security information

- File has TLS information

- File is .NET application

- File is 32-bit executable

- File is console application (IMAGE_SUBSYSTEM_WINDOWS_CUI)

Show More

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.File Traits

- .NET

- 2+ executable sections

- dll

- HighEntropy

- No Version Info

- x86

Block Information

Block Information

During analysis, EnigmaSoft breaks file samples into logical blocks for classification and comparison with other samples. Blocks can be used to generate malware detection rules and to group file samples into families based on shared source code, functionality and other distinguishing attributes and characteristics. This section lists a summary of this block data, as well as its classification by EnigmaSoft. A visual representation of the block data is also displayed, where available.| Total Blocks: | 9,977 |

|---|---|

| Potentially Malicious Blocks: | 13 |

| Whitelisted Blocks: | 851 |

| Unknown Blocks: | 9,113 |

Visual Map

? - Unknown Block

x - Potentially Malicious Block

Similar Families

Similar Families

This section lists other families that share similarities with this family, based on EnigmaSoft’s analysis. Many malware families are created from the same malware toolkits and use the same packing and encryption techniques but uniquely extend functionality. Similar families may also share source code, attributes, icons, subcomponents, compromised and/or invalid digital signatures, and network characteristics. Researchers leverage these similarities to rapidly and effectively triage file samples and extend malware detection rules.- Trojan.Downloader.Gen.M

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Syscall Use |

Show More

|