QuasarRAT

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 4,232 |

| Nível da Ameaça: | 80 % (Alto) |

| Computadores infectados: | 25,421 |

| Visto pela Primeira Vez: | August 30, 2016 |

| Visto pela Última Vez: | October 14, 2025 |

| SO (s) Afetados: | Windows |

O QuasarRAT é um Trojan que é uma versão fortemente modificada do projeto de código aberto com o mesmo nome "QuasarRAT" de um programador chamado 'quasar' que possui uma página no Github.com/quasar/QuasarRAT. O software QuasarRAT é promovido como uma Ferramenta de Administração Remota (RAT) para administradores de servidores e gerentes de segurança cibernética no setor público e governamental. As versões limpas e corrompidas do QuasarRAT diferem na forma como são embaladas; a presença de uma camada de ofuscação e o modo de comunicação na rede. O Trojan de acesso remoto do QuasarRAT ou Quasar foi usado em ataques direcionados ao governo dos Estados Unidos da América no início de 2017 e amostras do malware surgiram em outubro de 2017 com novos ataques sendo gravados. Não está claro quem está por trás da ameaça do QuasarRAT, mas seu vetor de ataque parece permanecer o mesmo.

- O Trojan Dropper é recebido pelo usuário visado como um anexo de e-mail de phishing. A maioria dos anexos associados ao QuasarRAT aparecem com nomes como "Documento Escaneado", "Gravação de Áudio", "Apresentação" e outros nomes que podem ser interpretados como títulos para documentos do escritório. Os documentos falsos podem ter uma extensão dupla e ser disfarçados como um arquivo seguro usando ícones associados ao Microsoft Office. Por exemplo, o que parece ser um arquivo de texto pode ser intitulado "Relatório HG485.docx.exe" e acionar um prompt de Controle na Conta de Usuário na tela como se opondo ao carregamento do Microsoft Word.

- Sabe-se que o Trojan-Dropper extrai uma cópia da ameaça Downeks, que já vimos no passado. O Trojan Dropper Downeks se conecta a um URL codificado e baixa o corpo principal do QuasarRAT.

- O QuasarRAT está instalado no sistema e o invasor pode acessar todos os dados salvos no computador e nos armazenadores de dados da rede a ele conectados. Além disso, o invasor pode usar o QuasarRAT para instalar software de terceiros, remover programas, finalizar processos e capturar screenshots.

Isso não descreve todas as operações que o usuário remoto pode executar. Os investigadores de malware acrescentam que os operadores do QuasarRAT podem baixar arquivos, editar o Registro, abrir conexões remotas ao desktop, coletar senhas, carregar páginas da Web, e emitir comandos para o teclado e para o mouse. Os especialistas em segurança cibernética descobriram que a ameaça do QuasarRAT exibe vulnerabilidades em relação à comunicação cliente-servidor. As vulnerabilidades podem ser exploradas e permitirem que o usuário do PC infectado inicie um contra-ataque e instale uma cópia do QuasarRAT nos servidores de "Comando e Controle" potencialmente utilizados pelo primeiro invasor. Não é uma boa idéia remover o QuasarRAT manualmente e tentar contra-ataques se você não for um especialista em segurança do computador. Os usuários regulares de PCs são encorajados a usar uma solução anti-malware respeitável para eliminar o QuasarRAT e bloquear conexões não autorizadas para o sistema.

Índice

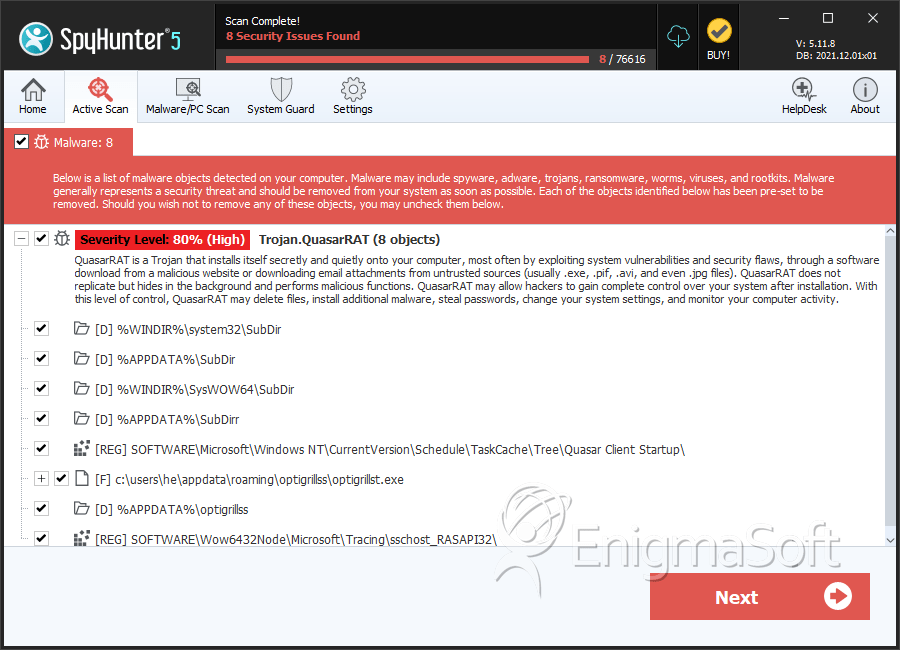

SpyHunter detecta e remove QuasarRAT

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | optigrillst.exe | 59122b93dabdb8d0736adcf7f57f71df | 30 |

| 2. | file.exe | 46d08a8be16768ee32fcbaa8083ea2f0 | 0 |

Detalhes sobre o Registro

Diretórios

QuasarRAT pode criar o seguinte diretório ou diretórios:

| %APPDATA%\SubDir |

| %APPDATA%\SubDirr |

| %APPDATA%\optigrillss |

| %WINDIR%\SysWOW64\SubDir |

| %WINDIR%\system32\SubDir |

Relatório de análise

Informação geral

| Family Name: | Trojan.QuasarRAT |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

8a75af44f5eb8629fb20e900290ad192

SHA1:

2b7813690b94b161c5f0bd2bf7f8e6d3e40c475c

SHA256:

1B6BC2A126CE92F4BB34BA26C4F1E86B84529294411845280E687A66938C3C5A

Tamanho do Arquivo:

3.27 MB, 3266048 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have security information

- File is .NET application

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

Show More

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Nome | Valor |

|---|---|

| Assembly Version | 1.4.1.0 |

| File Description | Quasar Client |

| File Version | 1.4.1 |

| Internal Name | Client.exe |

| Legal Copyright | Copyright © MaxXor 2023 |

| Original Filename | Client.exe |

| Product Name | Quasar |

| Product Version | 1.4.1 |

File Traits

- .NET

- Run

- x86

Block Information

Block Information

During analysis, EnigmaSoft breaks file samples into logical blocks for classification and comparison with other samples. Blocks can be used to generate malware detection rules and to group file samples into families based on shared source code, functionality and other distinguishing attributes and characteristics. This section lists a summary of this block data, as well as its classification by EnigmaSoft. A visual representation of the block data is also displayed, where available.| Total Blocks: | 138 |

|---|---|

| Potentially Malicious Blocks: | 90 |

| Whitelisted Blocks: | 48 |

| Unknown Blocks: | 0 |

Visual Map

? - Unknown Block

x - Potentially Malicious Block

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Syscall Use |

Show More

|

| User Data Access |

|

| Other Suspicious |

|

| Anti Debug |

|

| Encryption Used |

|