Petya Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 16,464 |

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 198 |

| Visto pela Primeira Vez: | March 25, 2016 |

| Visto pela Última Vez: | November 20, 2025 |

| SO (s) Afetados: | Windows |

O Petya Ransomware é usado para invadir os computadores das vítimas, criptografando seus arquivos e exigindo o pagamento de um resgate para restaurar os arquivos afetados. O Petya Ransomware é apenas um dos inúmeros ataques de ransomware que surgiram em 2016 até agora. Existem diversas razões para o aumento de infecções por ransomware, como o Petya Ransomware. Algumas delas incluem o lançamento do TeslaCrypt 3.0, que corrigiu um bug que permitia aos pesquisadores de malware criar um utilitário de descriptografia e a ascensão do setor RaaS (Ransomware as a Service), que permite aos fraudadores criar e fornecer ameaças de ransomware com facilidade. O Petya Ransomware representa uma ameaça real para um usuário de computador, tornando os arquivos criptografados inacessíveis até que a vítima pague o resgate. No melhor dos casos, as vítimas do Petya Ransomware podem restaurar seus arquivos a partir de um backup depois de limpar o disco rígido afetado completamente. Devido a isso, a melhor proteção contra o Petya Ransomware e ameaças semelhantes é sempre manter backups confiáveis de todos os arquivos.

Índice

Como Você pode ser Atacado pelo Trojan Petya Ransomware e Similar Encryption Ransomware?

Não é difícil prever como o ataque do Petya Ransomware funciona; A maioria dos Trojans ransomware segue a mesma estratégia básica (e, em muitos casos, compartilha a maioria de seus códigos). O Petya Ransomware pode ser entregue usando mensagens de e-mail corrompidas contendo links incorporados ou anexos de e-mail comprometidos. Quando os usuários de computador abrem esses arquivos anexados, o Petya Ransomware é executado em segundo plano, examinando o disco rígido da vítima em busca de arquivos com extensões correspondentes a uma lista de extensões de arquivo contidas em seus arquivos de configuração. Ao segmentar apenas um conjunto específico de extensões de arquivo, ameaças como o Petya Ransomware podem criptografar os arquivos da vítima, mas ainda permitir que o computador afetado continue funcionando e exiba a nota de resgate do Petya Ransomware. A seguir estão alguns exemplos de formatos de arquivo que o Petya Ransomware e ameaças de ransomware similares visam (novas extensões de arquivo podem ser adicionadas a essa lista a cada nova atualização):

.7z; .rar; m4a; .wma; .avi; .wmv; .csv; .d3dbsp; .sc2save; .sie; .soma; .ibank; t13; .t12; .qdf; .gdb; .tax; .pkpass; .bc6; .bc7; .bkp; .qic; .bkf; .sidn; .sidd; .mddata; .itl; .itdb; .icxs; .hvpl; .hplg; .hkdb; .mdbackup; .syncdb; .gho; .cas; .svg; .mapa; .wmo; .itm; .sb; .fos; .mcgame; .vdf; .ztmp; .sis; .sid; .ncf; .cardápio; .layout; .dmp; .blob; .esm; 0,001; .vtf; .dazip; .fpk; .mlx; .kf; .iwd; .vpk; .tor; .psk; .rim; .w3x; .fsh; .ntl; .arch00; .lvl; .snx; .cfr; .ff; .vpp_pc; .lrf; .m2; .mcmeta; .vfs0; .mpqge; .kdb; .db0; .DayZProfile; .rofl; .hkx; .Barra; .upk; .das; .iwi; .litemod; .de ativos; .forja; .ltx; .bsa; .apk; .re4; .sav; .lbf; .slm; .bik; .epk; .rgss3a; .pak; .grande; .unity3d; .wotreplay; .xxx; .desc; .py; m3u; .flv; .js; .css; .rb; .png; .jpeg; .TXT; .p7c; p7b; p12; .pfx; .pem; .crt; .cer; .der; .x3f; .srw; .pef; .ptx; .r3d; .rw2; .rwl; .cru; .raf; .orf; .nrw; .mrwref; .mef; .erf; .kdc; .dcr; .cr2; .crw; .baía; .sr2; .srf; .arw; .3fr; .dng; .jpeg; .jpg; .cdr; .indd; .ai; .eps; .pdf; .pdd; .psd; .dbfv; .mdf; .wb2; .rtf; .wpd; .dxg; .xf; .dwg; .PST; .accdb; .mdb; .pptm; .pptx; .ppt; .xlk; .xlsb; .xlsm; .xlsx; .xls; .wps; .docm; .docx; .doc; .odb; .odc; .odm; .odp; .ods; .odt.

O Petya Ransomware procura os arquivos acima e depois os criptografa usando um algoritmo de criptografia AES (em sua mensagem de resgate, o Petya Ransomware afirma que usou criptografia de "nível militar" para fazer parecer mais assustador). O Petya Ransomware oferece uma variedade de notas de resgate na forma de arquivos de imagem, texto e HTML descartados. O Petya Ransomware também exibe mensagens pop-up, redireciona o navegador da Web afetado para uma página da Web de resgate e altera a imagem da vítima na nota de resgate. A nota de resgate alerta as vítimas sobre o ataque e as instrui a visitar um determinado site da Darknet para realizar o pagamento por meio de métodos anônimos, como BitCoin ou PaySafeCard. Os analistas de segurança do PC aconselham os usuários de computador a evitar o pagamento do resgate do Petya Ransomware, já que isso permite que as pessoas responsáveis pelo Petya Ransomware financiem suas atividades ilícitas e continuem produzindo essas ameaças.

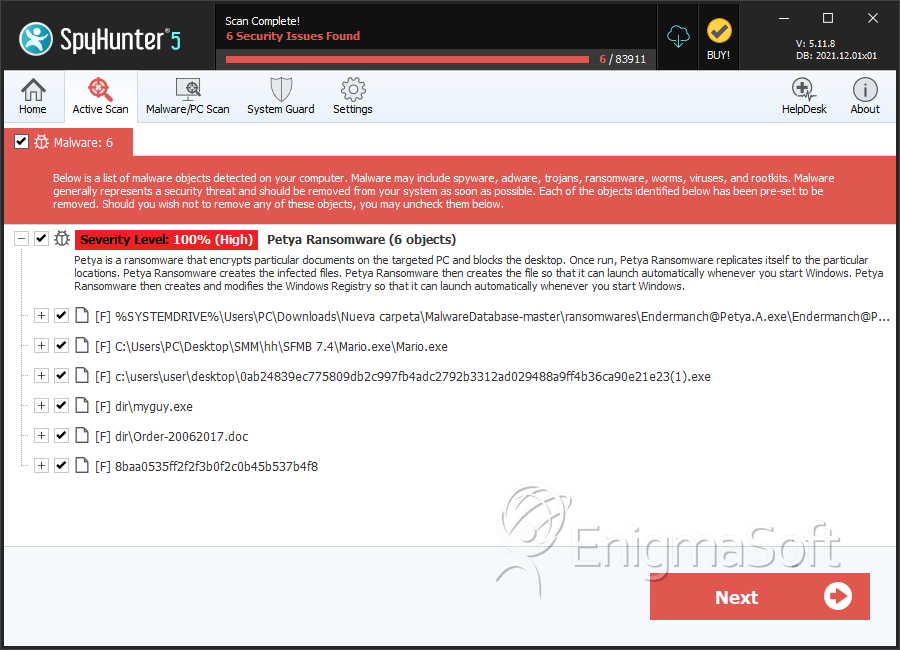

SpyHunter detecta e remove Petya Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | Endermanch@Petya.A.exe | af2379cc4d607a45ac44d62135fb7015 | 88 |

| 2. | Mario.exe | 71b6a493388e7d0b40c83ce903bc6b04 | 38 |

| 3. | myguy.exe | a1d5895f85751dfe67d19cccb51b051a | 1 |

| 4. | 0ab24839ec775809db2c997fb4adc2792b3312ad029488a9ff4b36ca90e21e23(1).exe | 16a2fd266cbf9d88fb359c82e9ff5bb3 | 1 |

| 5. | Order-20062017.doc | 415fe69bf32634ca98fa07633f4118e1 | 0 |

| 6. | 8baa0535ff2f2f3b0f2c0b45b537b4f8 | 8baa0535ff2f2f3b0f2c0b45b537b4f8 | 0 |