O Ataque Cibernético do Petya/NotPetya: Não era Dinheiro

Foram uns dias ocupados para a comunidade de segurança cibernética e vítimas de um ciberataque mundial. Como você provavelmente sabe, na terça-feira, uma enorme epidemia de malware bloqueou computadores em centenas de organizações em todo o mundo e interrompeu suas operações. Aqui está um exemplo das dificuldades enfrentadas pelas empresas. O TNT Express, um serviço de correio holandês, estava entre as organizações afetadas e, além de retardar a entrega de alguns itens, o ataque também resultou na suspensão temporária das ações da FedEx, sua principal empresa.

Foram uns dias ocupados para a comunidade de segurança cibernética e vítimas de um ciberataque mundial. Como você provavelmente sabe, na terça-feira, uma enorme epidemia de malware bloqueou computadores em centenas de organizações em todo o mundo e interrompeu suas operações. Aqui está um exemplo das dificuldades enfrentadas pelas empresas. O TNT Express, um serviço de correio holandês, estava entre as organizações afetadas e, além de retardar a entrega de alguns itens, o ataque também resultou na suspensão temporária das ações da FedEx, sua principal empresa.

Os pesquisadores de segurança foram chamados para ver o que estava acontecendo e descobrir como lutar contra a ameaça. Rapidamente ficou claro que o malware era baseado no Petya Ransomware que ganhou infâmia no ano passado por substituir os Master Boot Records (MBRs) e Master File Tables (MFTs) de computadores infectados, além de criptografar arquivos. Petya é uma operação clássica de ransomware. Depois de bloquear as informações, seus operadores exigem dinheiro para restaurar as coisas ao normal.

A Ganância do Cibercriminoso Atrapalha

O Petya é uma forma de satisfazer a ganância dos criminosos e, inicialmente, os especialistas pensaram que os criminosos que executam o NotPetya, o malware que foi responsável pelo ataque de terça-feira, são movidos pelo mesmo motivo. Outras investigações revelam, no entanto, que isso pode não ser o caso.

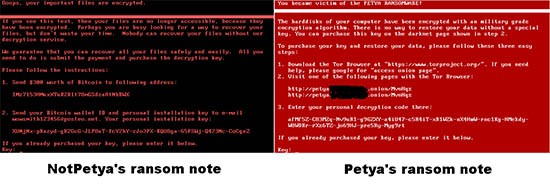

Vamos dar uma olhada em algumas das diferenças entre Petya e NotPetya. Depois de vasculhar os bastidores, os especialistas em segurança concluíram que o atual mecanismo de criptografia de arquivos não é o mesmo que o usado por Petya no passado. As diferenças mais óbvias eram visíveis a partir da nota de resgate, como mostrado na Figura 1 abaixo. Os operadores da NotPetya decidiram acabar com o que agora se tornou o clichê de Hollywood de uma imagem ASCII de caveira e ossos cruzados, e eles emprestaram parte do texto do ransomware WannaCry. O sistema de pagamento também era diferente.

Figura 1. As diferenças entre as notas de resgate de Petya e do NotPetya

As notas de resgate de Petya de 2016 deram às vítimas uma identidade pessoal e as instruíram a irem para um site bastante bem projetado, hospedado no Tor, onde eles iriam digitar o ID. Em seguida, os usuários precisavam processar o pagamento do bitcoin e aguardar a chave de descriptografia do referido site.

O NotPetya também deu às vítimas sua própria identidade, mas em vez de redirecioná-las para o Tor, o autor do malware pediu que enviassem para wowsmith123456@posteo.net. Presumivelmente, ele iria responder com mais instruções. Infelizmente, algumas horas depois que os relatórios sobre a infecção chegaram, Posteo fechou a conta de e-mail e anunciou que eles não estão dispostos a tolerar os cibercriminosos usando seus serviços. No momento, as vítimas não têm como entrar em contato com o operador do NotPetya, o que significa que a única esperança de restaurar os arquivos desapareceu. E é tudo graças ao erro bobo do autor de mover o canal de comunicação para o email. Ou é?

O ID pessoal na nota de resgate desempenha um papel crucial na recuperação dos dados atingidos pelo antigo Petya. Por meio dele, os criminosos conseguem obter mais informações sobre a vítima que os está contatando com exatidão e, após o pagamento bem-sucedido, podem fornecer a chave de decodificação correta.

Há Mais na Epidemia do Cyber-Ataque do Petya do que Se Pensou Originalmente

Ontem, pesquisadores do Kaspersky tentaram descobrir como o autor do NotPetya usa o ID pessoal da vítima para ajudar na recuperação da informação. O ID, ao que parece, é gerado por uma função chamada CryptGenRandom. Você viu o "aleatório" no nome?

É isso mesmo, o ID pessoal de NotPetya é uma sequência de símbolos completamente aleatória que não contém informações que possam ser úteis para recuperar os arquivos perdidos. Isso significa que, mesmo que a conta de e-mail do bandido fosse ao vivo, ele ainda não seria capaz de ajudar as vítimas a restaurar seus sistemas de volta ao normal.

Matthieu Suiche, especialista em segurança e fundador da Comae Technologies, também analisou as diferenças entre Petya e NotPetya ontem. Mais especificamente, ele estava examinando o modo como as duas famílias de malware atacam o Master Boot Record do host infectado e percebeu que, se a chave correta for fornecida, os MBRs dos computadores atingidos por Petya podem ser restaurados. Com NotPetya, no entanto, isso não é possível de acordo com sua pesquisa, e ele acha que isso foi deliberado.

De fato, tanto a Suiche quanto a Kaspersky pensam que, na verdade, o NotPetya não é um ransomware, mas sim um limpador cuja única finalidade é causar o máximo de dano possível. O disfarce do ransomware, diz Suiche, nada mais é do que "uma atração para a mídia". Essa teoria também é apoiada pelo fato de que há cerca de US $ 10 mil na carteira do autor do Bitcoin e, no entanto, ninguém está nem mesmo tentando pegar o dinheiro. O dinheiro, como já mencionamos, é o objetivo final de todos os operadores de ransomware.

A opinião de Suiche e Kaspersky é obrigada a abrir a questão da atribuição, e temos certeza de que as pessoas logo começarão a dizer que NotPetya veio de uma misteriosa equipe russa de APT com um nome interessante. Se eles têm evidências suficientes para apoiar essa afirmação é outra questão, e para as vítimas, é improvável que faça qualquer tipo de diferença.

Pode haver algo que as organizações afetadas estarão interessadas, no entanto. Ontem, JANUS, o autor do ransomware original Petya, anunciou que está investigando o NotPetya e está tentando descobrir se os arquivos criptografados pelo novo malware podem ser decifrados por suas próprias chaves privadas. Algumas horas depois, ele solicitou um arquivo criptografado para que ele pudesse realizar os testes. Embora não haja garantias, a ajuda pode estar vindo dos lugares mais improváveis. Isso é o quão estranho o mundo de malware poderia ser às vezes.