KeRanger Ransomware

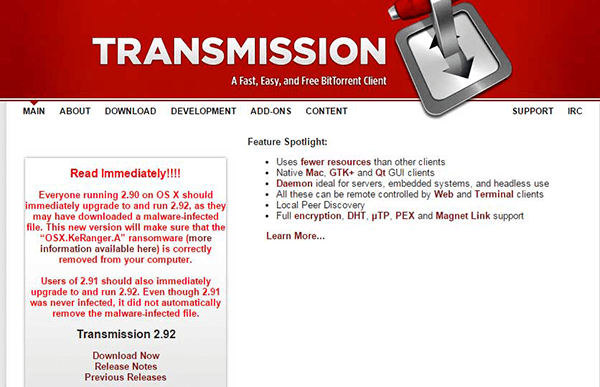

O KeRanger Ransomware é o primeiro Trojan de criptografia completo destinado aos usuários do Mac OS. O KeRanger Ransomware foi detectado pelas empresas de antivírus em março de 2016, em uma cópia corrompida do cliente Transmission BitTorrent. O Mac OS se beneficia da política de proteção do Gatekeeper da Apple e do serviço antivírus XProtect, de modo que os autores de malware decidiram corromper um programa legítimo e obter acesso aos dispositivos de destino. Acredita-se que os agentes de ameaça tenham comprometido o site oficial do programa Transmission BitTorrent e o tenham substituído por uma versão corrompida pré-compilada. Além disso, o instalador comprometido apresentava uma assinatura digital válida emitida para uma empresa turca com o ID Z7276PX673 para que ele pudesse ignorar a proteção do Gatekeeper.

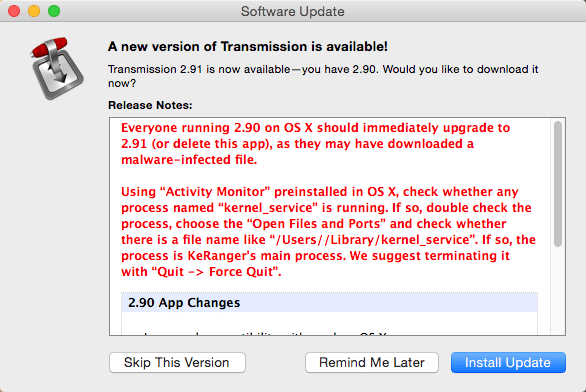

Ao contrário de muitos Trojans de criptografia no ambiente Microsoft Windows, o KeRanger Ransomware entra em um estágio de suspensão quando infecta um computador. O KeRanger Ransomware está programado para dormir por três dias antes de entrar em contato com os servidores de comando pela rede de anonimização da TOR e reportar o modelo do dispositivo, a ID de máquina e o endereço IP exclusivos. Constatou-se que a ameaça acompanhou as versões do Transmission corrompidas como um arquivo chamado "General.rtf", que parecia um simples arquivo de texto. No entanto, o arquivo General.rtf é uma imagem de disco executável que carrega um serviço ameaçador chamado kernel_service. A ameaça usa o kernel_service para codificar formatos de dados padrão e anexar a extensão encryptedaos nomes dos arquivos. Por exemplo, Lone Pine Peak é renomeado para Lone Pine Peak.jpeg.encrypted e os usuários não podem acessar a imagem. A nota de resgate é salva na pasta de documentos padrão como README_FOR_DECRYPT.txt e diz:

Seu computador foi bloqueado e todos os seus arquivos foram criptografados com criptografia RSA de 2048 bits.

instrução para descriptografar:

1. Vá para h [tt] ps: // fiwf4kwysoldpwShonlon [.] Para (SE NÃO FUNCIONAR APENAS PARA BAIXAR O NAVEGADOR E ABRIR ESTE LINK: h [tt] ps: // fiwf4kwysoldpwShonlon [.] Onion)

2. Use 1PGaufinNcvSnYKopligaggpkynynomEof como seu ID para autenticação

3. Pague 1 BTC (≈407,47 $) pelo pacote de decodificação usando bitcoins (carteira é o seu IP para autenticação - 1PGAIMINO6NYMPN244rFkYAMMIREof)

4. Faça o download do pacote de descriptografia e execute

Também em h [tt] ps: //fiwfalkwysmAdowSl.onion [.] Você pode descriptografar 1 arquivo GRATUITO para garantir que a descriptografia esteja funcionando.

Também temos sistema de ingresso dentro, então se você tiver alguma dúvida - você é bem-vindo.

Nós responderemos somente se você puder pagar e tiver uma pergunta séria. IMPORTANTE: SOMOS ACEITAR APENAS (!!) BITCOINS

COMO COMPRAR BITCOINS:

h [tt] ps: // localbitcoins [.] com / guias / como-comprar-bitcoins

h [tt] ps: //en.bitcoin [.] ele / wiki / Buying_Bitcoinsjthe_newbie_version

Não há descriptografia livre para os usuários afetados pelo KeRanger Ransomware, e é recomendável usar backups limpos de dados para recuperação. O serviço XProtect da Apple suporta regras de detecção, mas uma nova versão do KeRanger Ransomware pode usar um novo certificado digital e novas camadas de ofuscação para evitar a detecção. A crescente popularidade das redes IoT (Internet of Things) provavelmente exporão o Mac OS a mais ameaças do que nunca, e os usuários precisam ter sempre um gerenciador de backup para combater novas ameaças de criptografia. Remover o KeRanger Ransomware é possível com a ajuda de um conjunto confiável de segurança cibernética.