Globe Imposter 2.0 Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Classificação: | 17,016 |

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 5,568 |

| Visto pela Primeira Vez: | August 8, 2017 |

| Visto pela Última Vez: | July 2, 2023 |

| SO (s) Afetados: | Windows |

O Globo Imposter 2.0 Ransomware é um sucessor do Globe Imposter, uma falsa versão do infame Trojan Globe Ransomware que foi lançado nos últimos meses de 2016. O lançamento de ameaças não sofisticadas, disfarçadas como ameaças mais ameaçadoras (e frequentemente bem conhecidas) é uma tática comum entre os golpistas, freqüentemente usada para aumentar a probabilidade de que as vítimas do ataque paguem o resgate exigido por essas ameaças. A maneira mais comum pela qual o Globe Imposter 2.0 Ransomware está sendo distribuído é através do uso de anexos de e-mail corrompidos. As vítimas receberão uma mensagem de spam com um arquivo DOCX anexado, aberto no Microsoft Word. Esse arquivo incluirá um script incorreto de macro que faz o download e instala o Globe Imposter 2.0 Ransomware quando o arquivo é aberto. Aprender a lidar com e-mails de spam e anexos de e-mails não solicitados é um aspecto essencial para lidar com o Ransomware Globe Imposter 2.0 e ameaças similares.

Índice

Como o Ataque do Globe Imposter 2.0 Ransomware Funciona

Como outros Trojans ransomware de criptografia, o Globe Imposter 2.0 Ransomware criptografará os arquivos da vítima usando a criptografia AES 256. O Globe Imposter 2.0 Ransomware procura por arquivos com certas extensões de arquivos e os torna inacessíveis, com a intenção de tomá-los como reféns para que a vítima pague uma quantia de resgate. Depois de criptografar os dados da vítima, o Globe Imposter 2.0 Ransomware exibirá uma nota de resgate na máquina da vítima, exigindo o pagamento de um resgate em troca da chave de descriptografia necessária para recuperar os arquivos afetados. O Globe Imposter 2.0 Ransomware tem como alvo 34 tipos diferentes de arquivos, procurando pelos arquivos gerados pelo usuário. Depois que os arquivos forem criptografados, o Globe Imposter 2.0 Ransomware adicionará uma nova extensão de arquivo para marcar cada arquivo afetado. Diferentes variantes do Globe Imposter 2.0 Ransomware foram observadas adicionando as seguintes extensões de arquivos aos arquivos afetados:

.bad; .BAG; .FIX; .FIXI; .legally;n .keepcalm; .pizdec; .virginlock[byd@india.com]SON;

.[xalienx@india.com]; .725; .ocean; .rose; .GOTHAM; .HAPP; .write_me_[btc2017@india.com]; .726; .490; n.skunk.

O Globe Imposter 2.0 Ransomware exige o pagamento de um resgate que pode variar de 1 a 10 BitCoins (milhares de dólares!) Vários endereços de e-mail de contato foram associados ao ataque do Globe Imposter 2.0 Ransomware, incluindo o seguinte:

- keepcalmpls@india.com;

- happydaayz@aol.com;

- strongman@india.com;

- byd@india.com;

- xalienx@india.com;

- 511_made@cyber-wizard.com;

- btc.me@india.com.

A Nota de Resgate do Globe Imposter 2.0 Ransomware

A nota de resgate do Globe Imposter 2.0 Ransomware varia de uma variante para outra. Uma nota geral de resgate usada pelas variantes do Globe Imposter 2.0 Ransomware é um arquivo HTA chamado 'HOW_OPEN_FILES.hta', que será colocado na área de trabalho do computador infectado. O seguinte, para referência, é o texto da nota de resgate usada pela versão anterior do Globe Imposter 2.0 Ransomware:

'Seus arquivos estão criptografados!

Seu ID pessoal

***

Todos os seus dados importantes foram criptografados. Para recuperar os dados, você precisa de um decodificador.

Para obter o decodificador, você deve:

pagar para decifrar:

site para comprar bitcoin:

Compre 1 BTC em um desses sites

1. https://localbitcoins.com

2. https://www.coinbase.com

3. https://xchange.cc

endereço de bitcoin para pagamento:

jlHqcdC83 ***:

Envie 1 BTC para decifrar

Após o pagamento:

Envie uma captura de tela do pagamento para alex_pup@list.ru. Na carta, inclua a sua identificação pessoal (veja o início deste documento).

Depois você receberá um decodificador e instruções

Atenção!

• Sem pagamento = sem descriptografia

• Você realmente recebe o decodificador após o pagamento

• Não tente remover o programa ou executar as ferramentas antivírus

• Tentativas de descriptografar arquivos resultarão na perda dos seus dados

• Decodificadores de outros usuários não são compatíveis com os seus dados, porque cada chave de criptografia é exclusiva do usuário'

Lidando com o Globe Imposter 2.0 Ransomware

A melhor proteção contra o Globe Imposter 2.0 Ransomware é ter backups dos arquivos. Ter o poder de recuperar os arquivos afetados de um backup desfaz a estratégia dos atacantes do Globe Imposter 2.0 Ransomware completamente, permitindo que os usuários de computador restaurem os seus arquivos facilmente. Um programa de segurança confiável também deve ser usado para proteger o seu computador.

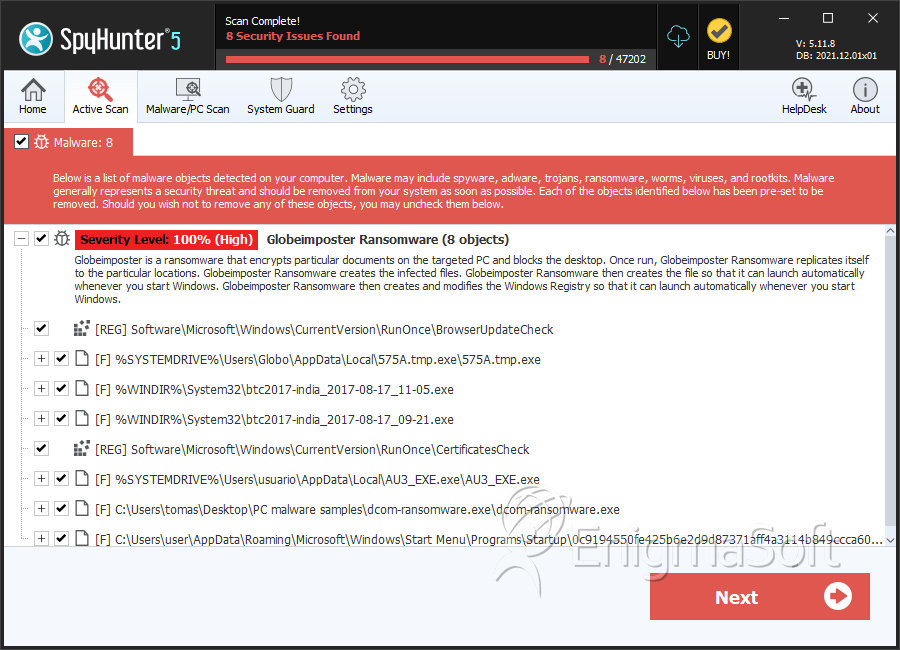

SpyHunter detecta e remove Globe Imposter 2.0 Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | 575A.tmp.exe | 86a8e2327f003d25a2abef413473218b | 594 |

| 2. | btc2017-india_2017-08-17_11-05.exe | b4ed40a147d3e280e85b4f40d64a93b4 | 97 |

| 3. | btc2017-india_2017-08-17_09-21.exe | 04d852a8b7f29ca797bbdb82eb0ae874 | 59 |

| 4. | AU3_EXE.exe | d78a1829b5c9db3ef2fe01d43cdd91b6 | 21 |

| 5. | dcom-ransomware.exe | afe5f38b22233a2f63b5527da807cf10 | 5 |

| 6. | 0c9194550fe425b6e2d9d87371aff4a3114b849ccca60b220fdd37e5d2b5be8d.exe | 70f5ed63c92fea27f8f8e5c2413bf323 | 2 |

| 7. | file.exe | 1905c6ac4e63e975690669fa183943bf | 1 |

| 8. | file.exe | 8552042bd59e3ff6b9fb97f5f7778ee1 | 1 |

| 9. | file.exe | bfc214a781108b92d143b896b56b202b | 0 |

| 10. | 7afd55f0c98f65d41f836613d825a895 | 7afd55f0c98f65d41f836613d825a895 | 0 |

| 11. | IGAMI.exe | b02dbce0663e5a22bdbe5241110a7a80 | 0 |