Ammyy Admin

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 442 |

| Nível da Ameaça: | 10 % (Normal) |

| Computadores infectados: | 265,579 |

| Visto pela Primeira Vez: | January 9, 2014 |

| Visto pela Última Vez: | February 4, 2026 |

| SO (s) Afetados: | Windows |

O AMMYY RAT é um Trojan de acesso remoto que já existe há um bom tempo. O AMMYY RAT existe de alguma forma desde o início de 2016. Variantes do AMMYY RAT estiveram envolvidas em diversos ataques de malware, desde ataques de malware sofisticados e de alto perfil a pequenas campanhas. Os ataques associados aos criminosos responsáveis pelo AMMYY RAT, conhecidos como TA505, foram realizados desde, pelo menos, 2014, e provavelmente antes.

Índice

Ataques Recentes Perpetrados pelo AMMYY RAT

Os ataques mais recentes envolvendo o AMMYY RAT foram detectados na primavera e no verão de 2018. Esses ataques do AMMYY RAT envolvem ataques de e-mail de spam corrompido, que incluem anexos de arquivos corrompidos que baixam e instalam o AMMYY RAT no computador da vítima. Os e-mails de spam usados para entregar o AMMYY RAT usarão endereços de e-mail falsificados, muitas vezes falsificando o domínio do próprio destinatário, na tentativa de fazer parecer que o e-mail está vindo de sua própria organização (aumentando a probabilidade de eles abrirem a mensagem) . Esses e-mails incluirão linhas de assunto vagas e genéricas, geralmente envolvendo dígitos aleatórios e uma palavra como 'Conta', 'Recibo' ou 'Fatura'. Uma vez que o AMMYY RAT é instalado, o AMMYY RAT assumirá o computador da vítima, possibilitando que os criminosos controlem o computador da vítima de um local remoto.

Como Funciona o AMMYY RAT

A versão 3 do Ammyy Admin, o precursor do AMMYY RAT, vazou na Dark Web. Usando o código-fonte dessa ameaça, os criminosos foram capazes de criar ameaças como o AMMYY RAT para realizar ataques. O AMMYY RAT tem vários recursos avançados, que incluem o seguinte:

- O AMMYY RAT pode ser usado para controlar o computador infectado diretamente de um local remoto.

- O AMMYY RAT pode ser usado para gerenciar os arquivos da vítima, realizando qualquer tipo de operação de arquivo e coletando dados, enviando esses arquivos para um servidor remoto.

- O AMMYY RAT tem suporte a proxy, que pode ajudar criminosos a usar o computador infectado como proxy para realizar outros ataques.

- O AMMYY RAT possui recursos de áudio de bate-papo, permitindo que os criminosos se comuniquem com a vítima ou espionem a vítima usando o microfone ou a webcam do computador infectado.

O Potencial dos Ataques do AMMYY RAT

Os ataques do AMMYY RAT têm o potencial de causar muitos danos, e o fato de que o código-fonte do AMMYY RAT agora está disponível na Dark Web prontamente significa que novas versões do AMMYY RAT e variantes desta ameaça podem ser lançadas mais freqüentemente. Esses ataques podem resultar em uma ampla variedade de efeitos, dependendo da intenção do criminoso. Os criminosos podem usar o AMMYY RAT para coletar dados, espionar vítimas ou assediar usuários de computador. O AMMYY RAT também pode ser usado em ataques de alto perfil para coletar dados proprietários ou para operações de ponta. RATs como o AMMYY RAT têm outro aplicativo, que é instalar outro malware nos computadores das vítimas. Usando RATs como o AMMYY RAT, os criminosos podem instalar mineradores de Bitcoin, ransomware, adware ou vários outros tipos de malware, que podem ser usados para monetizar o ataque, nos casos em que a vítima não possui dados que valham a pena para os criminosos coletarem particularmente .

Protegendo o Seu Computador contra Ameaças como o RATO AMMYY

A melhor proteção contra ameaças como o AMMYY RAT é ter um programa de segurança atualizado e eficaz, que protegerá o seu computador em tempo real. Além disso, você deve tomar precauções contra mensagens de e-mail de spam, porque elas são a principal forma de distribuição de ameaças como o AMMYY RAT.

Outros Nomes

3 fornecedores de segurança sinalizaram este arquivo como malicioso.

| Antivirus Vendor | Detecção |

|---|---|

| Kaspersky | not-a-virus:RemoteAdmin.Win32.Ammyy.an |

| Antiy-AVL | RemoteAdmin/Win32.Ammyy |

| AntiVir | SPR/RemoteAdmin.AG |

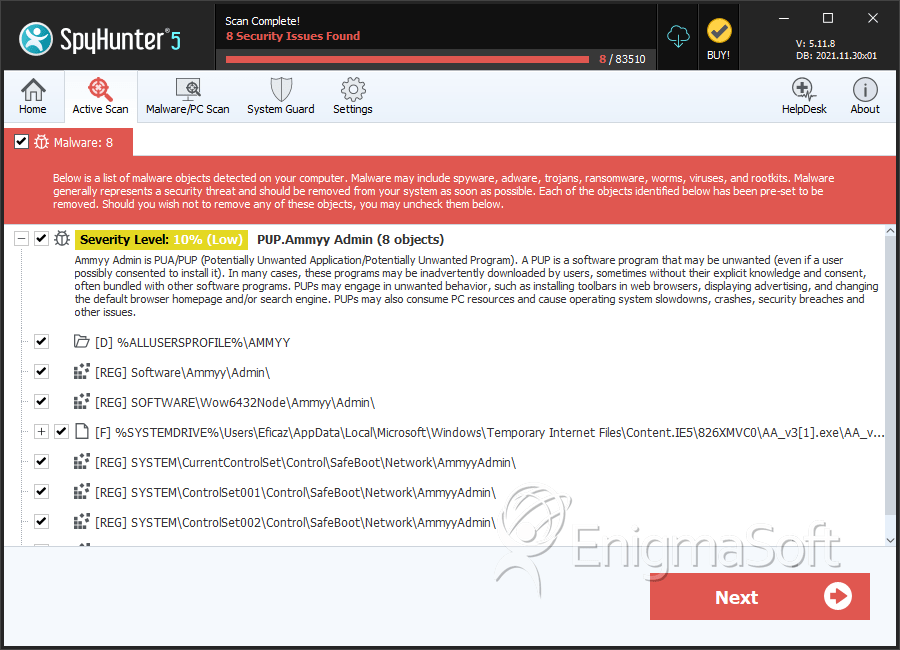

SpyHunter detecta e remove Ammyy Admin

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | AA_v3[1].exe | 11bc606269a161555431bacf37f7c1e4 | 13,385 |

| 2. | CW2.exe | 5686a7032e37087f0fd082a04f727aad | 491 |

| 3. | ARE.SM | 84e4d318f5140e3ab182035aab3db603 | 41 |

| 4. | Ammyy Admin v3.exe | 7f7c2b7cf6c3e2c279af61a51014db14 | 6 |

| 5. | AMMYY_Admin[1].exe | 488df3646d78cdc4e68c25fcb3b6289b | 5 |

| 6. | AMMYY_Admin.exe | 221c2c1099923dc6348d7bc1a21d2a3b | 4 |

| 7. | AA_v3.2.exe | 1dd9262509f92afaa76f2be36f4a6693 | 2 |

| 8. | ammyy admin setup.exe | 9bfdaa941c5dd95f4bd1a8956d55c7fc | 2 |

| 9. | ammyy.exe |

Detalhes sobre o Registro

Diretórios

Ammyy Admin pode criar o seguinte diretório ou diretórios:

| %ALLUSERSPROFILE%\AMMYY |

| %ALLUSERSPROFILE%\Anwendungsdaten\AMMYY |

| %ALLUSERSPROFILE%\Application Data\AMMYY |

| %ALLUSERSPROFILE%\Dados de aplicativos\AMMYY |

| %ALLUSERSPROFILE%\Dane aplikacji\AMMYY |

| %ALLUSERSPROFILE%\Dati applicazioni\AMMYY |

| %ALLUSERSPROFILE%\Datos de programa\AMMYY |

Relatório de análise

Informação geral

| Family Name: | PUP.Ammyy Admin |

|---|---|

| Signature status: | Hash Mismatch |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

50d64ffeb08128d75bc388c7570cc770

SHA1:

31aa6cab8f8853d15c7e31f996733573dd7e20ec

SHA256:

FD1D7FD8C4B0E1BB8AED4D4386EE6F4ADB4C50D0ADE7CEACB27B122EE8AA1245

Tamanho do Arquivo:

657.89 KB, 657893 bytes

|

|

MD5:

48025a8d472cb91a48cf581c57cd64cb

SHA1:

2d6e65ee1a18741172c00dace16672bb81ceba2a

SHA256:

3176D09DE81567A400E3CF1002466B35AA3683BD6AAF2B6E67E9063A022501BB

Tamanho do Arquivo:

722.74 KB, 722736 bytes

|

|

MD5:

567f4e3137bf7dfa40a2be740c1dff49

SHA1:

ead7dbce3a78ac9ef4d80dd6ad1944608983bd67

SHA256:

53EF233B4674C51884B03E39066237DD6D8A0B596BABD5450E09D8702CEB39A5

Tamanho do Arquivo:

769.53 KB, 769528 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

- File is Native application (NOT .NET application)

Show More

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Nome | Valor |

|---|---|

| Company Name | Ammyy LLC |

| File Description | Ammyy Admin |

| File Version |

|

| Internal Name | Ammyy Admin |

| Original Filename | AMMYY_Admin.exe |

| Product Name | Ammyy Admin |

| Product Version |

|

Digital Signatures

Digital Signatures

This section lists digital signatures that are attached to samples within this family. When analyzing and verifying digital signatures, it is important to confirm that the signature’s root authority is a well-known and trustworthy entity and that the status of the signature is good. Malware is often signed with non-trustworthy “Self Signed” digital signatures (which can be easily created by a malware author with no verification). Malware may also be signed by legitimate signatures that have an invalid status, and by signatures from questionable root authorities with fake or misleading “Signer” names.| Signer | Root | Status |

|---|---|---|

| Ammyy LLC | COMODO RSA Certification Authority | Hash Mismatch |

| Ammyy | VeriSign Class 3 Code Signing 2010 CA | Hash Mismatch |

File Traits

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- WRARSFX

- x86

Block Information

Block Information

During analysis, EnigmaSoft breaks file samples into logical blocks for classification and comparison with other samples. Blocks can be used to generate malware detection rules and to group file samples into families based on shared source code, functionality and other distinguishing attributes and characteristics. This section lists a summary of this block data, as well as its classification by EnigmaSoft. A visual representation of the block data is also displayed, where available.| Total Blocks: | 1,782 |

|---|---|

| Potentially Malicious Blocks: | 1,232 |

| Whitelisted Blocks: | 548 |

| Unknown Blocks: | 2 |

Visual Map

? - Unknown Block

x - Potentially Malicious Block

Similar Families

Similar Families

This section lists other families that share similarities with this family, based on EnigmaSoft’s analysis. Many malware families are created from the same malware toolkits and use the same packing and encryption techniques but uniquely extend functionality. Similar families may also share source code, attributes, icons, subcomponents, compromised and/or invalid digital signatures, and network characteristics. Researchers leverage these similarities to rapidly and effectively triage file samples and extend malware detection rules.- Ammy.A

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| \device\harddisk0\dr0 | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\programdata\ammyy\hr | Generic Write,Read Attributes |

| c:\programdata\ammyy\hr3 | Generic Write,Read Attributes |

| c:\programdata\ammyy\settings3.bin | Generic Write,Read Attributes |

Registry Modifications

Registry Modifications

This section lists registry keys and values that were created, modified and/or deleted by samples in this family. Windows Registry activity can provide valuable insight into malware functionality. Additionally, malware often creates registry values to allow itself to automatically start and indefinitely persist after an initial infection has compromised the system.| Key::Value | Dados | API Name |

|---|---|---|

| HKCU\software\ammyy\admin::hr | 絓獖ㅦ켟晨劽 | RegNtPreCreateKey |

| HKLM\software\wow6432node\ammyy\admin::hr | 絓獖ㅦ켟晨劽 | RegNtPreCreateKey |

| HKCU\software\ammyy\admin::hr3 | RegNtPreCreateKey | |

| HKLM\software\wow6432node\ammyy\admin::hr3 | RegNtPreCreateKey | |

| HKLM\system\controlset001\control\safeboot\network\ammyyadmin_1184:: | Service | RegNtPreCreateKey |

| HKCU\software\ammyy\admin::hr | 絓獖ㅦ㨖漬劽 | RegNtPreCreateKey |

| HKLM\software\wow6432node\ammyy\admin::hr | 絓獖ㅦ㨖漬劽 | RegNtPreCreateKey |

| HKCU\software\ammyy\admin::hr3 | RegNtPreCreateKey | |

| HKLM\software\wow6432node\ammyy\admin::hr3 | RegNtPreCreateKey | |

| HKLM\system\controlset001\control\safeboot\network\ammyyadmin_d4c:: | Service | RegNtPreCreateKey |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Anti Debug |

|

| User Data Access |

|

| Network Winsock2 |

|

| Service Control |

|

| Network Info Queried |

|

| Network Winsock |

|

| Network Wininet |

|

| Network Winhttp |

|