Spook Ransomware

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Ranking: Ranking konkretnego zagrożenia w bazie danych zagrożeń EnigmaSoft.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 2 |

| Pierwszy widziany: | October 13, 2021 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Spook Ransomware to zagrożenie, które wydaje się być wdrażane głównie przeciwko celom korporacyjnym. Jednak w żadnym wypadku nie oznacza to, że nie ma to wpływu na poszczególne systemy. Jeśli Spook Ransomware zdoła przeniknąć do urządzeniapomyślnie zainicjuje proces szyfrowania z niemożliwym do złamania algorytmem kryptograficznym. Wszystkie pliki, których dotyczy problem, nie będą już dostępne.

Dokładnie jak większość ransomware, Spook oznacza również każdy plik, który blokuje, modyfikując oryginalną nazwę tego pliku. W takim przypadku zamiast konkretnego słowa zagrożenie dodaje ciąg znaków „.PUUEQS8AEJ” jako nowe rozszerzenie pliku. Po zablokowaniu wszystkich atakowanych typów plików, złośliwe oprogramowanie dostarcza dwie notatki z okupem z instrukcjami dla swoich ofiar. Użytkownicy zobaczą identyczne wiadomości w wyskakującym okienku i w pliku tekstowym o nazwie „RESTORE_FILES_INFO.txt”

Spis treści

Spook żądań ransomware

Długa nota o okupie stwierdza, że oprócz zablokowania plików przechowywanych na zaatakowanych urządzeniach, osoby atakujące były również w stanie ukraść ogromne ilości poufnych informacji. Notatka wymienia dane rozliczeniowe, raporty finansowe, dane klienta i nie tylko. Cyberprzestępcy grożą ujawnieniem informacji i wywołają poważne reperkusje dla zaatakowanych firm, jeśli ich żądania nie zostaną spełnione.

Notatka wspomina również, że ofiary mogą przetestować zdolność hakerów do przywrócenia zaszyfrowanych plików. Mogą to zrobić, odwiedzając dedykowaną stronę internetową hostowaną w sieci TOR. Tam ofiary mogą przesłać do 3 plików do bezpłatnego odszyfrowania. Witryna jest również jedynym sposobem na skontaktowanie się z atakującymi.

Pełny tekst notatki to:

' TWOJA FIRMA ZOSTAŁA ZHAKOWANA I KOMPROMISOWA!!!

Wszystkie Twoje ważne pliki zostały zaszyfrowane!

Nasze algorytmy szyfrowania są bardzo silne, a Twoje pliki są bardzo dobrze chronione,

jedynym sposobem na odzyskanie plików jest współpraca z nami i uzyskanie programu deszyfrującego.Nie próbuj odzyskiwać plików bez programu deszyfrującego, możesz je uszkodzić i wtedy nie będzie można ich odzyskać.

Dla nas to tylko biznes i aby udowodnić Ci naszą powagę, odszyfrujemy Ci trzy pliki za darmo.

Po prostu otwórz naszą stronę internetową, prześlij zaszyfrowane pliki i pobierz odszyfrowane pliki za darmo.! OSTRZEŻENIE !

Cała twoja sieć została w pełni KOMPROMISOWA!POBRALIŚMY Twoje PRYWATNE WRAŻLIWE dane, w tym informacje rozliczeniowe, sprawy ubezpieczeniowe, raporty finansowe,

Audyt biznesowy, konta bankowe! Posiadamy również korespondencję firmową, informacje o Twoich klientach.

Mamy jeszcze więcej informacji o Twoich partnerach, a nawet o personelu.Dodatkowo musisz wiedzieć, że Twoje wrażliwe dane zostały skradzione przez naszych analityków, a jeśli zdecydujesz się nie współpracować z nami,

narażasz się na ogromne kary w procesach sądowych i rządzie, jeśli oboje nie znajdziemy porozumienia.

Widzieliśmy to przed sprawami z wielomilionowymi kosztami w grzywnach i procesach sądowych,

nie wspominając o reputacji firmy i utracie zaufania klientów oraz mediach, które bez przerwy dzwonią po odpowiedzi.

Porozmawiaj z nami, a możesz być zaskoczony, jak szybko oboje możemy znaleźć porozumienie bez upubliczniania tego incydentu.JEŚLI JESTEŚ PRACODAWCĄ FIRMY, NALEŻY WIEDZIEĆ, ŻE ROZPOWSZECHNIANIE WRAŻLIWYCH INFORMACJI O TWOJEJ FIRMIE JEST NARUSZENIEM POUFNOŚCI.

REPUTACJA TWOJEJ FIRMY BĘDZIE ucierpiała, a wobec CIEBIE ZOSTANIE PODJĘTE SANKCJE.WYSOCE PROPONUJEMY, ABY NIE KONTAKTOWAĆ SIĘ Z WŁADZAMI W SPRAWIE TEGO INCYDENTU, PONIEWAŻ JEŚLI TO ZROBISZ, WŁADZE UMOŻLIWIĄ TĘ PUBLICZNOŚĆ, KTÓRA PONOSI KOSZTY DLA TWOJEGO PRZEDSIĘBIORSTWA.

PROCES ODZYSKIWANIA TWOICH PLIKÓW BĘDZIE SZYBSZY, JEŚLI PRZYJDZIESZ Z NAMI NA POCZACIE WCZEŚNIEJ. JEŚLI WYBRASZ WSPÓŁPRACĘ, ZOBACZYSZ, ŻE JESTEŚMY PROFESJONALISTAMI, KTÓRZY ZAPEWNIAJĄ DOBRE WSPARCIE.Instrukcje dotyczące kontaktu z nami:

Masz sposób:

Korzystanie z przeglądarki TOR!

Pobierz i zainstaluj przeglądarkę TOR z tej strony: hxxps://torproject.org/

Otwórz przeglądarkę Tor. Skopiuj link: hxxp://spookuhvfyxzph54ikjfwf2mwmxt572krpom7reyayrmxbkizbvkpaid.onion/chat.php?track=PUUEQS8AEJ i wklej go w przeglądarce Tor.

Rozpocznij czat i postępuj zgodnie z dalszymi instrukcjami.Identyfikator klucza: -

Liczba przetworzonych plików to: '

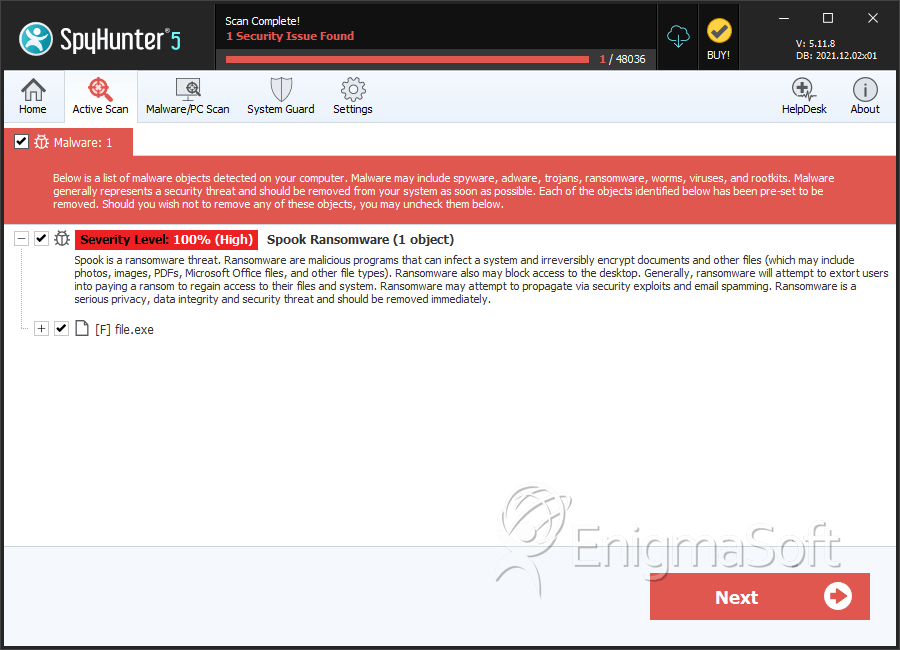

SpyHunter wykrywa i usuwa Spook Ransomware

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | 537a415bcc0f3396f5f37cb3c1831f87 | 1 |

| 2. | file.exe | 1c7b91546706f854891076c3c3c964c0 | 1 |