Cyberataki w kolonialnym rurociągu i irlandzkim systemie opieki zdrowotnej wymuszają zmiany w protokołach cyberbezpieczeństwa

W tym tygodniu Departament Bezpieczeństwa Wewnętrznego (DHS) przedstawił nowe wytyczne dotyczące procedur cyberbezpieczeństwa w przypadku włamania do którejkolwiek z wiodących krajowych firm rurociągowych. Ogłoszenie pojawia się po piętach niszczycielskiego włamania do Colonial Pipeline, dokonanego przez gang ransomware DarkSide, który wpłynął na prawie połowę dostaw paliwa na Wschodnim Wybrzeżu przez 11 dni. Wcześniej dobrowolne wytyczne zostały przekazane wiodącym firmom z branży paliwowej.

W tym tygodniu Departament Bezpieczeństwa Wewnętrznego (DHS) przedstawił nowe wytyczne dotyczące procedur cyberbezpieczeństwa w przypadku włamania do którejkolwiek z wiodących krajowych firm rurociągowych. Ogłoszenie pojawia się po piętach niszczycielskiego włamania do Colonial Pipeline, dokonanego przez gang ransomware DarkSide, który wpłynął na prawie połowę dostaw paliwa na Wschodnim Wybrzeżu przez 11 dni. Wcześniej dobrowolne wytyczne zostały przekazane wiodącym firmom z branży paliwowej.

Ta nowa dyrektywa DHS będzie wymagała od przedsiębiorstw zajmujących się rurociągami zgłaszania wszelkich incydentów cybernetycznych władzom federalnym. Jest to również zgodne z niedawnym niepokojącym trendem nowych ataków ransomware, wykraczających poza tylko hack Colonial, który ujawnił cyber podatności na infrastrukturę krytyczną nie tylko w Stanach Zjednoczonych, ale także na arenie międzynarodowej.

Podczas gdy Agencja ds. Cyberbezpieczeństwa i Infrastruktury (CISA), pododdział DHS, ma za zadanie dostarczanie wskazówek amerykańskim firmom z sektora prywatnego, które obsługują amerykańską infrastrukturę, nie ma wielu federalnych wymagań dotyczących utrzymania środków bezpieczeństwa cybernetycznego.

Nowe zmiany w infrastrukturze cyberbezpieczeństwa mogą udaremnić przyszłe ataki ransomware

W wyniku nowo ogłoszonych zmian prawie 100 firm zajmujących się rurociągami jest obecnie zobowiązanych do utrzymywania stałego koordynatora ds. Cyberbezpieczeństwa i rozpoczęcia zgłaszania wszelkich incydentów do CISA w ciągu 12 godzin.

Ponadto przedsiębiorstwa zajmujące się rurociągami, które nie zastosują się do nowych przepisów, będą musiały stawić czoła eskalacji grzywien, które zaczynają się od około 7 000 USD.

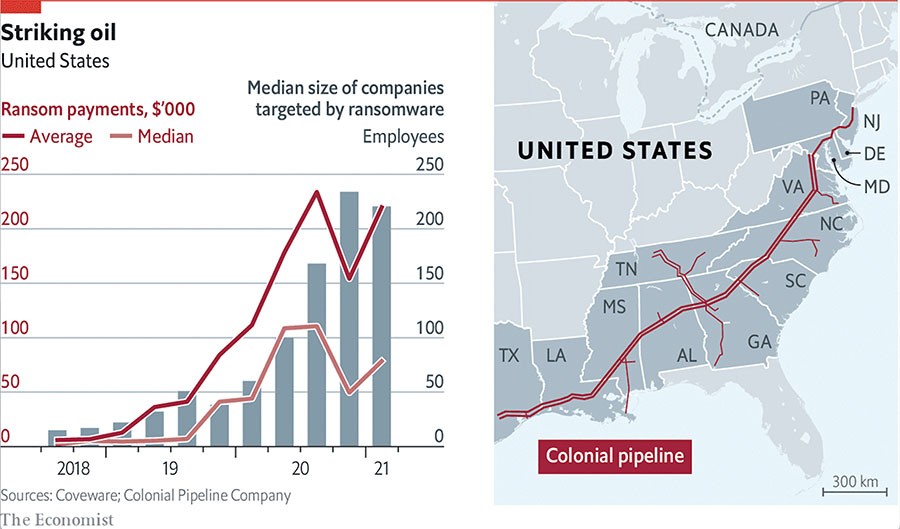

Udaremnienie ataków ransomware może być bardzo korzystne dla organizacji w przypadku, gdy nie muszą płacić okupu cyberprzestępcom, aby przywrócić swoje operacje do trybu online. Takie opłaty za okup mogą sięgać od setek tysięcy do prawie milionów dolarów, jak pokazuje poniższy wykres „Striking oil" w kwotach wypłat dla firm różnej wielkości, na które skierowane jest oprogramowanie ransomware.

Po drugiej stronie stawu w Irlandii irlandzki system opieki zdrowotnej został niedawno dotknięty poważnym atakiem oprogramowania ransomware w połowie maja, który zmusił system szpitalny do zamknięcia sieci IT i zablokowania dostępu do komputerów wielu placówkom służby zdrowia.

Oprogramowanie ransomware było skierowane specjalnie do irlandzkiego zarządu służby zdrowia, który zdecydował się zamknąć większość systemów IT ze względów ostrożności.

Według irlandzkiego premiera Micheála Martina, w wyniku tego i innego wcześniejszego włamania do irlandzkiego systemu opieki zdrowotnej, cyberbezpieczeństwo jest obecnie poddawane ciągłemu przeglądowi we wszystkich agencjach państwowych.

Martin powiedział, że cyberataki są bardzo poważnym zagrożeniem zarówno dla państwa, jak i sektora prywatnego oraz że reakcja rządu będzie „stała i metodyczna".

Martin stwierdził również, że było możliwe, że dane pacjentów zostały naruszone i że personel IT oceniał pełny zakres zdarzenia.

„To ohydny atak, to szokujący atak na służbę zdrowia, ale przede wszystkim na pacjentów i irlandzką opinię publiczną" - stwierdził Martin.

Uważa się, że atak na irlandzki system opieki zdrowotnej był dziełem grupy hakerskiej „Wizard Spider" z Europy Wschodniej i przypominał atak ransomware WannaCry z 2017 r. Na system opieki zdrowotnej w Wielkiej Brytanii.