Koloniale pijplijn en cyberaanvallen in het Ierse gezondheidszorgsysteem dwingen veranderingen in cyberbeveiligingsprotocollen

Deze week heeft het Department of Homeland Security (DHS) nieuwe richtlijnen opgesteld met betrekking tot cyberbeveiligingsprocedures in het geval van een hack tegen een van de leidende pijplijnbedrijven van het land. De aankondiging volgt op de verwoestende hack van de Colonial Pipeline, uitgevoerd door de DarkSide-ransomwarebende, die elf dagen lang bijna de helft van de brandstoftoevoer van de oostkust aantastte. Eerder werden vrijwillige richtlijnen verstrekt aan toonaangevende bedrijven in de brandstofindustrie.

Deze week heeft het Department of Homeland Security (DHS) nieuwe richtlijnen opgesteld met betrekking tot cyberbeveiligingsprocedures in het geval van een hack tegen een van de leidende pijplijnbedrijven van het land. De aankondiging volgt op de verwoestende hack van de Colonial Pipeline, uitgevoerd door de DarkSide-ransomwarebende, die elf dagen lang bijna de helft van de brandstoftoevoer van de oostkust aantastte. Eerder werden vrijwillige richtlijnen verstrekt aan toonaangevende bedrijven in de brandstofindustrie.

Deze nieuwe DHS-richtlijn vereist dat pijplijnbedrijven cyberincidenten melden aan de federale autoriteiten. Het volgt ook een recente verontrustende trend van nieuwe ransomwareaanvallen, naast alleen de koloniale hack, die cyberkwetsbaarheden voor kritieke infrastructuur in niet alleen de Verenigde Staten, maar ook internationaal aan het licht hebben gebracht.

Hoewel de Cybersecurity and Infrastructure Security Agency (CISA), een onderdeel van DHS, de taak heeft om advies te geven aan de Amerikaanse bedrijven uit de particuliere sector die omgaan met de Amerikaanse infrastructuur, zijn er niet veel federale vereisten voor het handhaven van cyberbeveiligingsmaatregelen.

Nieuwe veranderingen in de cyberbeveiligingsinfrastructuur kunnen toekomstige ransomwareaanvallen dwarsbomen

Als gevolg van de nieuw aangekondigde wijzigingen zijn nu bijna 100 pijplijnbedrijven verplicht om te allen tijde een cyberbeveiligingscoördinator beschikbaar te houden en alle incidenten binnen 12 uur aan CISA te melden.

Bovendien zouden pijplijnbedrijven die niet aan de nieuwe regels voldoen, te maken krijgen met oplopende boetes die beginnen rond de $ 7.000.

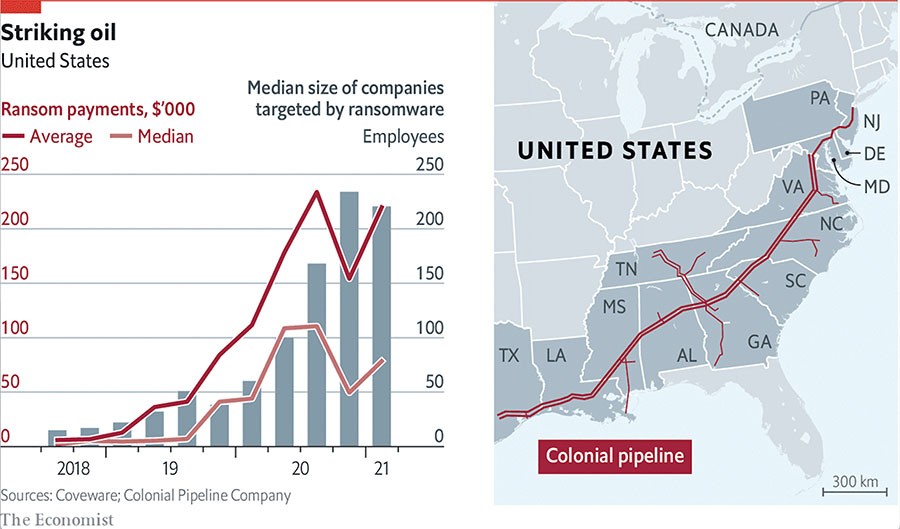

Het tegengaan van ransomware-aanvallen kan zeer gunstig zijn voor organisaties in het geval dat ze het losgeld van de cybercriminelen niet hoeven te betalen om hun activiteiten weer online te krijgen. Dergelijke losgeldvergoedingen kunnen oplopen tot honderdduizenden dollars tot bijna miljoenen, zoals de "Opvallende olie" -grafiek hieronder laat zien in de uitbetalingsbedragen voor bedrijven van verschillende grootte die het doelwit zijn van ransomware.

Aan de andere kant van de vijver in Ierland werd het Ierse gezondheidszorgsysteem medio mei ook onlangs getroffen door een grote ransomwareaanval, waardoor het ziekenhuissysteem gedwongen werd IT-netwerken af te sluiten en veel zorginstellingen hun computers niet meer konden gebruiken.

De ransomware was specifiek gericht op de Ierse gezondheidsdienst, besloot om uit voorzorg de meeste IT-systemen te sluiten.

Als gevolg van deze en een andere eerdere hack tegen het Ierse gezondheidszorgsysteem, wordt cyberveiligheid nu door alle overheidsinstanties voortdurend beoordeeld, aldus de Ierse premier Micheál Martin.

Martin zei dat cyberaanvallen een zeer significante bedreiging vormen voor zowel de staat als de particuliere sector en dat de reactie van de regering "stabiel en methodisch" zou zijn.

Martin beweerde ook dat het mogelijk was dat patiëntgegevens waren gecompromitteerd en dat IT-personeel de volledige omvang van het evenement aan het beoordelen was.

"Het is een gruwelijke aanval, het is een schokkende aanval op een gezondheidsdienst, maar in wezen op de patiënten en het Ierse publiek", verklaarde Martin.

De aanval op het Ierse gezondheidszorgsysteem zou het werk zijn van de hackgroep 'Wizard Spider' uit Oost-Europa en deed denken aan de WannaCry-ransomwareaanval van 2017 op het Britse gezondheidszorgsysteem.