MacRansom Ransomware

O MacRansom é um kit de malware oferecido como um Ransomware-como-um-Service (Raas) que ataca máquinas baseadas no MacOS desde 2017. A ameaça persiste até hoje graças a um fluxo constante de hackers afiliados que obtêm compilações MacRansom de seus criadores por meio de um portal da Web hospedado pelo TOR. O MacRansom pode ser executado em uma data de acionamento predeterminada ou se autoexecutar ao conectar uma unidade externa a uma tomada USB. Na maioria dos casos, as vítimas devem pagar 0,25 BTC (aproximadamente $2.860 em agosto de 2020) para recuperar seus arquivos.

Vetores de Infecção

Os desenvolvedores do MacRansom não o oferecem diretamente na Dark Web. Eles forneciam sob demanda usando um portal da web baseado em TOR. Os cibercriminosos que obtêm uma construção do MacRansom não carecem de incentivo para estabelecer contato - os atores por trás do MacRansom prometem devolver 70% da indenização exigida, desde que a vítima concorde em pagar. Além disso, dizem que MacRansom não deixa pegadas digitais, o que dá aos invasores uma chance justa de escapar de uma possível acusação criminal. Uma vez que um hacker conseguiu obter o MacRansom, ele ou ela precisaria ter acesso físico à máquina MacOS visada ou induzir a vítima a obtê-lo de um anexo de e-mail ou através do serviço AirDrop da Apple. A última opção está disponível por uma taxa adicional.

Como o MacRansom Funciona?

Uma infecção por MacRansom começa quando atinge seu 'momento de ativação'. Este último pode ser lançado em uma data fixa ou mediante a montagem de um drive USB externo, dependendo do pedido do cliente. De qualquer forma, MacRansom executará primeiro uma série de verificações para se certificar de que:

- É executado em uma máquina baseada no MacOS dual-core.

- Não pousou em um depurador.

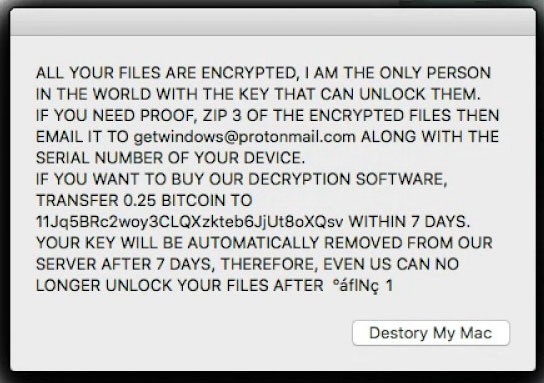

Se essas duas condições estiverem disponíveis, MacRansom gera um ponto de inicialização escondido atrás de um arquivo de aparência genuína no ~/Librar/LaunchAgents/com.apple.finder.plist. É quando a contagem regressiva para acionar o tempo começa. MacRansom então verifica o sistema do usuário em busca de arquivos maiores que 8 bytes antes de aplicar um algoritmo de criptografia simétrica. Esta é a aparência da nota de resgate:

Imagem da Mensagem de Alerta do MacRansom

Texto da nota do MacRansom:

"Todos os seus arquivos estão criptografados. Sou a única pessoa no mundo com a chave que pode desbloqueá-los. Se precisar de uma prova, compacte 3 dos arquivos criptografados e envie por e-mail para getwindows@protonmail.com e o número de série do seu dispositivo . Se você quiser comprar nosso software de descriptografia, transfira 0,25 Bitcoin para [random_characters] em 7 dias. Sua chave será removida automaticamente de nosso servidor após 7 dias, portanto, mesmo nós não podemos desbloquear seus arquivos após [random_characters]. "

No entanto, há duas falhas na nota acima. Em primeiro lugar, MacRansom só pode criptografar até 128 dos arquivos da vítima. Em segundo lugar, MacRansom não se comunica com um servidor de C&C remoto, o que implica que a chave de descriptografia está disponível apenas na máquina da vítima. Os bandidos responsáveis podem não ter nenhuma cópia dela armazenada em outro servidor, ao contrário do que afirmam na nota. No entanto, os pesquisadores estão confiantes de que um ataque de força bruta deve quebrar o algoritmo de criptografia simétrica, contanto que você aja antes que o MacRansom termine.