Jigsaw Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 4,149 |

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 5,106 |

| Visto pela Primeira Vez: | April 12, 2016 |

| Visto pela Última Vez: | January 19, 2026 |

| SO (s) Afetados: | Windows |

O Jigsaw Ransomware é um Trojan Ransomware que ameaça excluir os arquivos dos usuários de computador se eles não pagarem o resgate ou se as vítimas reiniciarem os computadores infectados. Infelizmente, o Jigsaw Ransomware realiza a ameaça de eliminar os arquivos da vítima. Felizmente, para os usuários de computador, um utilitário de descriptografia para o Jigsaw Ransomware e algumas de suas variantes está disponível gratuitamente, o que significa que os usuários de computador não podem ser obrigados a pagar o resgate do Jigsaw Ransomware para recuperar acesso aos seus arquivos. No entanto, as vítimas do Jigsaw Ransomware não devem reiniciar os seus computadores se tiverem sido infectadas por essa ameaça.

Índice

O Quebra-Cabeça que não vai Diverti-lo

O Jigsaw Ransomware foi detectado recentemente pelos analistas de segurança do PC. O Jigsaw Ransomware ameaça excluir os arquivos da vítima se o resgate não for pago dentro do período de tempo especificado. Ao contrário de muitas outras ameaças, no entanto, o Jigsaw Ransomware também impede a vítima de reiniciar o computador infectado, ameaçando excluir os arquivos da vítima se isso acontecer. Atualmente, não se sabe como o Jigsaw Ransomware pode entrar no computador da vítima. Uma vez que o Jigsaw Ransomware é lançado, ele tem como alvo 226 extensões de arquivos diferentes. Como a maioria dos trojans ransomware, o Jigsaw Ransomware usa o algoritmo de criptografia AES para criptografar esses arquivos, adicionando a extensão de arquivo FUN ao final de cada arquivo criptografado. Uma vez que o Jigsaw Ransomware criptografa os arquivos da vítima, o Jigsaw Ransomware exibe uma nota de resgate. O Jigsaw Ransomware e suas variantes são bem caracterizadas porque usam uma imagem do vilão icônico da franquia do filme Saw em sua nota de resgate. Esta é a principal razão para o nome desse ransomware. Além de usar esse personagem, ele também é caracterizados pelo uso de um ataque que envolve a exclusão de um arquivo a cada hora e toda vez que o arquivo executável Jigsaw Ransomware for iniciado.

Lidando com o Jigsaw Ransomware

O Jigsaw Ransomware exige o pagamento de 0,4 BitCoin, que à taxa de câmbio atual é de cerca de US $ 160. Infelizmente, o Jigsaw Ransomware foi projetado para forçar os usuários de computador a agir rapidamente. O Jigsaw Ransomware ameaça excluir alguns dos arquivos a cada hora que o resgate não for pago. Infelizmente, o Jigsaw Ransomware cumpre as suas ameaças e exclui arquivos a cada hora e, sempre que o PC infectado for reiniciado, o Jigsaw Ransomware irá excluir mais mil arquivos! No entanto, ao contrário de muitos outros Trojans ransomware, o Jigsaw Ransomware pode ser descriptografado sem ter que se pagar o resgate. Os analistas de segurança do PC recomendam seguir as etapas descritas abaixo para remover o Jigsaw Ransomware:

- A primeira coisa que você precisará fazer para lidar com o Jigsaw Ransomware é parar os seus processos na memória. Isso garantirá que o Jigsaw Ransomware não continue a funcionar em segundo plano, o que pode interferir com as suas tentativas de fechar ou excluir outros arquivos. Para fazer isso, vá para o Gerenciador de Tarefas do Windows e procure o processo do arquivo firefox.exe e drpbx.exe (é óbvio que os nomes desses arquivos executáveis devem confundir os usuários de computador e faz-los acreditar que eles pertencem ao Firefox e ao Dropbox).

- Depois de identificar os processos de arquivos relacionados ao Jigsaw Ransomware, pare-os completamente, finalizando o processo no Gerenciador de Tarefas.

- Faça o download do utilitário do JigsawDecrypter, disponível através de sites de segurança respeitáveis, descompacte o arquivo e lançe-o. Siga as instruções contidas nesse utilitário de descriptografia para recuperar os seus arquivos e remova o Jigsaw Ransomware inteiramente do seu computador.

- Use um programa de segurança confiável que esteja totalmente atualizado para garantir que o Jigsaw Ransomware e quaisquer outras ameaças que possam estar envolvidas na entrega desta ameaça ao seu computador sejam completamente removidos do seu computador.

- Uma vez que você se recuperou da infecção pelo Jigsaw Ransomware, os pesquisadores de malware recomendam encarecidamente que sejam tomadas medidas para garantir que o seu computador esteja totalmente protegido contra ameaças adicionais. Os analistas de malware aconselham a atualizar quaisquer protocolos de segurança para garantir que anexos de email de spam ou outro conteúdo suspeito não tenham acesso ao computador infectado. Um firewall forte, um filtro anti-spam e um software de segurança também são boas maneiras de evitar que o Jigsaw Ransomware e outras infecções entrem no seu computador futuramente.

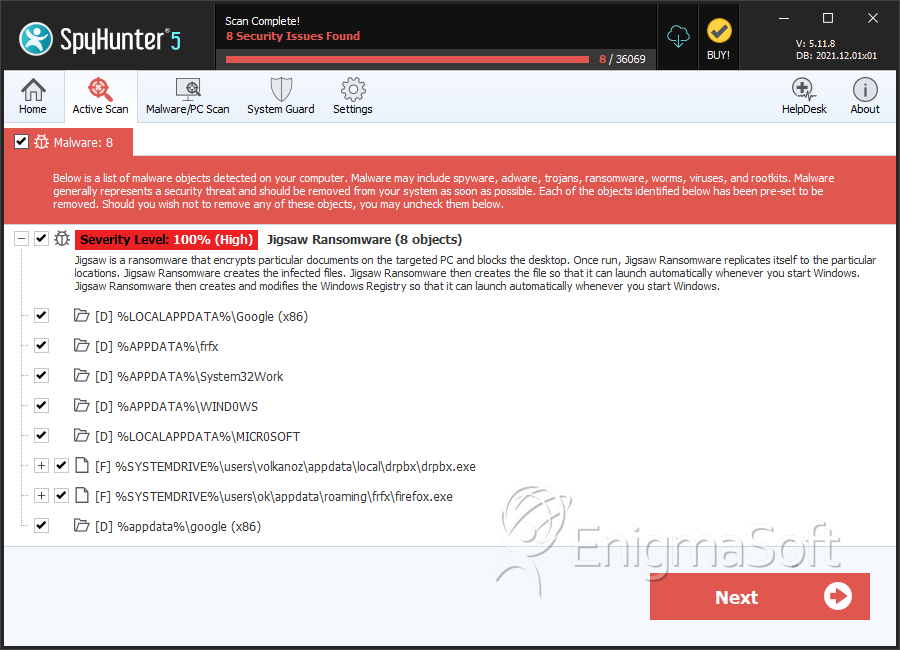

SpyHunter detecta e remove Jigsaw Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | drpbx.exe | 3cad3391255a1142c5f0724fcf8cca35 | 2 |

| 2. | firefox.exe | 33fcc8abbc885083646a4079903971bb | 2 |

| 3. | file.exe | cd38cdcb4beafe23d450ace1d1179d92 | 0 |

Detalhes sobre o Registro

Diretórios

Jigsaw Ransomware pode criar o seguinte diretório ou diretórios:

| %APPDATA%\System32Work |

| %APPDATA%\WIND0WS |

| %APPDATA%\frfx |

| %LOCALAPPDATA%\Google (x86) |

| %LOCALAPPDATA%\MICR0SOFT |

| %appdata%\google (x86) |

Relatório de análise

Informação geral

| Family Name: | Jigsaw Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

526806f7651e13fcda5120a6e3cd561a

SHA1:

bafa31e088ed1043252418f37ffc33d543a5c47d

SHA256:

4907747E8144A4E780F0A2E600F4A33F2BC0A35ADEC822E754CE1BE918080455

Tamanho do Arquivo:

7.66 MB, 7656960 bytes

|

|

MD5:

67c2aa109576810ed413d2e67fee94ca

SHA1:

ee1992247e10936791959f5bb9bb4626fe8c5fa6

SHA256:

184F640651709638976375BE9860ADF5C3E51AFB1324A14DF83EB66E5FF0C135

Tamanho do Arquivo:

30.21 KB, 30208 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have exports table

- File doesn't have security information

- File is .NET application

- File is 32-bit executable

- File is console application (IMAGE_SUBSYSTEM_WINDOWS_CUI)

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

Show More

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Nome | Valor |

|---|---|

| Assembly Version |

|

| Company Name | Miccant Ltd |

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright |

|

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- .NET

- dll

- HighEntropy

- NewLateBinding

- RijndaelManaged

- x86

Block Information

Block Information

During analysis, EnigmaSoft breaks file samples into logical blocks for classification and comparison with other samples. Blocks can be used to generate malware detection rules and to group file samples into families based on shared source code, functionality and other distinguishing attributes and characteristics. This section lists a summary of this block data, as well as its classification by EnigmaSoft. A visual representation of the block data is also displayed, where available.| Total Blocks: | 85 |

|---|---|

| Potentially Malicious Blocks: | 0 |

| Whitelisted Blocks: | 27 |

| Unknown Blocks: | 58 |

Visual Map

? - Unknown Block

x - Potentially Malicious Block

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| User Data Access |

|

| Anti Debug |

|

| Encryption Used |

|

| Syscall Use |

Show More

|