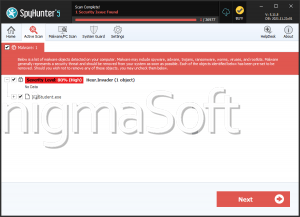

Invader Ransomware

O Invader opera como um tipo de ransomware que emprega criptografia para tornar os arquivos inacessíveis. Neste processo, ele anexa uma extensão '.invader' distinta aos nomes dos arquivos originais, indicando assim o estado comprometido dos arquivos. Além disso, o ransomware também modifica a imagem de fundo da área de trabalho atual e a altera para uma nova que ele fornece. Um exemplo da técnica de renomeação de arquivos do Invader envolve a transformação de nomes de arquivos como '1.jpg' em '1.jpg.invader' e '2.png' em '2.png.invader' e assim por diante.

As pessoas por trás do Invader Ransomware são cibercriminosos com o objetivo principal de extorquir pagamentos monetários de suas vítimas. A estratégia de ransomware envolve exigir um resgate das pessoas afetadas pelo ataque, usando a criptografia e a potencial perda de arquivos valiosos como alavanca para forçar as vítimas a cumprirem suas demandas.

O Invader Ransomware Deixa as Vítimas Incapazes de Acessar Seus Arquivos

A nota de resgate deixada pelos perpetradores afirma que os arquivos da vítima foram criptografados e instrui os usuários a entrar em contato com o e-mail 'nijinsan@dnmx.org'. Normalmente, as notas de resgate funcionam como mensagens diretas de invasores de ransomware, servindo para alertar as vítimas sobre o estado comprometido de seus arquivos, que agora ficam inacessíveis.

Muitas vezes, estas instruções também são acompanhadas de detalhes concretos para o pagamento do resgate exigido, sendo o modo de transação preferido numa criptomoeda escolhida. Isto é parte integrante da estratégia dos atacantes, concebida para obter uma troca monetária em troca da restauração dos ficheiros ao seu estado original e utilizável.

É importante ressaltar que, na maioria dos casos, o processo de recuperação de acesso aos arquivos criptografados sem qualquer envolvimento dos cibercriminosos é praticamente impossível. No entanto, a decisão de pagar o resgate acarreta riscos significativos e não oferece nenhuma garantia de recuperação de dados bem-sucedida. Consequentemente, é veementemente recomendado resistir ao cumprimento dos ultimatos de resgate.

Além disso, é crucial remover completamente a ameaça de ransomware dos dispositivos violados. Esta ação é essencial para impedir qualquer perda adicional de dados devido à potencial criptografia subsequente. Afinal, salvaguardar a integridade do sistema e dos dados que ele contém depende da eliminação da presença do ransomware.

Certifique-se de que os Seus Dispositivos e Dados Tenham Segurança Suficiente contra Ameaças de Ransomware

A proteção de dispositivos e dados contra infecções por ransomware requer uma abordagem em vários níveis, envolvendo medidas proativas e práticas vigilantes. Aqui está um guia completo sobre as etapas de segurança que os usuários podem seguir:

-

- Mantenha o software atualizado : Atualize regularmente seu sistema operacional, aplicativos de software e ferramentas de segurança. As atualizações de software geralmente incluem correções para vulnerabilidades conhecidas exploradas por ransomware e outros malwares.

-

- Instale software de segurança confiável : utilize software antimalware confiável para fornecer proteção em tempo real contra ransomware e outras ameaças. Certifique-se de que essas ferramentas sejam mantidas atualizadas.

-

- Use senhas fortes e exclusivas : Use senhas complexas para todas as contas, usando uma combinação de letras, números e símbolos. Utilize um gerenciador de senhas para gerar e armazenar senhas com segurança.

-

- Habilite a Autenticação de Dois Fatores (2FA) : Sempre que possível, habilite 2FA para suas contas online. Isso adiciona uma camada extra de segurança, exigindo uma segunda forma de verificação além de apenas uma senha.

-

- Faça backup regularmente : Faça backup frequente de seus dados importantes em uma solução de armazenamento externa ou baseada em nuvem. Certifique-se de que seus backups não estejam conectados ao seu dispositivo ou rede quando não estiverem em uso para evitar que ransomware os atinja.

-

- Seja cauteloso com e-mails e anexos : Evite abrir anexos de e-mails ou clicar em links de fontes desconhecidas ou suspeitas. Os cibercriminosos costumam usar e-mails de phishing para espalhar ransomware.

-

- Tenha cuidado ao navegar : Fique longe de sites arriscados e evite baixar arquivos de fontes não confiáveis. Downloads inseguros podem facilmente levar a infecções por ransomware.

-

- Eduque você mesmo e os outros : Eduque você e sua família ou colegas sobre os riscos do ransomware e do comportamento online seguro. A conscientização é crucial para evitar ser vítima de golpes e ataques.

-

- Defina as configurações do macro : Desative macros em documentos do Microsoft Office, a menos que sejam especificamente necessárias. O ransomware geralmente se espalha por meio de macros corrompidas em documentos.

Ao adotar essas práticas de segurança e manter uma mentalidade proativa, os usuários podem reduzir significativamente o risco de serem vítimas de ataques de ransomware e outros tipos de ameaças cibernéticas.

A mensagem mostrada às vítimas pelo Invader Ransomware é:

'Your Files Have Been Encrypted!

Contact For Unlock: Nijinsan@dnmx.org'