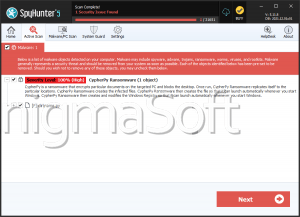

Cypher Ransomware

O Cypher Ransomware é um Trojan ransomware de criptografia que apareceu pela primeira vez em cena no dia 21 de fevereiro de 2018. O Cypher Ransomware tem como alvo os países com o idioma inglês, e a maioria dos seus ataques acontecem na América do Norte e Europa. O Cypher Ransomware está sendo enviado às vítimas através do uso de e-mails de spam que incluem arquivos corrompidos em anexo. Esses e-mails normalmente imitam mensagens de e-mail de um remetente legítimo, tal como o Amazon ou PayPal, e utiliza uma linguagem enganadora para convencer a vítima a abrir o anexo em formato PDF ou DOCX. Esses arquivos muitas vezes contém scripts danificados incorporados, que baixam e instalam o Cypher Ransomware no computador da vítima.

Índice

Como o Cypher Ransomware Realiza o Seu Ataque

Assim que o Cypher Ransomware é instalado, o Cypher Ransomware será executado em segundo plano para realizar o seu ataque. O propósito do Cypher Ransomware é tornar os arquivos da vítima inacessíveis, basicamente tomando-os como reféns. Então, o Cypher Ransomware passa a exigir o pagamento do resgate em troca do acesso aos arquivos corrompidos. O Cypher Ransomware utiliza a criptografia AES 256 para criptografar os arquivos criados pelo usuário, tais como fotos, áudio, bancos de dados, e inúmeros tipos de documentos. O Cypher Ransomware tentará criptografar todos os arquivos que não pertencem ao sistema de arquivos do Windows (os ais são necessários para tornar possível o pagamento do resgate pela vítima). O que se segue são alguns tipos de arquivos que são normalmente criptografados pelos ataques de ransomwares como o Cypher Ransomware:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi, .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg, .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Cada arquivo que o Cypher Ransomware criptografa será renomeado. O Cypher Ransomware modificará o nome dos arquivos criptografados adicionando a eles a extensão '.cypher'.

O Pedido de Resgate do Cypher Ransomware

O Cypher Ransomware entrega a sua nota de resgate em um arquivo HTML chamado 'HOW_TO_DECRYPT_FILES.html' e um arquivo de texto chamado 'readme_decrypt.txt.'. O primeiro desses dois arquivos leva a vítima a um website hospedado pela Dark Web. O arquivo de texto contém a seguinte mensagem:

'ID: [CARACTERES ALEATÓRIOS]

[Cypher| escrito no estilo ASCI ]

Olá, infelizmente todos os seus arquivos pessoais foram criptografados com uma criptografia de nível militar e será impossível reavê-los sem a aquisição da chave de descriptografia e da biblioteca de descriptografia.

1. Envie 1 BTC para [CARACTERES ALEATÓRIOS]

2. Entre em contato com o e-mail ansomwaredecrypt@gmail.com

3. Descriptografe os arquivos'

O objetivo dessas notas é rxigir o pagamento do resgate de 1 Bitcoin, aproximadamente 10 mil dólares no preço atual da moeda, para descriptografar os arquivos. Os pesquisadores de malware aconselham os usuários de computador a não entrarem em contato com as pessoas responsáveis por esse ataque ou seguir as instruções da nota de resgate do Cypher Ransomware. É muito improvável que essas pessoas ajudarão a recuperar os arquivos, e pagar o resgate permite que eles continuem executando esses ataques.

Protegendo os Seus Dados contra Ataques como o do Cypher Ransomware

Os pesquisadores de segurança do PC alertam os usuários de computador para estabelecer cópias de backup dos seus arquivos na nuvem ou em dispositivos externos. Essa é a melhor proteção contra o Cypher Ransomware e as ameaças que utilizam estratégias similares. É necessário, ainda, possuir um programa de segurança totalmente atualizado para impedir que essas infecções entrem no computador e tomar precauções quando lidar com mensagens de e-mail não solicitadas e anexos de desconhecidos.