CSPY Downloader

O CSPY Downloader é um novo downloader de malware feito sob medida, que foi implantado como parte do arsenal do grupo de hackers norte-coreano Kimsuky. O CSPY Downloader desempenha o papel de um dropper de malware de primeiro estágio, que entrega a carga útil de malware de segundo estágio. O CSPY Downloader também executa uma ampla gama de técnicas anti-análise e anti-sandbox projetadas para impedir qualquer tentativa de analisar as amostras ameaçadoras.

O CSPY Downloader é propagado por meio de e-mails de phishing que transportam documentos do Word envenenados. O documento específico foi projetado para atrair a atenção do usuário-alvo, afirmando que contém uma entrevista com um desertor norte-coreano que discute as lutas de viver no país. Depois de executadas, as macros ameaçadoras injetadas no documento são acionadas. Eles largam e executam o CSPY Downloader como um arquivo chamado 'winload.exe' no computador da vítima.

O 'arquivo winload.exe' é compactado com UPX e tem sua data de carimbo de data/hora retrocedida para 30 de julho de 2016. Ele é assinado com um certificado expirado atribuído à EGIS Co., Ltd, uma entidade que já foi vinculada ao hacker Kimsuky grupo.

O CSPY Downloader Executa Técnicas Extensivas de Anti-Análise

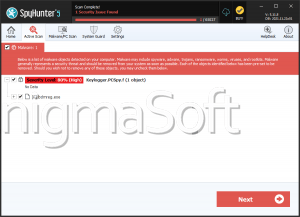

Antes de prosseguir com a entrega das cargas de malware de segundo estágio, o CSPY Downloader garante que ele não esteja sendo executado em um ambiente de máquina virtual. O downloader executa algumas das mesmas verificações que os scripts iniciais do documento do Word como arma já fizeram, mostrando o compromisso dos hackers em manter o segredo de suas ferramentas de malware. O CSPY realiza uma varredura para módulos específicos relacionados à virtualização, caminhos de arquivo específicos, chaves de registro e memória. Ele também verifica o processo de estrutura PEB. Se todas as varreduras não encontrarem correspondências, o CSPY Downloader seguirá para a próxima etapa de programação; caso contrário, ele termina sua execução.

Três arquivos são descartados na máquina comprometida pelo CSPY - um arquivo executável principal e dois módulos de malware em potencial. Todas as três cargas úteis são baixadas para a pasta% temp% inicialmente, mas são renomeadas e movidas para locais diferentes rapidamente. Ao iniciar a carga útil do malware principal, o CSPY tenta disfarçá-lo como um serviço legítimo do Windows, fazendo a falsa alegação de que é necessário para oferecer suporte a aplicativos compactados. Para executar o binário ameaçador com privilégios elevados, o downloader emprega uma técnica que permite que ele ignore o serviço de Controle de Conta de Usuário (UAC) do Windows explorando a tarefa SilentCleanup.

Quando o CSPY Downloader termina de executar as suas tarefas, ele simplesmente se exclui da máquina comprometida.