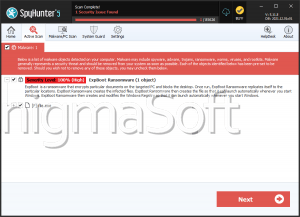

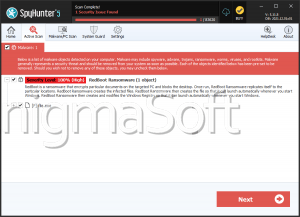

Boot Ransomware

A maioria dos cibercriminosos tendem a usar o código já disponível para criar novas ameaças, já que escrever um malware inteiro do zero certamente não é uma tarefa fácil que qualquer um pode fazer. Muitos autores de ransomware tendem a emprestar o código de Trojans já estabelecidos para o bloqueio de dados e alteram-no levemente para atender às suas finalidades.

Propagação e Criptografia

Uma das ameaças de ransomware descobertas mais recentemente é o Boot Ransomware, que pertence à notória família do STOP Ransomware, que esteve muito ativa durante todo o ano de 2019. Os especialistas em malware não sabem quais vetores de infecção estão envolvidos na propagação do Boot Ransomware. É altamente provável que os autores desse Trojan de criptografia de arquivos estejam aplicando os métodos mais comuns de propagação, como atualizações falsas de aplicativos e e-mails de spam contendo anexos infectados. A primeira etapa do ataque é executar uma digitalização nos dados presentes no sistema infiltrado. Isso é usado para localizar todos os arquivos que o Boot Ransomware foi programado para atingir. A lista de tipos de arquivos direcionados geralmente é muito longa e contém todos os arquivos populares, para garantir o máximo dano. Em seguida, o processo de criptografia será acionado. Assim que o Boot Ransomware bloqueia um arquivo, ele também muda o seu nome. Esse Trojan adiciona uma extensão '.boot' ao final dos nomes de arquivos de todos os arquivos afetados. Isso significa que um arquivo chamado 'hazel-eyes.jpeg' será renomeado como 'hazel-eyes.jpeg.boot' assim que o processo de criptografia for concluído.

A Nota de Resgate

Quando essa fase do ataque termina, o Boot Ransomware lança uma nota de resgate na área de trabalho do usuário. A nota, chamada '_readme.txt', diz:

'ATENÇÃO!

Não se preocupe, você pode retornar todos os seus arquivos!

Todos os seus arquivos, como fotos, bancos de dados, documentos e outros importantes, são criptografados com a criptografia mais forte e a chave exclusiva.

O único método de recuperação de arquivos é comprar a ferramenta de descriptografia e a chave exclusiva para você.

Este software descriptografará todos os seus arquivos criptografados.

Que garantias você tem?

Você pode enviar um dos seus arquivos criptografados do seu PC e nós os descriptografamos gratuitamente.

Mas podemos descriptografar apenas 1 arquivo gratuitamente. O arquivo não deve conter informações valiosas.

Você pode obter e visualizar a ferramenta de descriptografia de visão geral do vídeo:

https://we.tl/t-NrkxzoMm4o

O preço da chave privada e do software de descriptografia é de US $ 980.

Desconto de 50% disponível se você entrar em contato conosco nas primeiras 72 horas, esse preço é de US $ 490.

Observe que você nunca restaurará seus dados sem pagamento.

Verifique a pasta "Spam" ou "Lixo eletrônico" do seu e-mail se você não receber resposta por mais de 6 horas.

Para obter este software, você precisa escrever em nosso e-mail:

gorentos@bitmessage.ch

Reserve o endereço de e-mail para entrar em contato conosco:

gerentoshelp@firemail.cc

Seu ID pessoal: '

Os autores do Boot Ransomware afirmam que a taxa de resgate é de US $980, mas todos os usuários que conseguirem contatá-los dentro de 72 horas terão um desconto de 50%, o que significa que a taxa de resgate será 'apenas' US $490. Para provar aos usuários que eles têm uma chave de descriptografia funcional, os atacantes se oferecem para desbloquear um arquivo gratuitamente. Os criadores do Boot Ransomware fornecem dois endereços de e-mail nos quais os usuários devem entrar em contato com eles - 'gorentos@bitmessage.ch' e 'gerentoshelp@firemail.cc'.

Não adianta tentar argumentar com cibercriminosos como os que estão por trás do Boot Ransomware. É provável que eles o enganem e prometam uma ferramenta de descriptografia, mas talvez nunca cumpram essa promessa. É muito mais seguro remover o Boot Ransomware do seu computador usando uma solução anti-vírus respeitável. Você também pode tentar recuperar alguns dos dados perdidos usando um aplicativo de recuperação de arquivos de terceiros.