Astaroth Trojan

Os pesquisadores de segurança do PC observaram pela primeira vez o Astaroth Trojan no final de 2018. Ameaças como o Astaroth Trojan são conhecidas como Trojans em referência ao Cavalo de Tróia, que foi disfarçado como um presente, mas na verdade abrigava soldados destinados a destruir Tróia. Trojans como o Astaroth Trojan geralmente são disfarçados como arquivos benignos, mas, na realidade, contêm uma carga prejudicial, que realiza um ataque violento no computador da vítima da mesma maneira. O Astaroth Trojan é normalmente entregue às vítimas por meio de anexos de e-mail de spam corrompidos ou links incorporados, ou através de falsos downloads on-line. O Astaroth Trojan integra métodos que o software legítimo usa para recuperar as senhas perdidas para coletar as informações de login online das vítimas e outros dados. O Astaroth Trojan representa uma ameaça significativa para os dados e para a segurança dos usuários de computador. Portanto, os usuários de computador devem tomar medidas para proteger os seus PCs contra ameaças como o Astaroth Trojan.

Índice

O Grande Duque do Inferno Vem à Terra para Danificar os Seus Arquivos

O Astaroth Trojan representa uma ameaça significativa, principalmente porque usa arquivos que são assinados pelas empresas anti-vírus legítimas, permitindo que o Astaroth Trojan contorne as defesas de alguns computadores. Uma vez que o Astaroth Trojan se infiltra em um computador, esse Trojan cria uma tarefa agendada que permite que o Astaroth Trojan seja executado automaticamente toda vez que o computador infectado for inicializado. O Astaroth Trojan é modular por natureza, o que significa que ele é composto por vários módulos que são projetados para realizar vários aspectos do ataque do Astaroth Trojan. Isso permite que ameaças como o Astaroth Trojan sejam altamente adaptáveis e flexíveis para que os criminosos possam reagir às medidas de segurança aprovadas pelos provedores de segurança do PC. O principal objetivo do ataque do Astaroth Trojan parece ser coletar senhas do computador infectado.

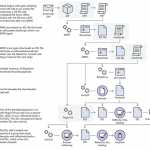

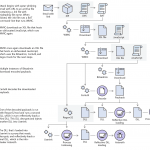

Como o Astaroth Trojan Infecta os Seus Arquivos

O Astaroth Trojan parece ter sido projetado principalmente para coletar senhas para gerenciadores de banco de dados, e-mails, logins da Web e serviços de VPN. O Astaroth Trojan também é capaz de rastrear as teclas digitadas nos computadores infectados, permitindo que o Astaroth Trojan colete a senha da vítima ou as informações do cartão de crédito enquanto ela está sendo digitada no PC infectado. O principal objetivo do ataque do Astaroth Trojan é coletar esses dados para se aproveitar das vítimas e coletar o dinheiro ou os dados on-line delas, se possível. O ataque do Astaroth Trojan tem vários aspectos que são bastante inovadores, e os pesquisadores de segurança do PC ainda estão realizando atualizações para garantir que os usuários de computador possam estar a salvo de ameaças como o Astaroth Trojan. Alguns desses aspectos, tais como a maneira como o Astaroth Trojan usa scripts legítimos de recuperação de senha como parte do seu ataque, permitem que o Astaroth Trojan contorne vários programas anti-vírus comumente usados atualmente.

Protegendo o Seu Computador contra Ameaças como o Astaroth Trojan

A melhor maneira de garantir que o seu computador esteja totalmente protegido contra ameaças como o Astaroth Trojan é ter um software de segurança que esteja totalmente atualizado, instalado no seu computador e execute regularmente digitalizaçōes no seu PC com esse software de segurança. Atualmente, os alvos principais da campanha do Astaroth Trojan parecem estar localizados no Brasil e na Europa Ocidental, e os usuários de computador dessas regiões são aconselhados a tomar cuidado, especialmente ao manusear qualquer anexo de email não solicitado ou conteúdo on-line suspeito. Um dos principais aspectos do ataque do Astaroth Trojan é como ele evita a detecção. Por isso, é crucial que os usuários de computador garantam que os seus softwares de segurança estejam totalmente atualizados e usem várias medidas de segurança além do anti-vírus. Isso pode garantir que, mesmo que uma medida de segurança seja contornada pelo ataque do Astaroth Trojan, existe outra proteção para garantir que o ataque do Astaroth não seja executado.