Os Ataques do Astaroth estão ficando Mais Sofisticados, Alerta a Microsoft

Após uma lenta atividade, o ladrão de informações Astaroth está de volta, de acordo com a Microsoft. Astaroth voltou no início de fevereiro, com uma capacidade aprimorada na sua cadeia de ataques. O malware emprega técnicas sem arquivo, bem como vários métodos para tentar executar sem ser detectado. A nova e aprimorada cadeia de anexos mantém a complexidade das versões anteriores, com vários componentes e capacidade aprimorada de evasão.

Após uma lenta atividade, o ladrão de informações Astaroth está de volta, de acordo com a Microsoft. Astaroth voltou no início de fevereiro, com uma capacidade aprimorada na sua cadeia de ataques. O malware emprega técnicas sem arquivo, bem como vários métodos para tentar executar sem ser detectado. A nova e aprimorada cadeia de anexos mantém a complexidade das versões anteriores, com vários componentes e capacidade aprimorada de evasão.

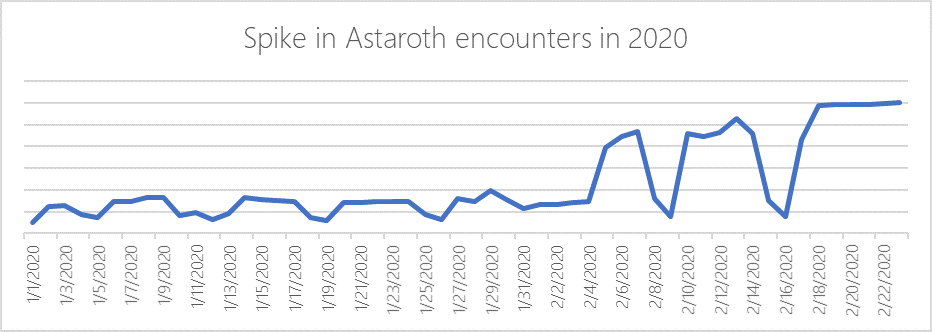

O Astaroth funciona usando apenas ferramentas de sistema já existentes nas máquinas infectadas, tentando evitar a detecção sem fazer o download de módulos adicionais. Isso resultou em um aumento acentuado nas atividades na linha de comando da Instrumentação de Gerenciamento do Windows (WMIC) que levaram a uma investigação pela Microsoft.

Os Dados do Microsoft Defender ATP que Mostram a Atividade do Astaroth estão em Alta Novamente. Fonte: Microsoft

Astaroth agora está evitando o uso de WMIC inteiramente para contornar as detecções. Os atacantes por trás dele adotaram novas técnicas para tornar a sua criação ainda mais furtiva usando o ADS (Alternate Data Streams) para ocultar as suas cargas maliciosas. Elas também foram aprimoradas usando o processo legítimo ExtExport.exe para fazer o mesmo.

Índice

Desmontando o Novo Astaroth

Os invasores estavam garantindo que as atualizações dos seus malwares não facilitassem a detecção. Com as mudanças significativas no uso de Alternate Data Streams (ADS), o Astaroth agora abusa dos sistemas em vários estágios. O ADS permite que os usuários anexem dados a arquivos existentes, com os dados e o tamanho do fluxo não visíveis no Gerenciador de Arquivos. Ataques desse tipo estão escondendo o seu código malicioso à vista de todos. Nesse caso específico, eles estavam escondendo os dados binários dentro do ADS do desktop.ini, tudo sem alterar o tamanho do arquivo. Isso permitiu que eles criassem um local de preparação para os downloads, que são lidos e descriptografados à medida que chegam. Essa complexa cadeia de ataques permite o eventual carregamento do Astaroth diretamente na memória. Quando o malware está em execução, ele descriptografa plugins que permitem roubar dados confidenciais.

O Abuso de ADS (Alternate Data Stream)

Para cada download, o conteúdo acaba copiado para o ADS. O conteúdo original se exclui como parte do processo. Essas ações se repetem para cada carga útil baixada. Outra ação tomada pelo Astaroth que abusa do ADS ocorre quando ele executa um script para verificar se há produtos de segurança. Um script malicioso verifica esse tipo de software e acaba copiado como ADS em um arquivo de texto vazio.

O Abuso do ExtExport.exe

O malware usa um binário living-off-the-landn (vida fora da terra) (LOLBin) que não era visto anteriormente para carregar seu código de malware de primeiro estágio. O uso do ExtExport.exe permite que os invasores usem esse utilitário legítimo para carregar qualquer DLL que passe para o caminho controlado pelo invasor para a ferramenta. A ferramenta foi criada para procurar DLLs com os seguintes nomes: mozcrt19.dll, mozsqlite3.dll ou sqlite3.dll. Os invasores precisam renomear a carga maliciosa para um dos nomes mencionados, o que força o ExtExport.exe a carregá-la.

O Abuso do Userinit.exe

A DLL recém-carregada é um proxy, que lê fluxos ADS binários (desktop.ini: masihaddajjalxa. ~, Desktop.ini: masihaddajjalxb. ~ E desktop.ini: masihaddajjalxc. ~) E os combina em um arquivo DLL. Essa DLL recém-formada é o segundo estágio do código de malware. O arquivo DLL também atua como um proxy, lendo e descriptografando outro fluxo ADS: (desktop.ini: masihaddajjalgx.gif) em outra DLL. Essa DLL é injetada no userinit.exe.

O DLL recém-carregado dentro de userinit.exe também atua como um proxy que lê e descriptografa outro fluxo ADS (desktop.ini: masihaddajjalg.gif) em uma DLL. Esse último DLL é o próprio Astaroth, carregado dentro do userinit.exe. Isso permite que o Astaroth evite aparecer em qualquer lugar como um arquivo, carregando-se diretamente na memória.