Decryptor Released For GetCrypt Ransomware

GetCrypt Ransomware是最近檢測到的惡意軟件威脅,它對受感染計算機上的數據進行加密,並要求獲得贖金以進行解密。該惡意軟件首先被網絡安全研究團隊neo_sec捕獲 。 GetCrypt正在通過惡意廣告活動進行傳播,該活動將用戶重定向到託管RIG漏洞利用工具包的網站。登陸其中一個有毒網站將導致漏洞利用工具包按照其名稱建議 - 利用用戶計算機上的漏洞來刪除勒索軟件。

GetCrypt Ransomware是最近檢測到的惡意軟件威脅,它對受感染計算機上的數據進行加密,並要求獲得贖金以進行解密。該惡意軟件首先被網絡安全研究團隊neo_sec捕獲 。 GetCrypt正在通過惡意廣告活動進行傳播,該活動將用戶重定向到託管RIG漏洞利用工具包的網站。登陸其中一個有毒網站將導致漏洞利用工具包按照其名稱建議 - 利用用戶計算機上的漏洞來刪除勒索軟件。

如果您的文件已經由GetCrypt變成不可用,不要氣餒,因為可能仍希望收回他們無需支付任何對罪犯-為GetCrypt解密是可用的 。但是,為了解密受影響的文件,勒索軟件的每個受害者都必須能夠訪問其中一個原始未加密文件。解密器軟件使用同一文件的這對加密和未加密版本來強制解密密鑰並解密用戶的文件。

GetCrypt避免獨聯體國家

執行時,GetCrypt的第一步是檢查滲透機器的Windows語言,如果設置為烏克蘭語,白俄羅斯語,俄語或哈薩克語,勒索軟件只會自行關閉。在所有其他情況下,GetCrypt使用CPUID創建一個包含4個字符的字符串,該字符串將用作加密數據的擴展名。雖然絕大多數勒索軟件威脅都針對某些文件類型進行加密,但GetCrypt設計用於運行掃描並使用Salsa20和RSA-4096加密算法加密不在特定目錄列表中的所有文件。要避免的完整目錄列表包括" :\ ProgramData,:\ Users \ All Users,:\ $ Recycle.Bin,:\ Program Files,:\ Local Settings,:\ Boot,:\ Windows,:\ System Volume信息,:\ Recovery,AppData。 "加密文件的所有捲影卷副本將通過" vssadmin.exe delete shadows / all / quiet命令 " 刪除。

GetCrypt嘗試通過蠻力訪問網絡共享

雖然勒索軟件威脅傳播到已連接到已感染機器的網絡共享並不罕見,但GetCrypt的行為偏離了常規。它利用" WNetEnumResourceW "函數枚舉可用網絡共享列表。如果勒索軟件無法連接到其中一個,它將嘗試使用嵌入的用戶名和密碼列表來強制所需的憑據。

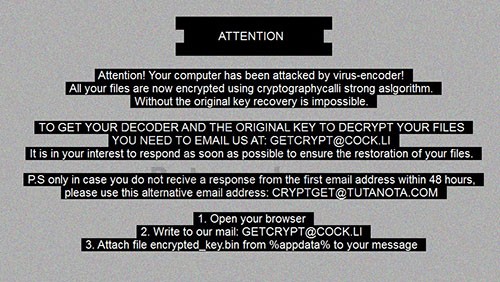

其餘的加密過程非常標準。包含贖金票據的名為" #decrypt my files#.txt "的文本文件將被刪除在桌面屏幕上以及帶有加密文件的每個文件夾中. 該說明的內容是:

注意!您的計算機已被病毒編碼器攻擊!

您現在使用cryptographycalli strong aslgorithm加密所有文件。

沒有原始密鑰恢復是不可能的。

要獲取您的解碼器和原始密鑰以解密您需要發送給我們的文件:GETCRYPT@COCK.LI

您可以盡快回復以確保文件的恢復。

PS僅在您未在48小時內從第一個電子郵件地址收到回复的情況下

此外,用戶桌面的背景圖像將替換為新的: