Rilasciato Decryptor per GetCrypt Ransomware

GetCrypt Ransomware è una minaccia malware rilevata di recente che crittografa i dati sulla macchina compromessa e richiede un riscatto per la sua decrittografia. Il malware è stato catturato per la prima volta dal team di ricerca sulla sicurezza informatica neo_sec . GetCrypt viene diffuso attraverso campagne di malvertising che reindirizzano gli utenti ai siti che ospitano il kit di exploit RIG. Atterrare su uno dei siti avvelenati farà sì che il kit di exploit faccia ciò che suggerisce il suo nome: sfrutta le vulnerabilità sul computer del utente per far cadere il ransomware su di esso.

GetCrypt Ransomware è una minaccia malware rilevata di recente che crittografa i dati sulla macchina compromessa e richiede un riscatto per la sua decrittografia. Il malware è stato catturato per la prima volta dal team di ricerca sulla sicurezza informatica neo_sec . GetCrypt viene diffuso attraverso campagne di malvertising che reindirizzano gli utenti ai siti che ospitano il kit di exploit RIG. Atterrare su uno dei siti avvelenati farà sì che il kit di exploit faccia ciò che suggerisce il suo nome: sfrutta le vulnerabilità sul computer del utente per far cadere il ransomware su di esso.

Se i tuoi file sono già stati resi inutilizzabili da GetCrypt, non disperare perché potrebbe esserci ancora speranza di recuperarli senza pagare nulla ai criminali - un decryptor per GetCrypt è disponibile . Tuttavia, per decodificare i file interessati è necessario che ogni vittima del ransomware abbia accesso a uno dei file originali non crittografati. Il software decryptor utilizza tale coppia di una versione crittografata e non crittografata dello stesso file per forzare la chiave di decrittografia e decodificare i file del utente.

GetCrypt evita i Paesi della CSI

Al momento del esecuzione, il primo passo di GetCrypt è controllare la lingua di Windows della macchina infiltrata e se è impostata su ucraino, bielorusso, russo o kazako, il ransomware si spegne semplicemente. In tutti gli altri casi, GetCrypt utilizza CPUID per creare una stringa di 4 caratteri che verrà utilizzata come estensione per i dati crittografati. Mentre la stragrande maggioranza delle minacce ransomware indirizzano determinati tipi di file per la crittografia, GetCrypt è invece progettato per eseguire una scansione e crittografare tutti i file che non si trovano in un elenco specifico di directory con gli algoritmi di crittografia Salsa20 e RSA-4096. elenco completo delle directory da evitare è costituito da " : \ ProgramData,: \ Users \ All Users,: \ $ Recycle.Bin,: \ Programmi,: \ Impostazioni locali,: \ Boot,: \ Windows,: \ Volume del sistema Informazioni,: \ Recovery, AppData. "Tutte le copie shadow del volume dei file crittografati verranno eliminate tramite il comando " vssadmin.exe delete shadows / all / quiet. "

GetCrypt tenta di accedere alle condivisioni di rete con la forza bruta

Mentre non è insolito che le minacce ransomware si diffondano alle condivisioni di rete connesse alla macchina già infetta, il comportamento di GetCrypt si discosta dalla norma. Sfrutta la funzione " WNetEnumResourceW " per enumerare un elenco di condivisioni di rete disponibili. Se il ransomware non riesce a connettersi a uno di essi, tenterà di forzare le credenziali richieste usando un elenco incorporato di nomi utente e password.

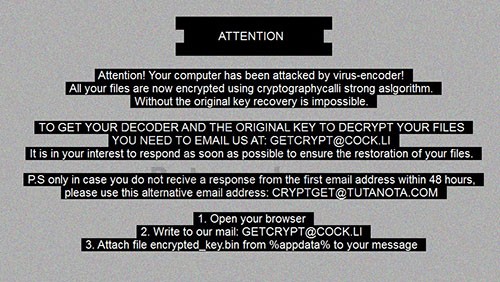

Il resto del processo di crittografia è piuttosto standard. Un file di testo chiamato " # decrypt my files # .txt " contenente una richiesta di riscatto verrà rilasciato sullo schermo del desktop e in ogni cartella con file crittografati. Il testo della nota è:

Attenzione! Il tuo computer è stato attaccato da un codificatore di virus!

Tutti i tuoi file sono ora crittografati usando algoritmo forte di cryptographycalli.

Senza il recupero della chiave originale è impossibile.

PER OTTENERE IL TUO DECODER E LA CHIAVE ORIGINALE PER DECRETTERE I TUOI FILE AVETE BISOGNO DI E-MAIL US: GETCRYPT@COCK.LI

È nel tuo interesse rispondere il prima possibile per garantire il ripristino dei tuoi file.

PS solo se non ricevi una risposta dal primo indirizzo email entro 48 ore

Inoltre, immagine di sfondo del desktop del utente verrà sostituita con una nuova: