Decryptor liberado para GetCrypt Ransomware

O GetCrypt Ransomware é uma ameaça de malware recentemente detectada que criptografa os dados na máquina comprometida e exige um resgate por sua descriptografia. O malware foi capturado pela equipe de pesquisa de segurança cibernética neo_sec . O GetCrypt está sendo disseminado por meio de campanhas de malvertising que redirecionam os usuários para sites que hospedam o kit de exploração do RIG. Aterrissar em um dos sites envenenados fará com que o kit de exploração faça o que seu nome sugere - explore vulnerabilidades no computador do usuário para eliminar o ransomware nele.

O GetCrypt Ransomware é uma ameaça de malware recentemente detectada que criptografa os dados na máquina comprometida e exige um resgate por sua descriptografia. O malware foi capturado pela equipe de pesquisa de segurança cibernética neo_sec . O GetCrypt está sendo disseminado por meio de campanhas de malvertising que redirecionam os usuários para sites que hospedam o kit de exploração do RIG. Aterrissar em um dos sites envenenados fará com que o kit de exploração faça o que seu nome sugere - explore vulnerabilidades no computador do usuário para eliminar o ransomware nele.

Se seus arquivos já foram inutilizados por GetCrypt, não se desespere, pois ainda pode haver esperança para recuperá-los sem pagar nada para os criminosos - um decodificador para GetCrypt está disponível . Ainda assim, para descriptografar os arquivos afetados, é necessário que cada vítima do ransomware tenha acesso a um dos arquivos originais não criptografados. O software descriptografador usa um par de versões criptografadas e não criptografadas do mesmo arquivo para forçar a chave de descriptografia a descomprimir os arquivos do usuário.

GetCrypt evita países da CEI

Após a execução, a primeira etapa do GetCrypt é verificar o idioma do Windows da máquina infiltrada e, se estiver definido como ucraniano, bielorrusso, russo ou cazaque, o ransomware simplesmente se desligará. Em todos os outros casos, o GetCrypt emprega CPUID para criar uma cadeia de 4 caracteres que será usada como uma extensão para os dados criptografados. Embora a grande maioria das ameaças de ransomware tenha como alvo determinados tipos de arquivos para criptografia, o GetCrypt é projetado para executar uma verificação e criptografar todos os arquivos não localizados em uma lista específica de diretórios com os algoritmos de criptografia Salsa20 e RSA-4096. A lista completa de diretórios a serem evitados consiste em " : \ ProgramData,: \ Users \ All Users,: \ $ Recycle.Bin,: \ Arquivos de Programas,: \ Configurações Locais,: \ Boot,: \ Windows,: \ Volume do Sistema Information,: \ Recovery, AppData. "Todas as cópias de volume de sombra dos arquivos criptografados serão excluídas por meio do comando " vssadmin.exe delete shadows / all / quiet " .

GetCrypt tenta acessar compartilhamentos de rede pela força bruta

Embora não seja tão incomum que as ameaças de ransomware se espalhem para compartilhamentos de rede conectados à máquina já infectada, o comportamento do GetCrypt se desvia da norma. Ele aproveita a função " WNetEnumResourceW " para enumerar uma lista de compartilhamentos de rede disponíveis. Se o ransomware não conseguir se conectar a um deles, ele tentará forçar as credenciais necessárias usando uma lista incorporada de nomes de usuário e senhas.

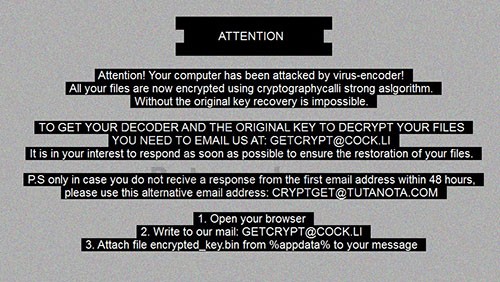

O resto do processo de criptografia é bastante normal. Um arquivo de texto chamado " # decrypt my files # .txt " contendo uma nota de resgate será descartado na tela da área de trabalho, bem como em cada pasta com arquivos criptografados. O texto da nota é:

Atenção! Seu computador foi atacado por um codificador de vírus!

Todos os seus arquivos agora são criptografados usando cryptographycalli aslgorithm forte.

Sem a recuperação da chave original é impossível.

PARA RECEBER O SEU DECODIFICADOR EA CHAVE ORIGINAL PARA DESCRITAR SEUS ARQUIVOS, VOCÊ PRECISA ENVIAR E-MAILS A: GETCRYPT@COCK.LI

É de seu interesse responder o mais rápido possível para garantir a restauração de seus arquivos.

PS somente no caso de você não receber uma resposta do primeiro endereço de e-mail dentro de 48 horas

Além disso, a imagem de fundo da área de trabalho do usuário será substituída por uma nova: