At Least 500 WordPress and Joomla Sites Compromised by Aggressive Shade Ransomware Campaign

安全研究人員最近發現了一個隱藏的HTTP目錄,似乎允許攻擊者使用WordPress和Joomla來安裝Shade勒索軟件。

安全研究人員最近發現了一個隱藏的HTTP目錄,似乎允許攻擊者使用WordPress和Joomla來安裝Shade勒索軟件。

據Zscaler稱,勒索軟件活動設法破壞了數百個在線資產,可能針對數千人。這次攻擊的受害者被網絡釣魚電子郵件所欺騙,其中附帶的ZIP文件包含JavaScript。該腳本在受感染的計算機上下載並執行了Shade勒索軟件 。

哪些目標可能成為網絡釣魚的目標?

WordPress和Joomla是目前最常用的內容管理系統之一。 Shade勒索軟件構成的當前威脅最有可能影響運行過時插件,主題和軟件的網站。最易受攻擊的網站可能運行Wordpress版本4.8.9到5.1.1。

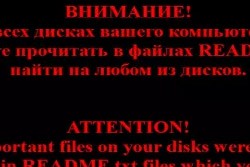

使用目錄意味著這些攻擊背後的人可以隱藏許多文件,例如來自Joomla和Wordpress管理員的Shade勒索軟件。一旦威脅的有效載荷被執行,受害者機器上的壁紙就會被更改為顯示英語和俄語的勒索。

攻擊者還採取措施使用網絡釣魚頁面,模仿一些常用的生產力工具,如Dropbox,Gmail和OneDrive。有專門模仿公司和銀行網站的網頁,如DHL,美國銀行等。這可能意味著威脅演員在用戶名,密碼和敏感的個人數據之後。

Shade Ransomware活動如何運作

雖然Shade針對Joomla和Wordpress用戶的當前問題的來源目前尚不清楚,但建議安全團隊和用戶快速做出反應,以限制這些網絡釣魚攻擊的潛在傳播 。

Shade勒索軟件, 也稱為Troldesh ,是目前越來越受歡迎的加密病毒類型威脅的典型代表。它的作用是使用AES-256加密方法加密受害者計算機上的許多重要或常用文件。完成此任務後,它會在可見的位置刪除勒索信息,以便用戶可以看到它。威脅使用.ID_of_infected_machine.crypted000007擴展名附加文件名,除非他們被解密,否則它們將無法使用。

Shade使用兩種方式將贖金返還給其傳播背後的人:Tor服務器和電子郵件。在第一種情況下,用戶被指示訪問匿名瀏覽器並按照轉移指令支付贖金。無論是什麼類型的數據,都無法保證Shade勒索軟件背後的人員會再次解鎖文件,因此建議用戶和公司避免支付任何贖金。

網絡犯罪分子已對Shade勒索軟件進行了改進,因此當它自己安裝到受害者的計算機上時,它可能會安裝遠程訪問工具(RAT)。. 勒索軟件似乎檢查是否有任何文件表明計算機在俄語組織的部門中使用過。

一旦檢測到這樣的文檔,它就會安裝一個Teamspy木馬 。這個特定的木馬在受感染的計算機上刪除了NirCmd實用程序,TeamViewer,7ZIP和RDP Wrapper Library的修改版本。在這組工具的幫助下,網絡犯罪分子可能會嘗試修改操作系統並通過遠程控制受感染的PC。