WinLog

Parece que um usuário anônimo decidiu fazer o upload do código-fonte de uma nova ferramenta de keylogger gratuitamente, em uma plataforma on-line. O keylogger é chamado de WinLog e é bastante básico. No entanto, o fato do keylogger WinLog estar disponível gratuitamente significa que em breve poderemos ver ataques em larga escala, empregando essa ameaça em uma variedade de diferentes atores mal-intencionados em todo o mundo. Às vezes, um criminoso cibernético mais habilidoso se depararia com uma ferramenta de hacking disponível sem custos, como o WinLog, e basear-se no seu código-fonte para criar uma ameaça mais prejudicial e complexa.

Simples, mas perigoso

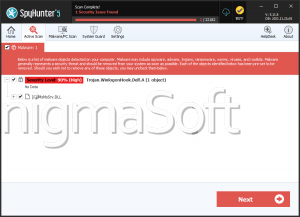

Apesar da variante atual do keylogger WinLog ser mais simplista, isso não significa que ele não deve ser considerado ameaçador. Pelo contrário, o keylogger WinLog pode causar grandes danos se conseguir infiltrar-se em um sistema desprotegido. O keylogger consiste em um servidor e componentes clientes - o último é usado no computador do atacante, enquanto o primeiro é destinado a ser implantado no sistema da vítima.

Módulo de Captura de Tela

O keylogger WinLog funciona como planejado - ele coleta as teclas digitadas pelo usuário. Esse keylogger também é capaz de coletar e transferir informações sobre a janela onde a vítima está digitando os dados. Isso permite que os invasores reconheçam quais credenciais de login pertencem a quais perfis. Eles também podem coletar informações sobre a vítima, além de espionar suas conversas particulares. O keylogger WinLog possui um recurso adicional que permite tirar capturas de tela da área de trabalho e das janelas ativas. Todos esses dados são rapidamente desviados para o servidor dos invasores.

Os especialistas em malware ainda não identificaram o keylogger do WinLog. No entanto, o fato de que essa ameaça está disponível gratuitamente e publicamente significa que nós provavelmente a veremos empregada em um futuro próximo.