Windows Web Commander

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Classificação: | 15,844 |

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 12 |

| Visto pela Primeira Vez: | July 4, 2012 |

| Visto pela Última Vez: | May 6, 2024 |

| SO (s) Afetados: | Windows |

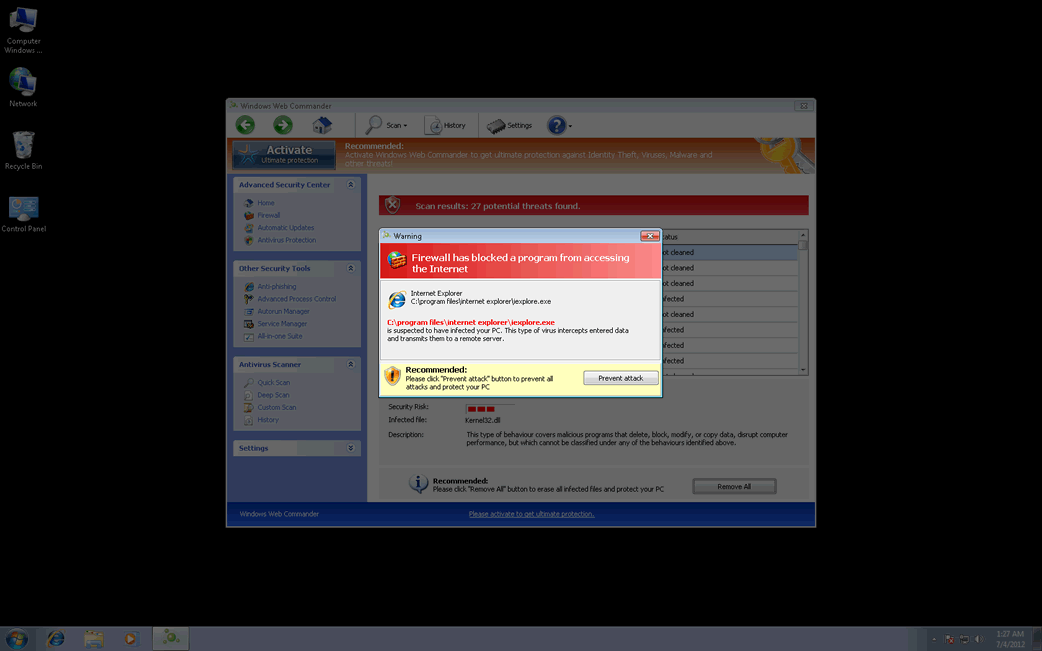

O Windows Web Commander pertence a uma família de falsos aplicativos de segurança conhecida como FakeVimes. Parece que o retorno dos malwares da família FakeVimes se deve, em grande parte, ao fato de os criminosos começarem a incluir nos malwares da família FakeVimes um componenente rootkit, pertencente à família ZeroAccess. A adição desse componente rootkit faz as variantes modernas da família FakeVimes consideravelmente mais difíceis de lidar do que os programas de segurança desonestos anteriores dessa família de malware. Devido a isso, se o Windows Web Commander estiver no seu PC, os pesquisadores de malware do ESG recomendam o uso de um programa anti-malware conveniente contendo capacidades anti-rootkit, a fim de remover completamente o Windows Web Commander.

Devido ao fato da família de malware do Windows Web Commander ter estado ativa desde 2009, existem dezenas de aplicativos de segurança falsos que são idênticos ao Windows Web Commander em quase todos os aspectos. A longa história da família FakeVimes trabalha contra ela, porque a maioria dos aplicativos de segurança reais não têm nenhum problema para detectar e remover o Windows Web Commander ou qualquer um de seus clones. No entanto, os criminosos ficam cada vez mais espertos no agrupamento de outros malwares com as variantes da família FakeVimes, bem como no uso de táticas de engenharia social cada vez mais eficazes a fim de atingir suas vítimas. O componente rootkit que frequentemente é incluído em uma infecção pelo Windows Web Commander vai impedir a maioria dos programas de segurança de detectar ou remover o Windows Web Commander. Entre as muitas variantes da família FakeVimes conhecidas por estarem associadas a esse componente rootkit estão falsos programas de segurança como Virus Melt, Presto TuneUp, Fast Antivirus 2009, Extra Antivirus, Windows Security Suite, Smart Virus Eliminator, Packed.Generic.245, Volcano Security Suite, Windows Enterprise Suite, Enterprise Suite, Additional Guard, PC Live Guard, Live PC Care, Live Enterprise Suite, Security Antivirus, My Security Wall, CleanUp Antivirus, Smart Security, Windows Protection Suite, Windows Work Catalyst.

Índice

Lidando com uma Infecção pelo Windows Web Commander no Seu Computador

O Windows Web Commander usará várias falsas mensagens de erro a fim de persuadi-lo de que é necessária a compra de uma 'versão completa' desse programa inútil. Os pesquisadores de malware do ESG aconselham veementemente ignorar todas essas advertências e usar um digitalizador anti-malware confiável para remover o Windows Web Commander. Muitas dessas mensagens de alerta intrusivas podem ser eliminadas usando o código de registo 0W000-000B0-00T00-E0020. Embora os pesquisadores de malware do ESG forneçam este código de registro como uma forma de enganar o Windows Web Commander para faze-lo acreditar que o seu esquema funcionou, é importante notar que 'registrar' o Windows Web Commander não vai remover essa ameaça de malware do seu computador; isso apenas vai fazer com que alguns dos sintomas da infecção parem.

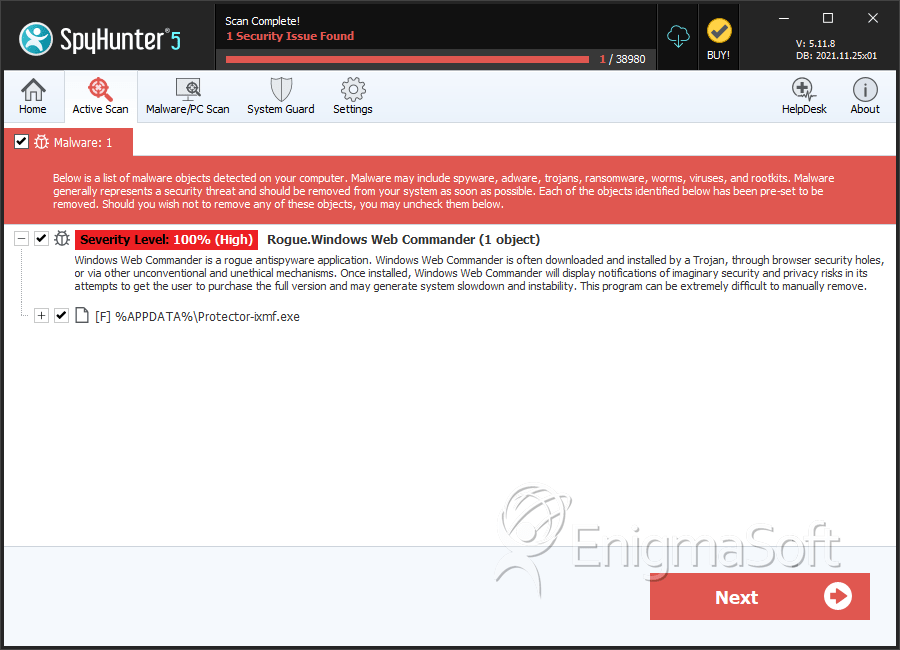

SpyHunter detecta e remove Windows Web Commander

Windows Web Commander Vídeo

Dica: Ligue o som e assistir o vídeo em modo de tela cheia.

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | 283226ff4af322a010ff821a9ba7e9b2e7658a0e7ea0f5f9d4f6e06cb6be7f14.exe | dd1db077adec6ae6de3c9639efc03b7e | 4 |

| 2. | %AppData%\NPSWF32.dll | ||

| 3. | %CommonAppData%\58ef5\SP98c.exe | ||

| 4. | %AppData%\Protector-[RANDOM 4 CHARACTERS].exe | ||

| 5. | %AppData%\Windows Web Commander\ScanDisk_.exe | ||

| 6. | %AppData%\Protector-[RANDOM 3 CHARACTERS].exe | ||

| 7. | %StartMenu%\Windows Web Commander.lnk | ||

| 8. | %CommonAppData%\SPUPCZPDET\SPABOIJT.cfg | ||

| 9. | %AppData%\1st$0l3th1s.cnf | ||

| 10. | %AppData%\Microsoft\Internet Explorer\Quick Launch\Windows Web Commander.lnk | ||

| 11. | %Desktop%\Windows Web Commander.lnk | ||

| 12. | %AppData%\result.db | ||

| 13. | %AppData%\Windows Web Commander\Instructions.ini | ||

| 14. | %Programs%\Windows Web Commander.lnk | ||

| 15. | %CommonAppData%\58ef5\SPT.ico |