WatchDog Malware

Os pesquisadores de Infosec descobriram uma campanha de cripto-jacking que está funcionando sob o radar por mais de 2 anos silenciosamente e ainda está operacional. Os hackers já conseguiram violar pelo menos 476 sistemas Windows e Linux e geraram cerca de 209 moedas de cripto-moeda Monero. Os preços das cripto-moedas são notoriamente voláteis, mas ao preço atual do Monero, os cibercriminosos acumularam mais de US $30.000. Se a tendência de alta se mantiver, o preço das moedas Monero pode subir ainda mais, resultando em ganhos ainda maiores para os hackers.

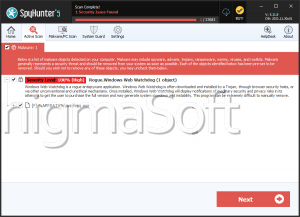

O malware implantado na campanha é chamado de WatchDog Malware. Ele consiste em um conjunto de três binários escritos na linguagem de programação de código aberto Go e um arquivo de script bash ou PowerShell. Cada parte do conjunto binário é responsável por realizar uma tarefa diferente. O arquivo do gerenciador de rede é executado como uma digitalização da rede e o vetor de exploração inicial. Ao contrário dos malwares de crypto-jacking estabelecidos anteriormente, o WatchDog é equipado com uma grande variedade de explorações e vulnerabilidades que pode usar - 33 explorações específicas, 32 funções RCE (execução remota de código) e várias funções de captura de shell. Entre os alvos da ameaça estão os servidores Elasticsearch e OracleWebLogic vulneráveis. O WatchDog explora as vulnerabilidades CVE-2015-1427 e CVE-2014-3120 para Elastisearch e CVE-2017-10271 para os servidores Oracle WebLogic.

A segunda parte binária (phpguard) emula um daemon watchdog legítimo e garante que os sistemas violados não fiquem sobrecarregados ou sofram um erro crítico. Ele pode testar o uso de memória, os processos atualmente ativos e o espaço de tabela do processo e certificar-se de que tudo está dentro da norma e impedindo a reinicialização do sistema. A última parte do WatchDog (phpupdate) é a carga ameaçadora - uma versão do malware de cripto-mineração XMRig.

Até agora, os criminosos por trás da campanha do WatchDog estão satisfeitos em limitar suas operações apenas ao cripto-jacking. No entanto, os pesquisadores da Infosec alertam que os hackers podem aumentar o escopo de seu ataque rapidamente graças aos dados de gerenciamento de identidade e acesso (IAM) adquiridos dos sistemas já violados. As credenciais coletadas podem ser aproveitadas pelos invasores para fornecer malware muito mais ameaçador.