Vegclass Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 376 |

| Visto pela Primeira Vez: | May 11, 2016 |

| Visto pela Última Vez: | January 8, 2020 |

| SO (s) Afetados: | Windows |

O Vegclass@aol.com Ransomware é uma variante do Ecovector e do Mahasaraswati Ransomware, e um Trojan ransomware de criptografia que usa endereços de e-mail pertencentes a um domínio na Índia, notas de resgate coloridas relacionadas ao aquecimento global ou outro conteúdo e curtas mensagens de resgate instruindo os usuários de computador a entrar em contato com o seu endereço de e-mail. O Vegclass@aol.com Ransomware pertence a uma família crescente de Trojans ransomware conhecida como CryptoEncoder. O Vegclass@aol.com Ransomware altera as extensões dos arquivos criptografados para o endereço de e-mail Vegclass@aol.com Ransomware e '.xtbl'. Os usuários de computador devem evitar pagar o resgate exigido pelo Vegclass@aol.com Ransomware e, em vez disso, remover o Vegclass@aol.com Ransomware imediatamente, com a ajuda de um programa anti-malware confiável. Infelizmente, os arquivos criptografados pelo Vegclass@aol.com Ransomware não podem ser descriptografados sem acesso à chave de descriptografia; então será necessário restaurá-los à partir de um backup.

Índice

Como o Vegclass@aol.com Ransomware Executa um Ataque no Seu Computador

O Vegclass@aol.com Ransomware realiza um ataque padronizado e comum entre a maioria das ameaças de ransomware de criptografia. Na maioria dos casos, o Vegclass@aol.com Ransomware é introduzido no PC através de anexos de email corrompidos. A presença do Vegclass@aol.com Ransomware e suas variantes foi percebida em redes populares de compartilhamento de arquivos contidas dentro de arquivos torrent. Quando o Vegclass@aol.com Ransomware entra num computador, ele executa as seguintes etapas:

- O Vegclass@aol.com Ransomware estabelece uma conexão com o seu servidor de Comando e Controle, obtém os dados de configuração e envia informaçōes sobre o PC infectado.

- O Vegclass@aol.com Ransomware faz alterações nas configurações do computador infectado, certificando-se de ser executado sempre que o Windows for iniciado automaticamente.

- O Vegclass@aol.com Ransomware é executado no computador da vítima, e então ele procura por determinados tipos de arquivo e criptografa-os usando um algoritmo de criptografia avançada.

Quando o Vegclass@aol.com Ransomware criptografa um arquivo em um diretório, ele instala um texto ou arquivo HTML nesse local. O arquivo contém uma frase curta, instruindo a vítima a se comunicar com os responsáveis pela infecção Vegclass@aol.com Ransomware. O Ransomware Vegclass@aol.com também altera a imagem do Desktop do computador afetado para uma mensagem de resgate, que é exibida sobre um fundo retratando uma fábrica emitindo poluição - por alguma razão, muitas das variantes do Vegclass@aol.com Ransomware contém mensagens de conscientização relacionadas ao aquecimento global. O que se segue é a mensagem contida nessas notas de resgate:

Para descriptografar os dados me escreva no [email@india.com]

Ao comunicar-se com esse endereço de e-mail, os usuários de computador vão receber uma resposta semelhante à exibida abaixo:

Bom dia, caro amigo!

Estamos lhe escrevendo para informar que a nossa equipe de especialistas em segurança da rede analisaram o seu sistema e identificaram vulnerabilidades na sua proteção.

Nós chamamos à vossa atenção, gentilmente, que a operação defensiva do seu computador não está funcionando corretamente, e agora o banco de dados inteiro está correndo risco.

Todos os seus arquivos foram criptografados e não podem ser aceitos de volta sem a nossa ajuda profissional.

Obviamente a análise da vulnerabilidade, solução dos problemas, a descodificação da informação e a garantia da segurança não são uma questão simples.

Portanto, o nosso serviço de alta qualidade e rapidez não é grátis.

Por favor note que hoje o preço de sua recuperação de arquivos é de 3 Bitcoins, mas no dia seguinte vai custar 5 Bitcoins.

Você deve comprar os bitcoins aqui https://localbitcoins.com/faq

Leia os parágrafos:

1. Como comprar Bitcoins?

2. Como faço para enviar Bitcoins e como posso pagar com Bitcoins depois de comprá-los?

A carteira de Bitcoin para pagamento é 1DGMeKSALSkYGkedYDUgcvV8mP77WEGusQ

Após a transferência dos bitcoins por favor envie um e-mail com o screenshot da página de pagamento.

Não aconselhamos perder tempo, porque o preço será aumentado a cada dia que passa.

Como prova da nossa vontade e disponibilidade em ajudá-lo, podemos decifrar alguns dos seus arquivos para teste.

Para verificar isso, você pode transferir qualquer arquivo criptografado para o site dropmefiles.com, cujo tamanho não seja mais do que 10 MB (apenas um arquivo de texto ou uma foto) e envie em um link para download.

Certamente após o pagamento, garantimos uma pronta solução do problema, a descriptografia do banco de dados para que ele retorne à sua condição anterior e uma consulta de como fixar as regras de segurança do sistema.

Saudações

Tal como acontece com a maioria das infecções por um ransomware de criptografia, prevenção é a melhor medida. Os usuários de computador devem proteger os seus computadores com um programa anti-malware confiável que esteja totalmente atualizado. A melhor maneira para anular a ameaça apresentada pelo Ransomware Vegclass@aol.com e suas variantes é sempre fazer o backup dos seus arquivos em um dispositivo externo.

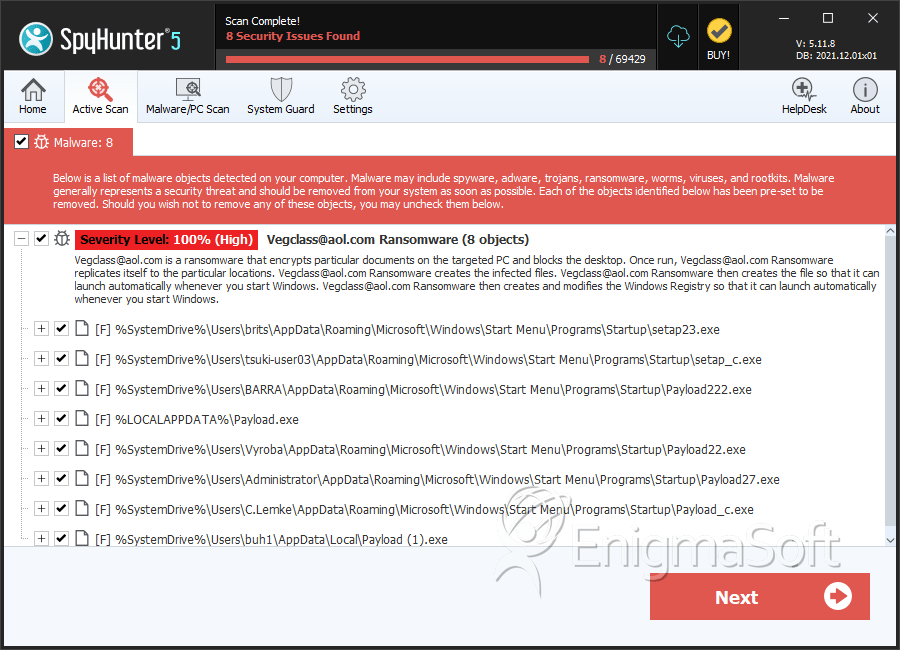

SpyHunter detecta e remove Vegclass Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | setap23.exe | 65076308420a2ec88b78e3a89363ffbc | 58 |

| 2. | setap_c.exe | e24c47ea6734e54abea20f0572e471f1 | 50 |

| 3. | Payload222.exe | bd3799e4b3b800e69f35983062aecc2f | 50 |

| 4. | Payload_c.exe | 9c06ee54141742ad86af69ad56411e56 | 36 |

| 5. | Payload_c.exe | dd868b858d3bfd81a181ab4a8ce5c763 | 25 |

| 6. | Payload.exe | 67c18e418a9d5911df5ac6fbae346054 | 20 |

| 7. | Payload2.exe | 95bc62c8951ef6368c66dae01c4f3cad | 15 |

| 8. | Payload0.exe | ccd2e0e61a83994bc5e3f6397d05fd5a | 8 |

| 9. | Payload22.exe | 1d080db77da3b953f3ee5b412585800e | 7 |

| 10. | Payload27.exe | 441472d28358781aa2c92af4a98082fd | 7 |

| 11. | Payload5.exe | 0e572e3d801e6d0d496e32caee1b4051 | 2 |

| 12. | Payload_c.exe | c50af907d224a9fb880a845c7b44e5d9 | 2 |

| 13. | Payload (1).exe | 6e43a6671c30a5e724f4435df355fdac | 1 |

| 14. | Payload2.exe | b36fd1368b77721bd7484dd6d458f736 | 1 |